16.1.1概述

简介

BHM全称Beat heart Monitor,是用于监控其他协议进程的一个模块,当某个受监控进程长时间(30秒)无响应时,BHM模块会采取措施恢复系统,或者提示用户恢复系统。这些措施包括在终端打印警告信息、关闭所有端口,或者重启系统。系统使用何种措施是可配置的,默认是重启系统。

BHM监控的协议模块有:RIP,RIPNG,OSPF,OSPF6,BGP,LDP,RSVP,PIM,PIM6,802.1X,LACP,MSTP,DHCP-RELAY,DHCP-RELAY6,RMON,OAM,ONM,SSH,SNMP,PTP,SSM,以及一些系统进程:NSM,,IMI,CHSM,HSRVD。

16.1.2配置举例

步骤 1进入配置模式

Switch# configure terminal

步骤 2全局使能监控功能,使能BHM模块功能

Switch(config)# sysmon enable

Switch(config)# heart-beat-monitor enable

步骤 3配置监控措施为重启设备

Switch(config)# heart-beat-monitor reactivate reload system

![]() 有reload/shutdown/warning三个选项。

有reload/shutdown/warning三个选项。

步骤 4退出配置模式

Switch(config)# end

步骤 5检查配置

Switch# show heart-beat-monitor

heart-beat-monitor enable.

heart-beat-monitor reactivation: restart system.

16.2.1概述

简介

链路级以太网 OAM 技术:多应用于网络的PE 设备—CE 设备—用户设备之间(也叫最后一公里)的以太网物理链路,用于监测用户网络与公共网络之间的链路状态,典型协议为EFM OAM 协议。

原理描述

参考 IEEE 802.3ah (2004)

16.2.2配置举例

配置启用EFM

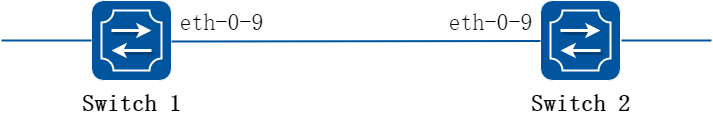

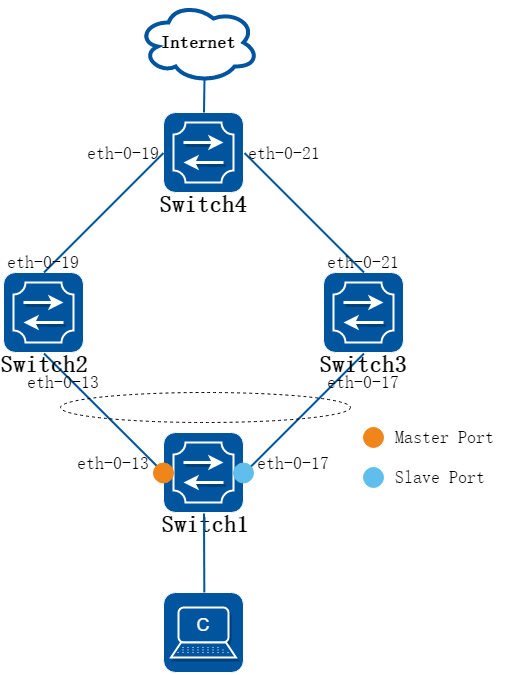

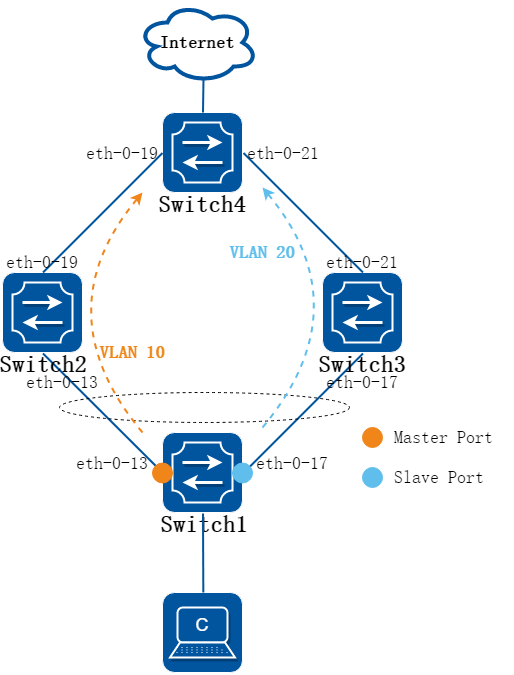

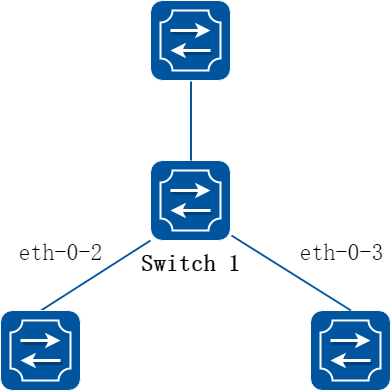

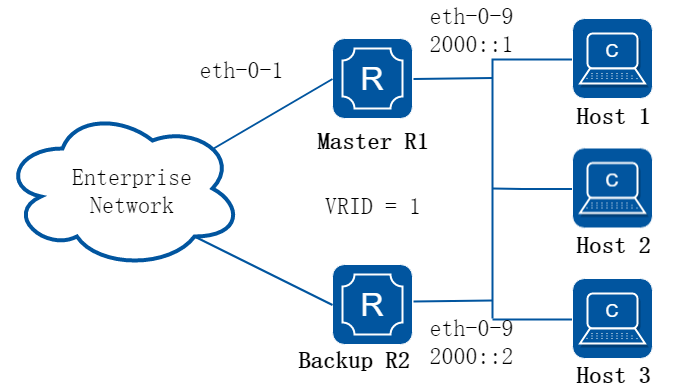

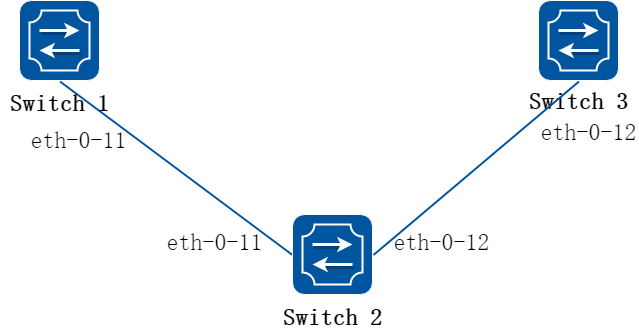

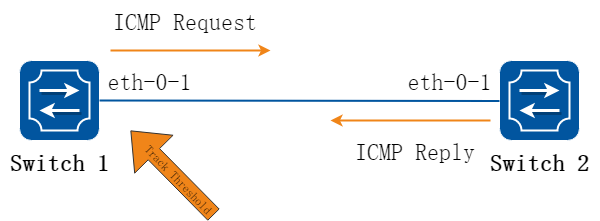

1.组网拓扑

图16-1EFM

2.配置步骤

以下配置Switch1和Switch2相同。

步骤 1进入配置模式

Switch# configure terminal

步骤 2进入接口配置模式,启用EFM功能

Switch(config)# interface eth-0-9

Switch(config-if)# ethernet oam enable

Switch(config-if)# ethernet oam mode active

Switch(config-if)# ethernet oam link-monitor frame threshold high 10 window 50

![]() 模式可以选择active或passive,passive如下配置:

模式可以选择active或passive,passive如下配置:

Switch(config-if)# ethernet oam mode passive

Switch(config-if)# exit

Switch1和Switch2至少有一台要选择active。两台都配置active也可以正常工作。

步骤 3退出配置模式

Switch(config)# end

步骤 4检查配置

当两台设备的 EFM 发现状态机都进入“send any”状态则表示协商已经成功。EFM有如下这些状态:

• ACTIVE_SEND_LOCAL:如果设备的状态为ACTIVE_SEND_LOCAL表示该设备在等待对端设备的答复。只有主动模式的设备才会进入该状态。

• PASSIVE_WAIT:如果设备的状态为 PASSIVE_WAIT表示该设备在等待对端设备发起请求。只有被动模式的设备才会进入该状态。

• SEND_LOCAL_REMOTE:这是个中间状态,设备收到对端的Information OAMPDU 后加入自己的Information OAMPDU再发给对端时,设备进入该状态。

• SEND_LOCAL_REMOTE_OK:这是个中间状态,设备发现本端的配置和对端的配置一致可以协商则进入该状态。

• SEND_ANY:这是两端协商成功的最终状态。

• FAULT:如果端口的OAM 重置,关闭或者超时则进入该状态。

Switch1 检查结果

Switch# show ethernet oam discovery interface eth-0-9

eth-0-9

Local client:

-------------

Administrative configurations:

Mode: active

Unidirection: not supported

Link monitor: supported(on)

Remote Loopback: not supported

MIB retrieval: not supported

MTU Size : 1518

Operational status:

Port status: send any

Loopback status: no loopback

PDU revision: 1

Remote client:

--------------

MAC address: e6c2.47f6.7809

PDU revision: 1

Vendor(oui): e6 c2 47

Administrative configurations:

Mode: active

Unidirection: not supported

Link monitor: supported

Remote Loopback: not supported

MIB retrieval: not supported

MTU Size : 1518

Switch2 检查结果

Switch# show ethernet oam discovery interface eth-0-9

eth-0-9

Local client:

-------------

Administrative configurations:

Mode: active

Unidirection: not supported

Link monitor: supported(on)

Remote Loopback: not supported

MIB retrieval: not supported

MTU Size : 1518

Operational status:

Port status: operational

Loopback status: no loopback

PDU revision: 1

Remote client:

--------------

MAC address: 409c.ba1a.5a09

PDU revision: 1

Vendor(oui): 40 9c ba

Administrative configurations:

Mode: active

Unidirection: not supported

Link monitor: supported

Remote Loopback: not supported

MIB retrieval: not supported

MTU Size : 1518

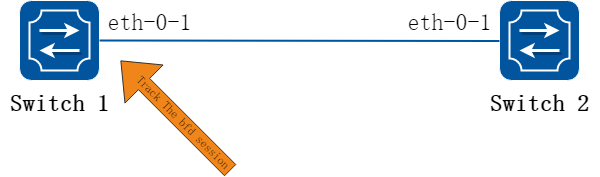

配置远端环回

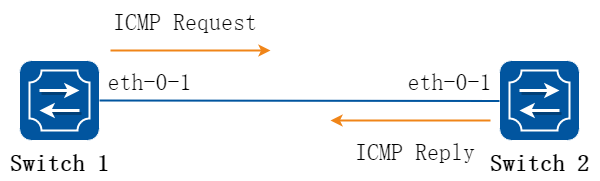

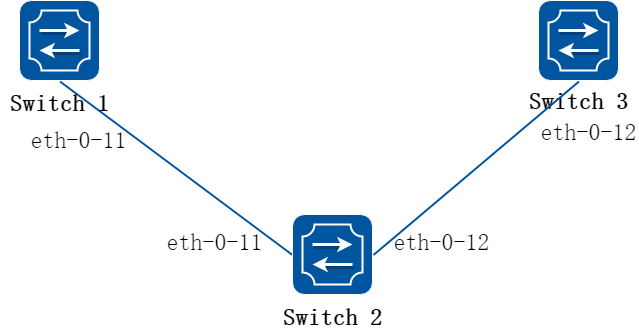

1.组网拓扑

图16-2EFM

2.配置步骤

远端环回功能是指主动模式下的OAM实体向对端(远端)发送除OAMPDU以外的所有其它报文时,对端收到该报文后直接将其环回给本端。它可用于定位链路故障和检测链路质量:网络管理员通过观察非OAMPDU 报文的返回情况,可以对链路性能(包括丢包率、时延、抖动等)作出评判。

以下配置如无特殊说明,则Switch1和Switch2相同。

步骤 1进入配置模式

Switch# configure terminal

步骤 2进入接口配置模式,使能远端环回功能

Switch1:

Switch1(config)# interface eth-0-9

Switch1(config-if)# no shutdown

Switch1(config-if)# ethernet oam enable

Switch1(config-if)# ethernet oam mode passive

Switch1(config-if)# ethernet oam remote-loopback supported

Switch1(config-if)# exit

Switch2:

Switch2(config)# interface eth-0-9

Switch2(config-if)# no shutdown

Switch2(config-if)# ethernet oam enable

Switch2(config-if)# ethernet oam mode active

Switch2(config-if)# ethernet oam remote-loopback supported

Switch2(config-if)# exit

步骤 3退出配置模式

Switch(config)# end

步骤 4在端口上启用环回功能

这项配置在Switch2进行:

Switch2# ethernet oam remote-loopback start interface eth-0-9

步骤 5检查配置

在swith2上查看ethernet oam状态机:

Switch2# show ethernet oam state-machine interface eth-0-9

State Machine Details:

--------------------------------

Local OAM mode: Active

Local OAM enable: Enable

Local link status: OK

Local pdu status: ANY

Local Satisfied: True

Local Stable: True

Remote Satisfied valid: True

Remote Stable: True

Local Parser State: Discard

Local Multiplexer State: Forward

Remote Parser State: Loopback

Remote Multiplexer State: Discard

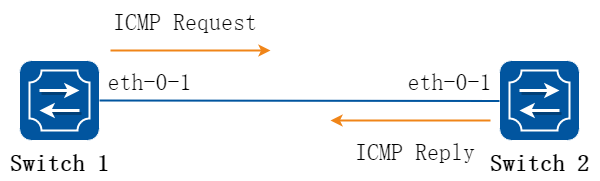

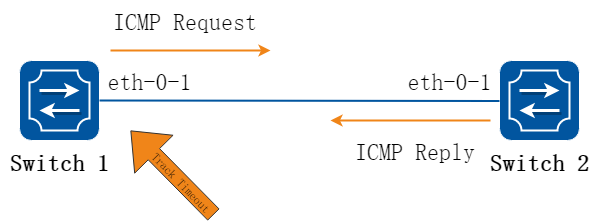

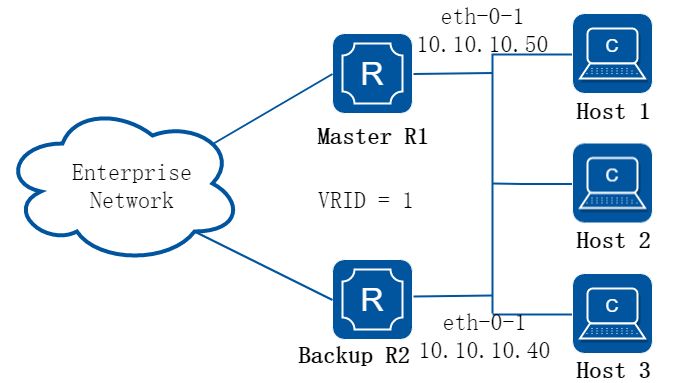

配置链路事件

1.组网拓扑

图16-3EFM

用户可以为链路事件配置最高、最低阈值。如果超过最高阈值设备可以通过用户的配置自动将端口设为error disable状态。

2.配置步骤

以下配置和检查在Switch1进行:

步骤 1进入配置模式

Switch# configure terminal

步骤 2进入接口配置模式,配置错误报文的最高和最低阀值

Switch(config)# interface eth-0-9

Switch(config)# no shutdown

Switch(config-if)# ethernet oam enable

Switch(config-if)# ethernet oam link-monitor frame threshold high 5000 low 200 window 500

Switch(config-if)# ethernet oam link-monitor frame-seconds threshold high 600 low 200 window 9000

![]() 上述”ethernet oam link-monitor frame threshold”命令,指定了一段时间内(以配置的”window 500”为准,单位是100 millisecond,这里是50秒,如果不指定window,则取默认值1秒),允许出现错误报文的个数,高阈值是5000个,低阈值是200个。

上述”ethernet oam link-monitor frame threshold”命令,指定了一段时间内(以配置的”window 500”为准,单位是100 millisecond,这里是50秒,如果不指定window,则取默认值1秒),允许出现错误报文的个数,高阈值是5000个,低阈值是200个。

上述”ethernet oam link-monitor frame-seconds”命令,指定了一段时间内(以配置的”window 9000”为准,单位是100 millisecond,这里是900秒,如果不指定window,则取默认值100秒)有错误报文出现的时间,高阈值为600秒,低阈值为200秒。

步骤 3设置错包超过阈值以后的动作

超过步骤2中锁配置的高阈值后,将端口设为error-disable状态。

Switch(config-if)# ethernet oam link-monitor high-threshold action error-disable-interface

Switch(config-if)# exit

步骤 4退出配置模式

Switch(config)# end

步骤 5检查配置

Switch# show ethernet oam status interface eth-0-9

eth-0-9

General:

-------

Mode: active

PDU max rate: 1 packets per second

PDU min rate: 1 packet per 1 second

Link timeout: 10 seconds

High threshold action: disable interface

Link fault action: no action

Dying gasp action: no action

Critical event action: no action

Link Monitoring:

----------------

Status: supported(on)

Frame Error:

Window: 500 x 100 milliseconds

Low threshold: 200 error frame(s)

High threshold: 5000 error frame(s)

Last Window Frame Errors: 0 Frame(s)

Total Frame Errors: 0 Frame(s)

Total Frame Errors Events: 0 Events(s)

Relative Timestamp of the Event: 0 x 100 milliseconds

Frame Seconds Error:

Window: 9000 x 100 milliseconds

Low threshold: 200 error second(s)

High threshold: 600 error second(s)

Last Window Frame Second Errors: 0 error second(s)

Total Frame Second Errors: 0 error second(s)

Total Frame Second Errors Events: 0 Events(s)

Relative Timestamp of the Event: 0 x 100 milliseconds

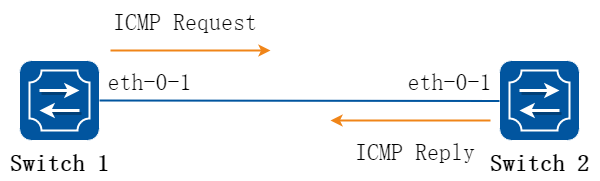

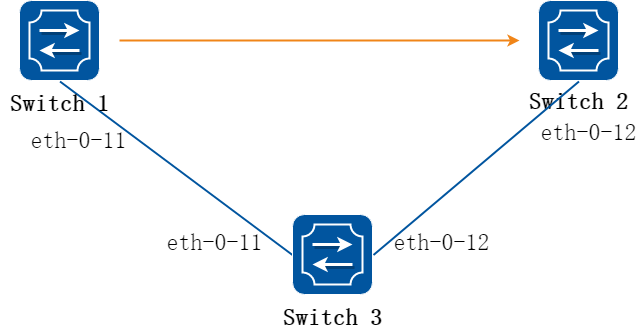

配置发现对端触发紧急事件应对

1.组网拓扑

图16-4EFM

2.配置步骤

当对端发生紧急链路事件时,用户可以通过配置将端口设为error disable状态。

以下配置和检查在Switch1进行:

步骤 1进入配置模式

Switch# configure terminal

步骤 2进入接口配置模式,配置当对端发生紧急链路事件时,将端口状态设为error disable状态

Switch(config)# interface eth-0-9

Switch(config)# no shutdown

Switch(config-if)# ethernet oam enable

Switch(config-if)# ethernet oam remote-failure critical-event dying-gasp link-fault action error-disable-interface

Switch(config-if)# exit

步骤 3退出配置模式

Switch(config)# end

16.3.1概述

简介

1.缩略语说明

|

缩略语 |

英文全称 |

翻译与解释 |

|

OAM |

Operation, Administration, and Management |

操作,管理,维护 |

|

CC |

Continuity Check |

连续性检测 |

|

CCM |

Continuity Check Message |

连续性检测消息 |

|

CFM |

Connectivity Fault Management |

连通错误管理 |

|

LBM |

Loopback Message |

环回消息 |

|

LBR |

Loopback Reply |

环回应答 |

|

LMI |

Layer Management Interface |

层管理接口 |

|

LTM |

Linktrace Message |

链路跟踪消息 |

|

LTR |

Linktrace Reply |

链路跟踪应答 |

|

ME |

Maintenance Entity |

维护实体 |

|

MD |

Maintenance Domain |

维护域 |

|

MA |

Maintenance Association |

维护联盟 |

|

MAID |

Maintenance Association Identifier |

维护联盟标识符 |

|

MEP |

Maintenance association End Point |

维护端点 |

|

MEPID |

Maintenance association End Point Identifier |

维护端点标识符 |

|

MIP |

Maintenance domain Intermediate Point |

维护中间点 |

|

MP |

Maintenance Point |

维护点 |

|

DoSAP |

Domain Service Access Point |

域服务接入点 |

|

ISAP |

Intermediate Service Access Point |

中间服务接入点 |

|

MSAP |

MAC Service Access Point |

MAC服务接入点 |

|

RDI |

Remote Defect Indication |

远端故障指示 |

|

AIS |

Alarm Indication Signal |

报警指示信号 |

|

DM |

Delay Measurement |

延时测量 |

|

CSF |

Client Signal Fail |

客户端信号失败 |

2.功能说明

CFM的全称为Connectivity Fault Management。

CFM能够根据802.1ag协议去检测,验证,定位和通知以太网中的连接故障。CFM也能够发现和验证以太网中的路径。CFM是操作维护管理模块OAM的一部份。CFM对用户数据报文是透明的并且能最大限度地发现连接错误。

以太网CFM针对网络实现端到端的连通性故障检测、故障通知、故障确认和故障定位功能。可用于监测整个网络的连通性,定位网络的连通性故障,并可与保护倒换技术相配合,提高网络的可靠性。

CFM实现了以太网链路端到端业务管理、故障检测和性能监视,支持管理域的分层管理,高层管理域可以跨越低层管理域,低层管理域无法跨越高层管理域。这样的分层管理能够实现同一业务流的分段维护,也能够实现不同业务流的管理。它主要提供了如下功能:

• 路径发现(Path discovery

• 故障检测(Fault detection)

• 故障确认和定位(Fault verification and isolation)

• 故障通知(Fault notification)

• 故障恢复(Fault recovery)

背景

以太网技术简单易用、价格低廉、且带宽可扩展性强,在企业网、城域网、广域网范围内都已经得到大规模应用。

但是传统以太网可维护、可运营能力比较弱,没有电信级管理能力,不能检测二层网络故障, 随着以太网推广的范围逐渐扩大, 用户对以太网 OAM 功能的需求也越来越强烈。

物理层(服务层如 SDH)或网络层(客户层如 IP)的 OAM 功能对于以太网的操作管理和维护是不合适的。为了能确定以太网链路的连通性、有效的检测并定位出源于以太网层网络内部的故障、衡量网络的利用率以及度量网络的性能,以太网层需要提供一个完全不依赖于任何客户层或服务层的 OAM 机制。因此以太网 OAM(Operations Administration and Maintenance)应运而生。

以太网 OAM 主要功能可分为以下两部分:

故障管理

• 通过定时或手动发送检测报文来探测网络的连通性。

• 提供类似 IP 网络中的 Ping 和 Traceroute 的功能,对以太网进行故障诊断和定位。

• 与保护倒换协议配合,在以太网 OAM 检测到连通性故障后触发设备或者链路的倒换,从而实现网络中断时间小于等于 50 毫秒的运营级可靠性目标。

性能管理

CFM作为OAM的一部份,有如下优势:

• CFM协议,是一种二层以太网OAM协议。

• CFM可以对点对点或多点对多点的EVC进行主动的故障诊断,是基于端到端业务级的OAM协议。

• CFM可以有效的节约网络成本,提高网络可用性。

原理描述

1.基本概念

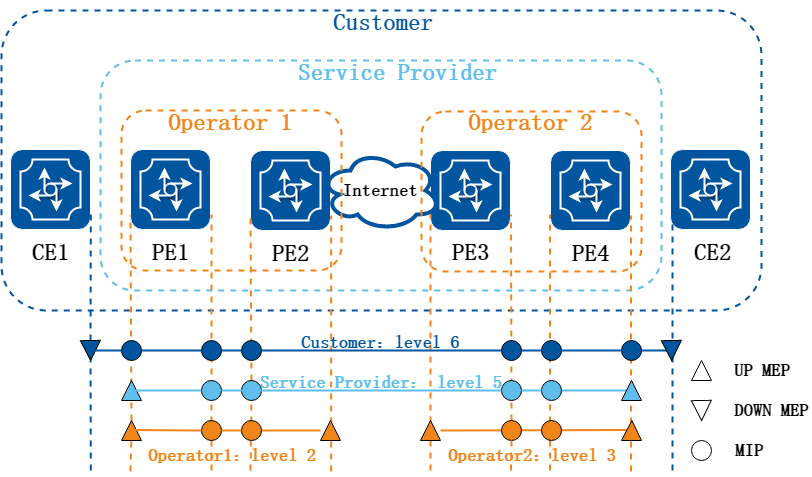

维护域 MD

维护域MD(Maintenance Domain)用于标识以太网OAM生效的网络范围,通过交换机端口上配置的维护端点(MEP)划分其边界。每个维护域拥有它自己的”维护域名”。

为了准确定位故障,在维护域中引入了级别(层次)的概念。目前支持八个级别的维护域,分别对应数字0-7,数字越大表示级别越高,也即维护域的范围越大。 注意:不同维护域之间不可以交叉,级别低的域要么在级别高的维护域内部,要么与级别高的维护域不重叠。

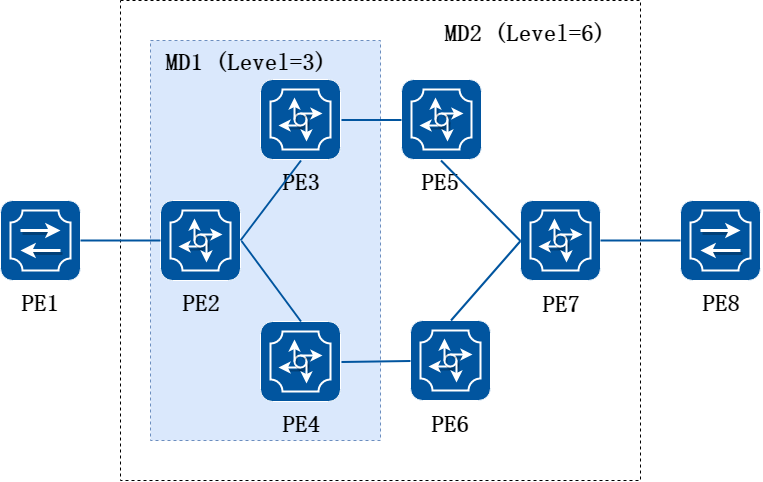

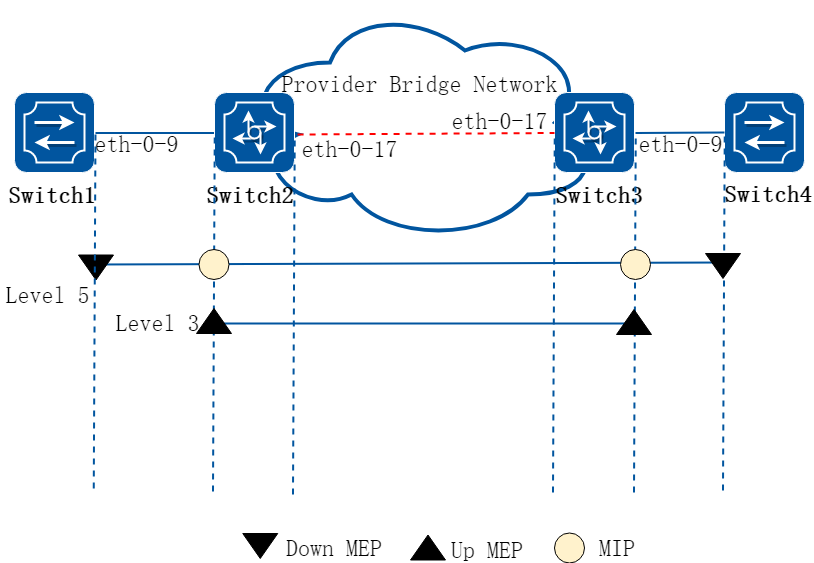

图16-5维护域 MD 示意图

维护域MD的分级便于在发生问题时缩小排查范围,如上图所示,维护域MD2中包含一个更小的维护与MD1。如果维护域MD2检测到故障,但是维护域MD1没有检测到故障,则可以确定PE2-PE4设备是正常的,问题发生在PE5-PE7设备或者之间。

在实际应用中,如果大的维护域内包含一个小的维护域,在对大的维护域进行连通性检测时,需要配置大维护域的级别高于小维护域,以实现802.1ag协议报文穿越小维护域。例如在上图所示网络中,MD2包含MD1,MD2的802.1ag协议报文可以穿越MD1。因此,将MD2的级别配置为6,MD1的级别配置为3,这样MD2内的802.1ag协议报文就可以穿越MD1实现整个MD2的连通性故障管理。

另外而MD1的802.1ag协议报文不会扩散到MD2中。

802.1ag协议报文的交互以及CFM的基本功能都是基于维护域的,通过对MD的合理规划便可以有效的限定故障的范围,达到快速定位、快速解决的目的。

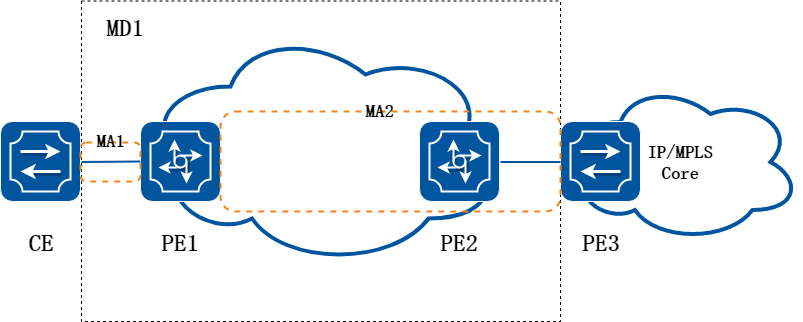

维护联盟 MA

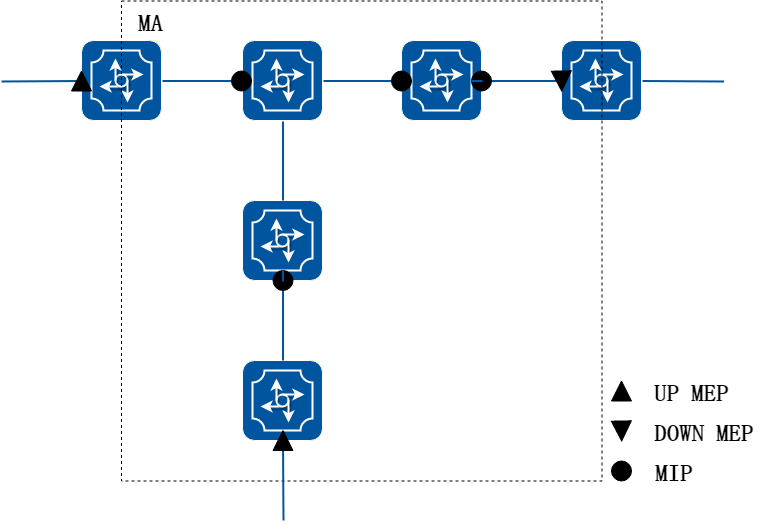

图16-6维护联盟 MA 示意图

在维护域内可以配置多个维护联盟MA(Maintenance Association),维护联盟是维护域内一些维护点的集合。 维护联盟以“维护域名+维护联盟名”来标识。维护联盟服务于某个特定的业务(如VLAN),维护联盟中的维护点所发送的报文都带有该业务的标签,同时维护联盟中的维护点可以接收由本维护联盟中其他维护点发来的报文。

如上图所示,CE到PE3之间部署CFM检测链路的连通性。

维护端点 MEP

维护端点MEP(Maintenance Association End Point)确定了维护域MD的范围和边界,是维护联盟MA的边缘节点。维护端点所属的维护联盟和维护域确定了该维护端点所发出报文的业务和级别。维护端点的级别决定了其所能处理报文的级别,维护端点所发出报文的级别就是该维护端点的级别。当维护端点收到高于自己级别的报文时,不会进行处理,而是将其按原有路径转发;而当维护端点收到小于或者等于自己级别的报文时,才会进行处理。

维护端点配置在设备的接口上,维护端点的级别等于它所在的维护域的级别。对于运行以太网CFM的网络中的任意一台设备,该设备上的MEP称为本地MEP,同一MA内其他设备上的MEP对本设备而言称为远端维护联盟边缘节点RMEP(Remote Maintenance Association End Point)。

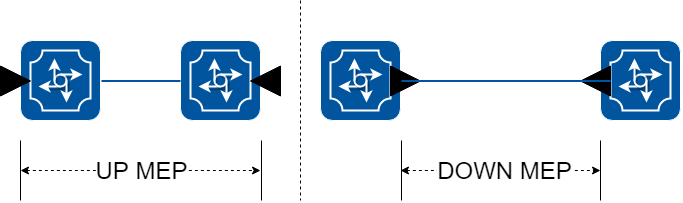

图16-7MEP示意图

如上图所示,维护端点根据其方向,分为UP MEP和DOWN MEP两类。

• UP MEP不向它所在端口发送报文,而是向设备的其他端口发送报文。

• DOWN MEP向它所在端口发送报文。

维护中间点 MIP

维护中间点MIP(Maintenance Association Intermediate Point)位于维护域内部,配置在设备的接口上,通过MEP之间部署多个MIP可以提高对网络的可管理性。MIP越多,对网络的可控性、可管理性就越强。在能够给用户带来更多利润的重要业务的链路上,部署的MIP数量可能会远远多于运行普通业务的链路。

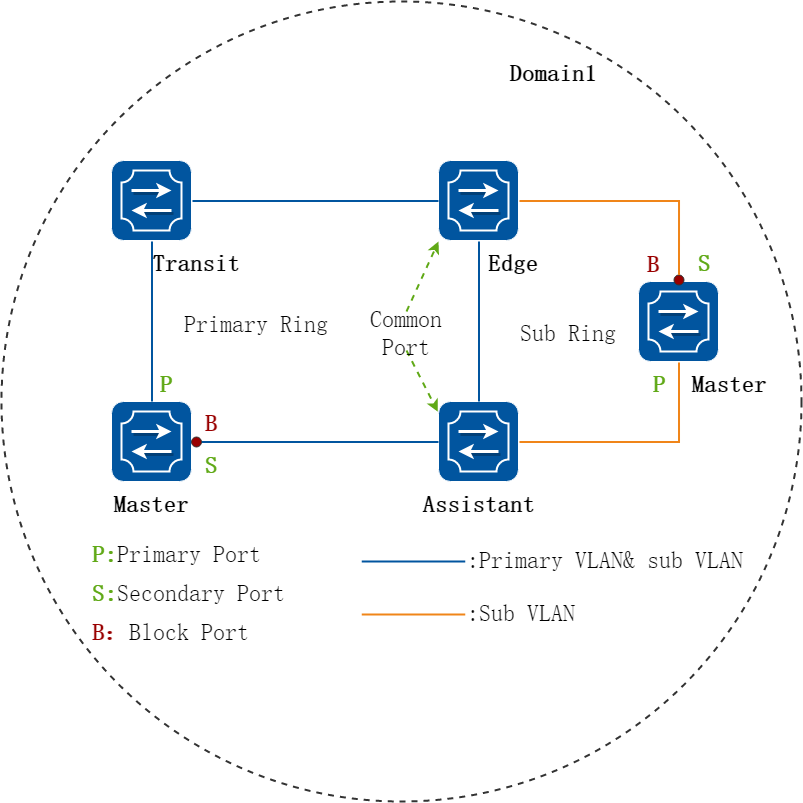

MP的分层维护

图16-8MP 示意图

维护端点MEP和维护中间点MIP统称为维护点MP(Maintenance Association Point)。维护点MP配置在端口上,属于某个维护联盟,如上图所示。

图16-9MP的分层示意图

上图中标识了维护实体端点MEP和维护实体中间点MIP的位置。 Operator1、Operator2、Service provider和Customer维护域的级别分别为2、3、5和6。维护域级别越高,控制范围越广。

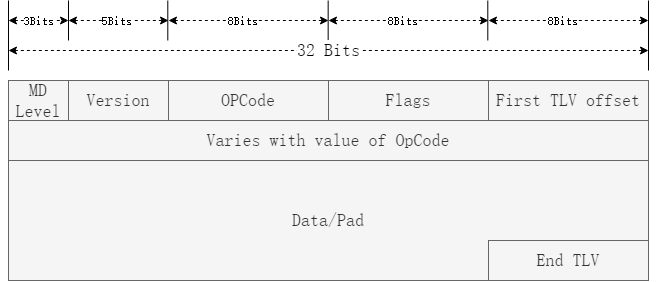

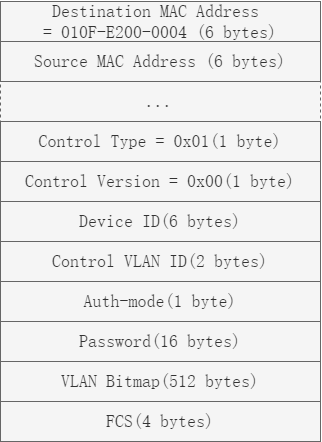

2.报文格式

CFM是通过携带不同标记的CFM协议报文实现链路的故障检测和定位的,其协议报文格式如图所示。

图16-10CFM协议报文通用格式

图16-11CCM 报文

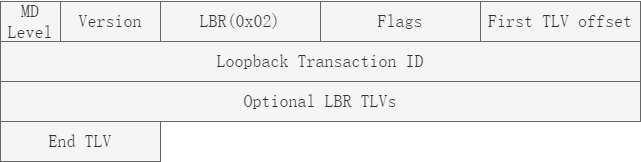

图16-12LBR 报文

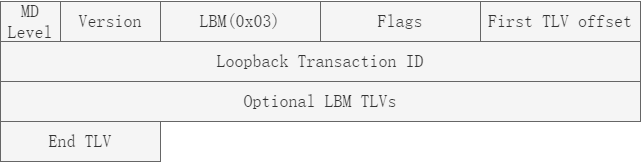

图16-13LBM 报文

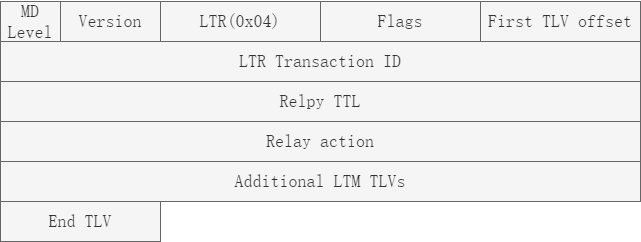

图16-14LTR 报文

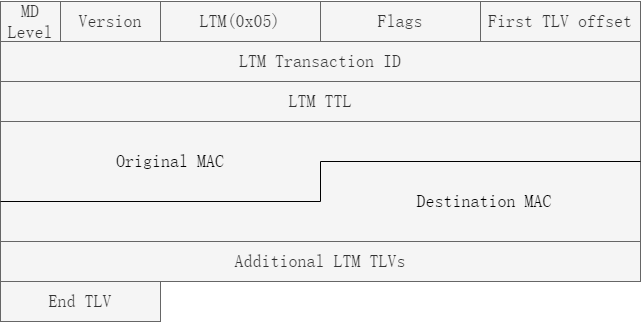

图16-15LTM 报文

CFM协议主要字段的含义:

• MD Level: 维护域的级别,取值范围为0~7,取值越大表示级别越高。

• Version: 协议版本号,取值为0。

• OpCode: 消息编码,不同取值表示不同类型的CFM协议报文,常见的CFM协议报文如表4所示。

不同类型的CFM协议报文:

• OpCode 0x01: CCM(Continuity Check Message), 用于端到端链路的连通性检测。

• OpCode 0x02: LBR(Loopback Reply), 用于环回检测,对端对于本端LBM的回应。

• OpCode 0x03: LBM(Loopback Message), 用于环回检测,由环回发起端发出。

• OpCode 0x04: LTR(Linktrace Reply), 用于链路跟踪,对端对于本端LTM的回应。

• OpCode 0x05: LTM(Linktrace Message), 用于链路跟踪,由链路跟踪发起端发出。

CFM使用标准的以太网报文,仅以太网协议类型不同。支持的CFM消息如下:

• 连续性检查(CC)消息: 连续性检查消息周期性发送,使维护域端点MEP和维护域中间节点MIP可以发现其它MEP。它用于检测任何一对MEP间的连续性丢失(LOC)。

• 以太网环回(LB)消息: MEP发送一个LB消息来验证另一个MEP或MIP是否可达。LB消息和网间控制消息协议ICMP ping消息类似。

• 以太网链路追踪(LT)消息: MEP发送LT消息以追踪到一个目的MEP/MIP中间每一跳的MIP。LT消息类似UDP链路追踪消息。

• 以太网帧延时测量(DM)消息: ETH-DM 可用于按需的OAM,测量帧时延和帧时延变化。帧时延和帧时延变化的测量是通过向对等MEP周期地发送带有ETH-DM信息的帧,并在诊断间隔内从对等MEP接收带有ETH-DM信息的帧来完成的。每一个MEP都可以进行帧时延和帧时延变化的测量。当一个MEP能产生带有ETH-DM信息的帧时,它向同一ME内它对等的MEP周期地发送带有ETH-DM信息的帧。当一个MEP产生带有ETH-DM 信息的帧时,它也预期在同一MEP中从对等的MEP接收带有ETH-DM信息的帧。

• 以太网锁定信号(LCK)消息: 以太网锁定信号功能(ETH-LCK)用于通告服务器层(子层)MEP的管理性锁定以及随后的数据业务流中断,该业务流是送往期待接收这业务流的MEP的。它使得接收带有ETH-LCK信息的帧的MEP能区分是故障情况,还是服务器层(子层)MEP的管理性锁定动作。

• 以太网客户端信号失败功能(CSF): 以太网客户端信号失败功能是由服务器MEP将客户端检查到的失败或错误通知到对应服务器MEP,再由对端服务器MEP通知对端的客户端MEP。通常应用于客户端MEP无法直接通知到对端MEP的情况,此时CC或AIS是均无法使用的。CSF消息是由服务器MEP发给对端服务器的MEP的消息。CSF仅应用于点对点的以太网传输中。

• 以太网帧丢失测量(LM)消息: ETH-LM用于收集计数器的数值,应用于入口和出口处的服务帧,此计数器在一对MEP之间保持着发送和接收的数据帧的计数。ETH-LM的功能是通过向其对等MEP发送带有ETH-LM信息的帧,并类似地从对等MEP接收带有ETH-LM信息的帧来实现的。

16.3.2配置举例

![]() CFM和802.1x及mirror destination配在同一端口上时功能冲突,因此CFM不应该与这些功能配在同一端口上。

CFM和802.1x及mirror destination配在同一端口上时功能冲突,因此CFM不应该与这些功能配在同一端口上。

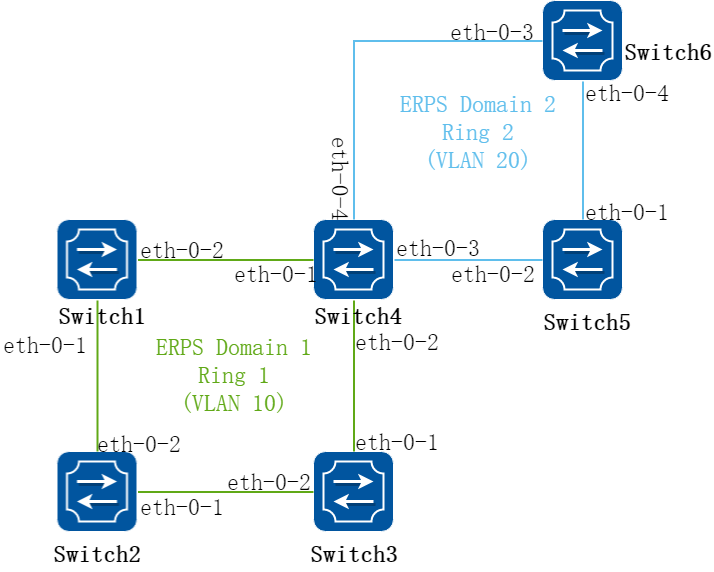

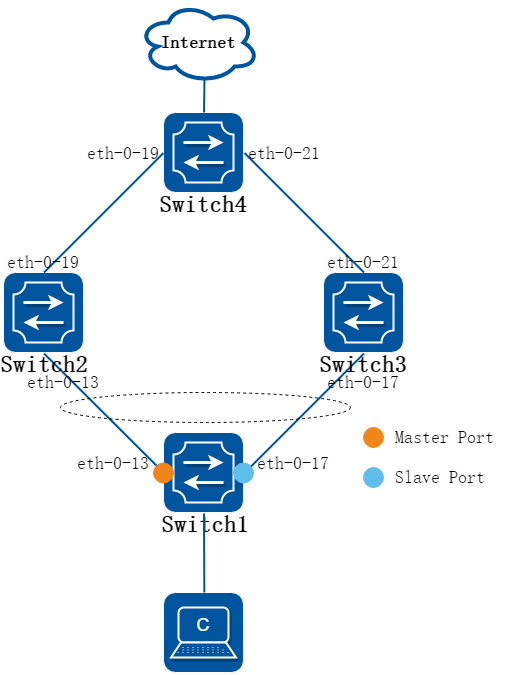

配置CC/LB/LT/AIS/DM

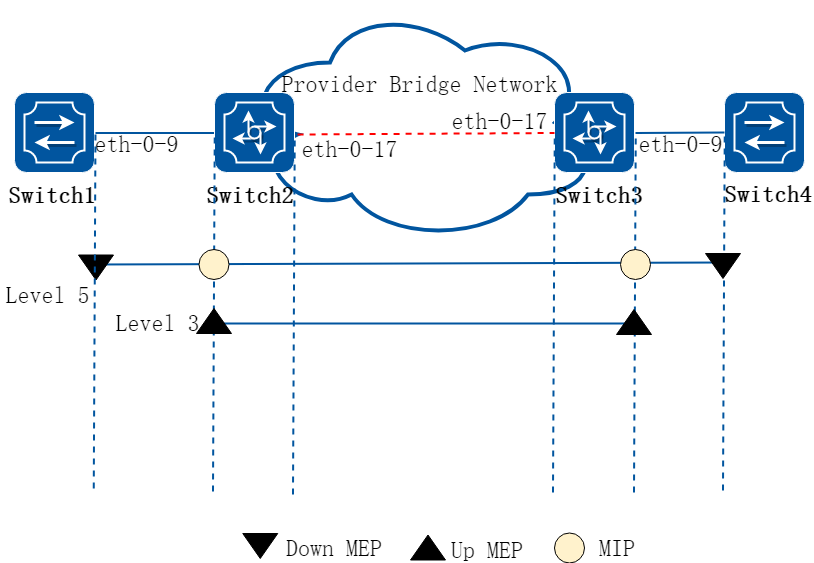

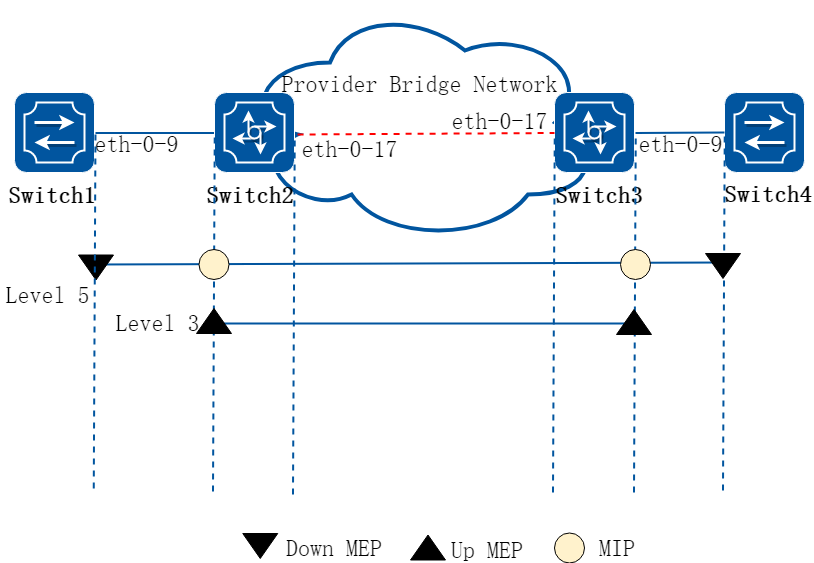

1.组网拓扑

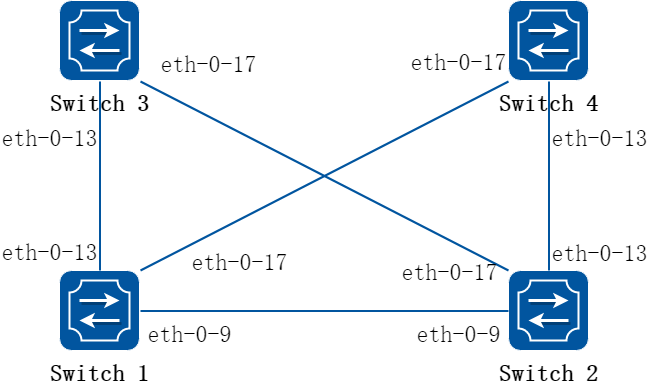

图16-16CFM

2.配置步骤

以下配置如未说明在哪个Switch配置,则表示所有Switch配置相同:

步骤 1进入配置模式

Switch# configure terminal

步骤 2进入vlan配置模式,并创建vlan

Switch(config)# vlan database

Switch(config vlan)# vlan 30

Switch(config vlan)# exit

步骤 3全局使能cfm,设置cfm模式为y1731

Switch(config)# ethernet cfm enable

Switch(config)# ethernet cfm mode y1731

步骤 4创建维护域,在维护域中将服务和vlan绑定

创建一个叫cust的域,等级是5。

Switch(config)# ethernet cfm domain cust level 5

Switch(config-ether-cfm)# service cst vlan 30

Switch(config-ether-cfm)# exit

创建一个叫provid的域,等级是3。

在Switch2和3配置:

Switch2&3(config)# ethernet cfm domain provid level 3

Switch2&3(config-ether-cfm)# service cst vlan 30

Switch2&3(config-ether-cfm)# exit

![]() 服务域的等级(level)取值范围是0-7,数字越大优先级越高。在vlan相同的情况下,优先级高的域,其报文可以穿越那些优先级低的域。

服务域的等级(level)取值范围是0-7,数字越大优先级越高。在vlan相同的情况下,优先级高的域,其报文可以穿越那些优先级低的域。

步骤 5进入端口配置模式,配置端口属性

Switch1 的端口配置:

Switch1(config)# interface eth-0-9

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 30

Switch1(config-if)# ethernet cfm mep down mpid 66 domain cust vlan 30 interval 1

Switch1(config-if)# ethernet cfm mep crosscheck mpid 99 domain cust vlan 30 mac d036.4567.8009

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch2 的端口配置:

Switch2(config)# interface eth-0-9

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 30

Switch2(config-if)# ethernet cfm mip level 5 vlan 30

Switch2(config-if)# ethernet cfm mep up mpid 666 domain provid vlan 30 interval 1

Switch2(config-if)# ethernet cfm mep crosscheck mpid 999 domain provid vlan 30 mac 6a08.051e.bd09

Switch2(config-if)# ethernet cfm ais status enable all domain provid vlan 30 level 5 multicast

Switch2(config-if)# ethernet cfm server-ais status enable level 5 interval 1

Switch2(config-if)# no shutdown

Switch2(config-if)# exit

Switch2(config)# interface eth-0-17

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 30

Switch2(config-if)# no shutdown

Switch2(config-if)# exit

Switch3 的端口配置:

Switch3(config)# interface eth-0-9

Switch3(config-if)# switchport mode trunk

Switch3(config-if)# switchport trunk allowed vlan add 30

Switch3(config-if)# ethernet cfm mip level 5 vlan 30

Switch3(config-if)# ethernet cfm mep up mpid 999 domain provid vlan 30 interval 1

Switch3(config-if)# ethernet cfm mep crosscheck mpid 666 domain provid vlan 30 mac 0e1d.a7d7.fb09

Switch3(config-if)# no shutdown

Switch3(config-if)# exit

Switch3(config)# interface eth-0-17

Switch3(config-if)# switchport mode trunk

Switch3(config-if)# switchport trunk allowed vlan add 30

Switch3(config-if)# no shutdown

Switch3(config-if)# exit

Switch4 的端口配置:

Switch4(config)# interface eth-0-9

Switch4(config-if)# switchport mode trunk

Switch4(config-if)# switchport trunk allowed vlan add 30

Switch4(config-if)# ethernet cfm mep down mpid 99 domain cust vlan 30 interval 1

Switch4(config-if)# ethernet cfm mep crosscheck mpid 66 domain cust vlan 30 mac fa02.cdff.6a09

Switch4(config-if)# no shutdown

Switch4(config-if)# exit

步骤 6启用维护域的连续性检查功能

在Switch1和4配置:

Switch1&4(config)# ethernet cfm cc enable domain cust vlan 30

在Switch2和3配置:

Switch2&3(config)# ethernet cfm cc enable domain provid vlan 30

步骤 7告警指示信号处理(可选)

配置当收到告警指示信号ais报文且存在loc错误时抑制其它loc error。

在Switch1配置:

Switch1(config)# ethernet cfm ais suppress alarm enable domain cust vlan 30

步骤 8退出配置模式

Switch(config)# end

步骤 9检查配置

检查MEP and MIP

以下命令可用于查看Switch1和Switch2上MEP和MIP的相关信息。

Switch1:

Switch1# show ethernet cfm maintenance-points

###Local MEP:

MPID Direction DOMAIN LEVEL TYPE VLAN PORT CC-Status Mac-address RDI Interval

--------------------------------------------------------------------------------------

66 Down MEP cust 5 MEP 30 eth-0-9 enabled fa02.cdff.6a09 True 3.33ms

###Local MIP:

Level VID TYPE PORT MAC

------------------------------------------------------

###Remote MEP:

MPID LEVEL VLAN ACTIVE Remote Mac RDI FLAGS STATE

---------------------------------------------------------

99 5 30 Yes d036.4567.8009 True Learnt UP

Switch2:

Switch2# show ethernet cfm maintenance-points

###Local MEP:

MPID Direction DOMAIN LEVEL TYPE VLAN PORT CC-Status Mac-address RDI

----------------------------------------------------------------------------

666 Up MEP provid 3 MEP 30 eth-0-9 enabled 0e1d.a7d7.fb09 False

###Local MIP:

Level VID TYPE PORT MAC

------------------------------------------------------

5 30 MIP eth-0-9 0e1d.a7d7.fb09

###Remote MEP:

MPID LEVEL VLAN ACTIVE Remote Mac RDI FLAGS STATE

---------------------------------------------------------

999 3 30 Yes 6a08.051e.bd09 True Learnt UP

以太网回环检查

以下命令用于在Switch1上根据远端MEP的地址回环远端MEP。

Switch1# ethernet cfm loopback mac d036.4567.8009 unicast mepid 66 domain cust vlan 30

Sending 1 Ethernet CFM loopback messages, timeout is 5 seconds:

(! Pass . Fail)

!

Loopback completed.

- $$---------------------------------

Success rate is 100 percent(1/1)

以下命令用于在Switch1上根据组播地址回环远端MEP。

Switch1# ethernet cfm loopback multicast mepid 66 domain cust vlan 30

Sending 1 Ethernet CFM loopback messages, timeout is 5 seconds:

(! Pass . Fail)

Host MEP: 66

Number of RMEPs that replied to mcast frame = 1

LBR received from the following

9667.bb68.f308

success rate is 100 (1/1)

以下命令用于在Switch1上根据远端MEP的标识回环远端MEP。

Switch1# ethernet cfm loopback unicast rmepid 99 mepid 66 domain cust vlan 30

Sending 1 Ethernet CFM loopback messages, timeout is 5 seconds:

(! Pass . Fail)

!

Loopback completed.

- $$---------------------------------

Success rate is 100 percent(1/1)

以下命令用于在Switch1上根据远端MIP的地址回环远端MIP。

Switch1# ethernet cfm loopback mac 0e1d.a7d7.fb09 unicast mepid 66 domain cust vlan 30

Sending 1 Ethernet CFM loopback messages, timeout is 5 seconds:

(! Pass . Fail)

!

Loopback completed.

- $$---------------------------------

Success rate is 100 percent(1/1)

检查远端故障指示RDI

以下命令显示Switch1上的RDI的信息。

Switch1# show ethernet cfm maintenance-points local mep domain cust

MPID Direction DOMAIN LEVEL TYPE VLAN PORT CC-Status Mac-address RDI Interval

-------------------------------------------------------------------------------

66 Down MEP cust 5 MEP 30 eth-0-9 enabled fa02.cdff.6a09 True 3.33ms

错误检查

在清除本地MEP错误前,Switch1错误信息显示如下所示。

Switch1# show ethernet cfm errors domain cust

Level Vlan MPID RemoteMac Reason ServiceId

5 30 66 d036.4567.8009 errorCCMdefect: rmep not found cst

5 30 66 d036.4567.8009 errorCCMdefect: rmep not found clear cst

Time

2011/05/27 3:19:18

2011/05/27 3:19:32

以下命令用于清除Switch1的错误信息。

Switch1# clear ethernet cfm errors domain cust

当清除本地MEP的错误信息后,Switch1错误信息如下所示。

Switch1# clear ethernet cfm errors domain cust

Level Vlan MPID RemoteMac Reason ServiceId

检查AIS

以下命令用于关闭Switch1上的连续性检查功能。

Switch1# configure terminal

Switch1(config)# no ethernet cfm cc enable domain cust vlan 30

Switch1(config)# end

以下命令用于关闭Switch3上的连续性检查功能。

Switch3# configure terminal

Switch3(config)# no ethernet cfm cc enable domain cust vlan 30

Switch3(config)# end

以下命令用于检查Switch2上的ais的状态。

Switch2# show ethernet cfm ais mep 666 domain cust vlan 30

AIS-Status: Enabled

AIS Period: 1

Level to transmit AIS: 7

AIS Condition: No

----------------------------------------------------

Configured defect condition detected(yes/no)

----------------------------------------------------

unexpected-period no

unexpected-MEG level no

unexpected-MEP no

Mismerge no

LOC yes

以下命令用于检查Switch1上ais状态。

Switch1# show ethernet cfm ais mep 66 domain cust vlan 30

AIS-Status: Disabled

AIS Condition: Yes

检查LinkTrace

以下命令用于在Switch1上根据远端MEP的地址追踪远端MEP。

Switch1# ethernet cfm linktrace mac d036.4567.8009 mepid 66 domain cust vlan 30

Sending Ethernet CFM linktrace messages,TTL is 64.Per-Hop Timeout is 5 seconds:

Please wait a moment

-------------------------------

Received Hops: 1

-------------------------------

TTL : 63

Fowarded : True

Terminal MEP : False

Relay Action : Rly FDB

Ingress Action : IngOk

Ingress MAC address : 0e1d.a7d7.fb09

Ingress Port ID Type : ifName

Ingress Port ID : eth-0-9

-------------------------------

Received Hops: 2

-------------------------------

TTL : 62

Fowarded : True

Terminal MEP : False

Relay Action : Rly FDB

Egress Action : EgrOk

Egress MAC address : 6a08.051e.bd09

Egress Port ID Type : ifName

Egress Port ID : eth-0-9

-------------------------------

Received Hops: 3

-------------------------------

TTL : 61

Fowarded : False

Terminal MEP : True

Relay Action : Rly Hit

Ingress Action : IngOk

Ingress MAC address : d036.4567.8009

Ingress Port ID Type : ifName

Ingress Port ID : eth-0-9

以下命令用于在Switch1上根据远端MEP的标识追踪远端MEP。

Switch1# ethernet cfm linktrace rmepid 99 mepid 66 domain cust vlan 30

Sending Ethernet CFM linktrace messages,TTL is 64.Per-Hop Timeout is 5 seconds:

Please wait a moment

-------------------------------

Received Hops: 1

-------------------------------

TTL : 63

Fowarded : True

Terminal MEP : False

Relay Action : Rly FDB

Ingress Action : IngOk

Ingress MAC address : 0e1d.a7d7.fb09

Ingress Port ID Type : ifName

Ingress Port ID : eth-0-9

-------------------------------

Received Hops: 2

-------------------------------

TTL : 62

Fowarded : True

Terminal MEP : False

Relay Action : Rly FDB

Egress Action : EgrOk

Egress MAC address : 6a08.051e.bd09

Egress Port ID Type : ifName

Egress Port ID : eth-0-9

-------------------------------

Received Hops: 3

-------------------------------

TTL : 61

Fowarded : False

Terminal MEP : True

Relay Action : Rly Hit

Ingress Action : IngOk

Ingress MAC address : d036.4567.8009

Ingress Port ID Type : ifName

Ingress Port ID : eth-0-9

以下命令用于在Switch1上根据远端MIP的地址追踪远端MIP。

Switch1# ethernet cfm linktrace mac 6a08.051e.bd09 mepid 66 domain cust vlan 30

Sending Ethernet CFM linktrace messages,TTL is 64.Per-Hop Timeout is 5 seconds:

Please wait a moment

-------------------------------

Received Hops: 1

-------------------------------

TTL : 63

Fowarded : True

Terminal MEP : False

Relay Action : Rly FDB

Ingress Action : IngOk

Ingress MAC address : 0e1d.a7d7.fb09

Ingress Port ID Type : ifName

Ingress Port ID : eth-0-9

-------------------------------

Received Hops: 2

-------------------------------

TTL : 62

Fowarded : False

Terminal MEP : False

Relay Action : Rly Hit

Egress Action : EgrOk

Egress MAC address : 6a08.051e.bd09

Egress Port ID Type : ifName

Egress Port ID : eth-0-9

帧时延测量检查

以下命令用于在Switch1上测量双向的延时和延时变化:

Switch1# ethernet cfm dmm rmepid 99 mepid 66 count 5 domain cust vlan 30

Delay measurement statistics:

DMM Packets transmitted : 5

Valid DMR packets received : 5

Index Two-way delay Two-way delay variation

1 4288 usec 0 usec

2 4312 usec 24 usec

3 4296 usec 16 usec

4 4320 usec 24 usec

5 4264 usec 56 usec

Average delay : 4296 usec

Average delay variation : 24 usec

Best case delay : 4264 usec

Worst case delay : 4320 usec

在启用单向时延测量前,时钟应该同步。以下命令显示了在Switch1上启用了单向时延测量:

Switch1#ethernet cfm 1dm rmepid 99 mepid 66 count 5 domain cust vlan 30

以下命令在Switch4上显示了单向时延测量的结果:

Switch4# show ethernet cfm delaymeasurement cache

Remote MEP : 66

Remote MEP vlan : 30

Remote MEP level : 5

DMM Packets transmitted : 0

Valid DMR packets received : 0

Valid 1DM packets received : 5

Index One-way delay One-way delay variation Received Time

1 16832 usec 0 usec 2011/07/19 17:27:46

2 16176 usec 656 usec 2011/07/19 17:27:47

3 15448 usec 728 usec 2011/07/19 17:27:48

4 14800 usec 648 usec 2011/07/19 17:27:49

5 15406 usec 606 usec 2011/07/19 17:27:50

Average delay : 15732 usec

Average delay variation : 527 usec

Best case delay : 14800 usec

Worst case delay : 16832 usec

配置 LCK

1.组网拓扑

图16-17CFM

2.配置步骤

步骤 1检查当前配置

与”配置CC/LB/LT/AIS/DM”章节一致。

步骤 2进入配置模式

Switch# configure terminal

步骤 3配置LCK

在Switch2上配置:

Switch2(config)# interface eth-0-9

Switch2(config-if)# ethernet cfm lck enable mep 666 domain provid vlan 30 tx-level 5 interval 1

Switch2(config-if)# exit

步骤 4退出配置模式

Switch(config)# end

步骤 5检查配置

以下命令用来显示Switch2上LCK状态:

Switch2# show ethernet cfm lck

En-LCK Enable, Y(Yes)/N(No)

Rx-LC, Receive LCK packets and enter LCK condition, Y(Yes)/N(No)

Rx-I, The period which is gotten from LCK packets

Tx-Domain, frames with ETH-LCK information are sent to this Domain

Tx-I, Transmit Interval

------------------------------------------------------------------------

MPID Domain VLAN En Rx-LC Rx-I Tx-Domain Tx-I

------------------------------------------------------------------------

666 provid 30 Y N N/A cust 1

以下命令用来显示Switch1上LCK状态:

Switch1# show ethernet cfm lck

En-LCK Enable, Y(Yes)/N(No)

Rx-LC, Receive LCK packets and enter LCK condition, Y(Yes)/N(No)

Rx-I, The period which is gotten from LCK packets

Tx-Domain, frames with ETH-LCK information are sent to this Domain

Tx-I, Transmit Interval

------------------------------------------------------------------------

MPID Domain VLAN En Rx-LC Rx-I Tx-Domain Tx-I

------------------------------------------------------------------------

66 cust 30 N Y 1 N/A N/A

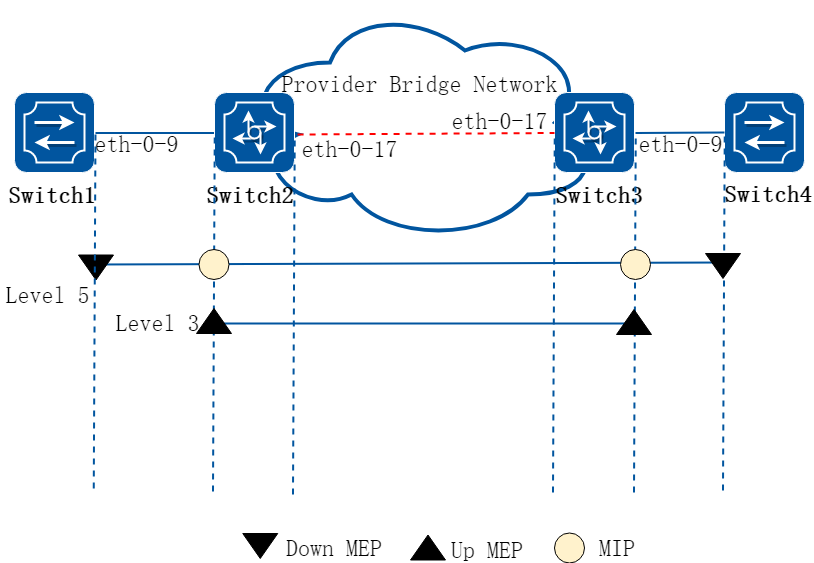

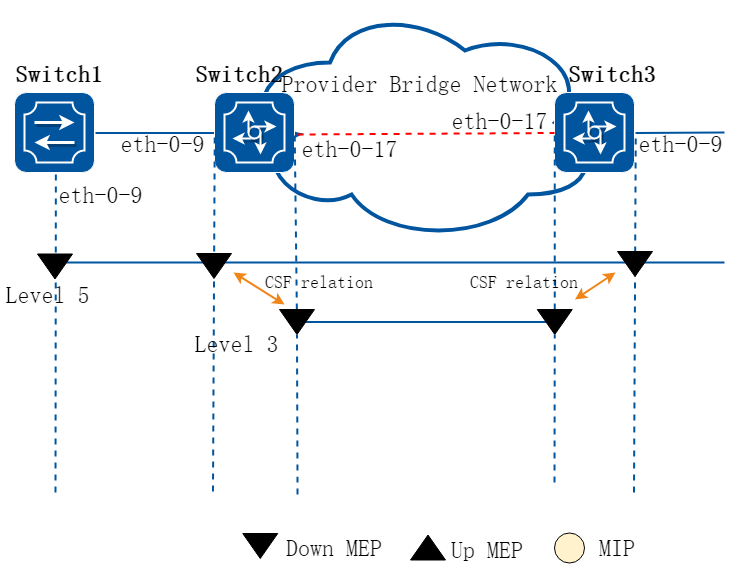

配置CSF

1.组网拓扑

图16-18CFM CSF

2.配置步骤

以下配置如未说明在哪个Switch配置,则表示所有Switch配置相同:

步骤 1进入配置模式

Switch# configure terminal

步骤 2进入vlan配置模式,并创建vlan

在Switch1 配置:

Switch1(config)# vlan database

Switch1(config vlan)# vlan 30

Switch1(config vlan)# exit

在Switch2和3 配置:

Switch2&3(config)# vlan database

Switch2&3(config vlan)# vlan 20,30

Switch2&3(config vlan)# exit

步骤 3全局使能cfm,设置cfm模式为y1731

Switch(config)# ethernet cfm enable

Switch(config)# ethernet cfm mode y1731

步骤 4创建维护域,在维护域中将服务和vlan绑定

创建一个叫cust的域,等级是5。

Switch(config)# ethernet cfm domain cust level 5

Switch(config-ether-cfm)# service cst vlan 30

Switch(config-ether-cfm)# exit

创建一个叫provid的域,等级是3。

在Switch2和3配置:

Switch2&3(config)# ethernet cfm domain provid level 3

Switch2&3(config-ether-cfm)# service cst vlan 20

Switch2&3(config-ether-cfm)# exit

步骤 5进入端口配置模式,配置端口属性

Switch1 的端口配置:

Switch1(config)# interface eth-0-9

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 30

Switch1(config-if)# ethernet cfm mep down mpid 66 domain cust vlan 30 interval 1

Switch1(config-if)# ethernet cfm mep crosscheck mpid 99 domain cust vlan 30 mac d036.4567.8009

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch2 的端口配置:

Switch2(config)# interface eth-0-9

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 30

Switch2(config-if)# ethernet cfm mep down mpid 99 domain cust vlan 30 interval 1

Switch2(config-if)# ethernet cfm mep crosscheck mpid 66 domain cust vlan 30 mac fa02.cdff.6a09

Switch2(config-if)# no shutdown

Switch2(config-if)# exit

Switch2(config)#interface eth-0-17

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 20

Switch2(config-if)# ethernet cfm mep down mpid 666 domain provid vlan 20 interval 1

Switch2(config-if)# no shutdown

Switch2(config-if)# exit

Switch3 的端口配置:

Switch3(config)# interface eth-0-9

Switch3(config-if)# switchport mode trunk

Switch3(config-if)# switchport trunk allowed vlan add 30

Switch3(config-if)# ethernet cfm mep down mpid 88 domain cust vlan 30 interval 1

Switch3(config-if)# no shutdown

Switch3(config-if)# exit

Switch3(config)#interface eth-0-17

Switch3(config-if)# switchport mode trunk

Switch3(config-if)# switchport trunk allowed vlan add 20

Switch3(config-if)# ethernet cfm mep down mpid 999 domain provid vlan 20 interval 1

Switch3(config-if)# no shutdown

Switch3(config-if)# exit

步骤 6启用维护域的连续性检查功能

Switch(config)# ethernet cfm cc enable domain cust vlan 30

步骤 7配置CSF连接关系

在Switch2配置:

Switch2(config)# ethernet cfm csf client domain cust vlan 30 mepid 99 server domain provid vlan 20 mepid 666 tx-interval 1

在Switch3配置:

Switch3(config)# ethernet cfm csf client domain cust vlan 30 mepid 88 server domain provid vlan 20 mepid 999 tx-interval 1

步骤 8退出配置模式

Switch(config)# end

步骤 9检查配置

以下命令用来关闭Switch1上的连续性检查,使Switch2上触发loc错误:

Switch1# configure terminal

Switch1(config)# no ethernet cfm cc enable domain cust vlan 30

Switch1(config)# end

Switch2上的MEP 99会上报loc,引发MEP 666发送CSF报文(原因los)。 以下命令用来显示Switch2上CSF状态:

Switch2# show ethernet cfm csf

CTR-Client Trigger reason, L(los)/F(fdi)/R(rdi)/D(dci) or N/A

ECC-Enter CSF Condition, Y(Yes)/N(No)

SRR-Server Rx Reason, L(los)/F(fdi)/R(rdi)/D(dci) or N/A

Tx-I, Transmit Interval

Rx-I, The period which is gotten from CSF packets

------------------------------------------------------------------------

Client Mep Server Mep

MPID Cli-Domain VLAN CTR ECC MPID Srv-Domain VLAN SRR Tx-I Rx-I

------------------------------------------------------------------------

99 cust 30 L N 666 provid 20 N/A 1 N/A

在Switch3上,MEP 999会收到CSF的报文并通知客户MEP 88, 然后客户MEP会进入CSF状态。以下命令用来显示Switch3上CSF状态:

Switch3# show ethernet cfm csf

CTR-Client Trigger reason, L(los)/F(fdi)/R(rdi)/D(dci) or N/A

ECC-Enter CSF Condition, Y(Yes)/N(No)

SRR-Server Rx Reason, L(los)/F(fdi)/R(rdi)/D(dci) or N/A

Tx-I, Transmit Interval

Rx-I, The period which is gotten from CSF packets

------------------------------------------------------------------------

Client Mep Server Mep

MPID Cli-Domain VLAN CTR ECC MPID Srv-Domain VLAN SRR Tx-I Rx-I

------------------------------------------------------------------------

88 cust 30 N/A Y 999 provid 20 L 1 1

配置双端LM

1.组网拓扑

图16-19CFM

2.配置步骤

步骤 1检查当前配置

与”配置CC/LB/LT/AIS/DM”章节一致。

步骤 2进入配置模式

Switch# configure terminal

步骤 3配置双端LM

在Switch1配置:

Switch1(config)# ethernet cfm lm enable dual-ended domain cust vlan 30 mepid 66 all-cos cache-size 10

在Switch4配置:

Switch4(config)# ethernet cfm lm enable dual-ended domain cust vlan 30 mepid 99 all-cos cache-size 10

步骤 4退出配置模式

Switch(config)# end

步骤 5检查配置

以下命令用来显示Switch1上lm的结果:

Switch1# show ethernet cfm lm domain cust vlan 30 mepid 66

DOMAIN : cust

VLAN : 30

MEPID : 66

Start Time : 2013/07/16 1:36:56

End Time : 2013/07/16 1:37:07

Notes : 1. When the difference of Tx is less than the difference of Rx,

the node is invalid, loss and loss ratio should be "-";

2. When loc is reported for mep, the loss should be "-" and loss

ratio should be 100%;

3. When calculate average loss and loss ratio, invalid or loc nodes

will be excluded;

Latest dual-ended loss statistics:

--------------------------------------------------------------------------------

Index Cos Local-loss Local-loss ratio Remote-loss Remote-loss ratio Time

--------------------------------------------------------------------------------

1 all 0 000.0000% 0 000.0000% 01:36:57

2 all 0 000.0000% 0 000.0000% 01:36:58

3 all 0 000.0000% 0 000.0000% 01:36:59

4 all 0 000.0000% 0 000.0000% 01:37:00

5 all 0 000.0000% 0 000.0000% 01:37:01

6 all 0 000.0000% 0 000.0000% 01:37:02

7 all 0 000.0000% 0 000.0000% 01:37:03

8 all 0 000.0000% 0 000.0000% 01:37:04

9 all 0 000.0000% 0 000.0000% 01:37:05

10 all 0 000.0000% 0 000.0000% 01:37:07

--------------------------------------------------------------------------------

Maximum Local-loss : 0 Maximum Local-loss Ratio : 000.0000%

Minimum Local-loss : 0 Minimum Local-loss Ratio : 000.0000%

Average Local-loss : 0 Average Local-loss Ratio : 000.0000%

Maximum Remote-loss : 0 Maximum Remote-loss Ratio : 000.0000%

Minimum Remote-loss : 0 Minimum Remote-loss Ratio : 000.0000%

Average Remote-loss : 0 Average Remote-loss Ratio : 000.0000%

以下命令用来显示Switch4上lm的结果:

Switch4# show ethernet cfm lm domain cust vlan 30 mepid 99

DOMAIN : cust

VLAN : 30

MEPID : 99

Start Time : 2013/07/16 1:37:11

End Time : 2013/07/16 1:37:22

Notes : 1. When the difference of Tx is less than the difference of Rx,

the node is invalid, loss and loss ratio should be "-";

2. When loc is reported for mep, the loss should be "-" and loss

ratio should be 100%;

3. When calculate average loss and loss ratio, invalid or loc nodes

will be excluded;

Latest dual-ended loss statistics:

--------------------------------------------------------------------------------

Index Cos Local-loss Local-loss ratio Remote-loss Remote-loss ratio Time

--------------------------------------------------------------------------------

1 all 0 000.0000% 0 000.0000% 01:37:12

2 all 0 000.0000% 0 000.0000% 01:37:13

3 all 0 000.0000% 0 000.0000% 01:37:14

4 all 0 000.0000% 0 000.0000% 01:37:16

5 all 0 000.0000% 0 000.0000% 01:37:17

6 all 0 000.0000% 0 000.0000% 01:37:18

7 all 0 000.0000% 0 000.0000% 01:37:19

8 all 0 000.0000% 0 000.0000% 01:37:20

9 all 0 000.0000% 0 000.0000% 01:37:21

10 all 0 000.0000% 0 000.0000% 01:37:22

--------------------------------------------------------------------------------

Maximum Local-loss : 0 Maximum Local-loss Ratio : 000.0000%

Minimum Local-loss : 0 Minimum Local-loss Ratio : 000.0000%

Average Local-loss : 0 Average Local-loss Ratio : 000.0000%

Maximum Remote-loss : 0 Maximum Remote-loss Ratio : 000.0000%

Minimum Remote-loss : 0 Minimum Remote-loss Ratio : 000.0000%

Average Remote-loss : 0 Average Remote-loss Ratio : 000.0000%

配置单端LM

1.组网拓扑

图16-20CFM

2.配置步骤

步骤 1检查当前配置

与”配置CC/LB/LT/AIS/DM”章节一致。

步骤 2进入配置模式

Switch# configure terminal

步骤 3配置单端LM

在Switch1配置:

Switch1(config)# ethernet cfm lm enable single-ended domain cust vlan 30 mepid 66 all-cos

在Switch4配置:

Switch4(config)# ethernet cfm lm enable single-ended domain cust vlan 30 mepid 99 all-cos

步骤 4退出配置模式

Switch(config)# end

步骤 5检查配置

以下命令用于从Switch1上发送LMM消息,并显示LM的结果:

Switch1# ethernet cfm lm single-ended domain cust vlan 30 rmepid 99 mepid 66 count 10

DOMAIN : cust

VLAN : 30

MEPID : 66

Start Time : 2013/07/16 1:39:38

End Time : 2013/07/16 1:39:38

Notes : 1. When the difference of Tx is less than the difference of Rx,

the node is invalid, loss and loss ratio should be "-";

2. When loc is reported for mep, the loss should be "-" and loss

ratio should be 100%;

3. When calculate average loss and loss ratio, invalid or loc nodes

will be excluded;

Latest single-ended loss statistics:

--------------------------------------------------------------------------------

Index Cos Local-loss Local-loss ratio Remote-loss Remote-loss ratio

--------------------------------------------------------------------------------

1 all 0 000.0000% 0 000.0000%

2 all 0 000.0000% 0 000.0000%

3 all 0 000.0000% 0 000.0000%

4 all 0 000.0000% 0 000.0000%

5 all 0 000.0000% 0 000.0000%

6 all 0 000.0000% 0 000.0000%

7 all 0 000.0000% 0 000.0000%

8 all 0 000.0000% 0 000.0000%

9 all 0 000.0000% 0 000.0000%

--------------------------------------------------------------------------------

Maximum Local-loss : 0 Maximum Local-loss Ratio : 000.0000%

Minimum Local-loss : 0 Minimum Local-loss Ratio : 000.0000%

Average Local-loss : 0 Average Local-loss Ratio : 000.0000%

Maximum Remote-loss : 0 Maximum Remote-loss Ratio : 000.0000%

Minimum Remote-loss : 0 Minimum Remote-loss Ratio : 000.0000%

Average Remote-loss : 0 Average Remote-loss Ratio : 000.0000%

配置单端Test

1.组网拓扑

图16-21CFM

2.配置步骤

步骤 1检查当前配置

与”配置CC/LB/LT/AIS/DM”章节一致。

步骤 2进入配置模式

Switch# configure terminal

步骤 3配置Test

在Switch1配置Test发送功能:

Switch1(config)# ethernet cfm tst transmission enable session 1 domain cust vlan 30 mep 66 tx-mode continuous pattern-type random packet-size 64

在Switch4配置Test接收功能:

Switch4(config)# ethernet cfm tst reception enable session 1 domain cust vlan 30 mep 99

步骤 4退出配置模式

Switch(config)# end

步骤 5检查配置

以下命令用于从Switch1上发送Test消息:

Switch1# ethernet cfm tst start session 1 rate 1000 time second 1

以下命令用于在Switch1上显示Test的信息:

Switch1# show ethernet cfm tst

DOMAIN : cust

VLAN : 30

MEPID : 66

Transmission : Enabled

Reception : Disabled

Status : Non-Running

Start Time : 06:32:48

Predict End Time : 06:33:18

Actual End Time : 06:33:18

Packet Type : TST

Rate : 1000 mbps

Packet Size : 64 bytes

Tx Number : 29

Tx Bytes : 1856

Rx Number : 0

Rx Bytes : 0

以下命令用于在Switch4上显示Test的信息:

Switch4# show ethernet cfm tst

DOMAIN : cust

VLAN : 30

MEPID : 99

Transmission : Disabled

Reception : Enabled

Status : Non-Running

Start Time : null

End Time : null

Packet Type : null

Rate : null

Packet Size : null

Tx Number : 0

Tx Bytes : 0

Rx Number : 29

Rx Bytes : 1856

16.3.3参考文献

参考 IEEE 802.1ag/D8.1

16.4.1概述

简介

本章描述如何配置CPU流量限制并查看CPU流量。

CPU流量限制是一种很有用的保护CPU的机制,通过对进入CPU的报文的流量进行限制实现。

CPU流量限制包含两个级别的CPU保护措施:

• 其一,限制各个进入CPU的reason的流量。在芯片中,是通过配置这个reason对应的queue shaping实现的。

• 其二,限制所有进入CPU的报文的流量。芯片中是通过配置CPU端口上的shaping实现的。

![]() 这里提到的reason,意思是各种协议报文的类型,比如bgp、ospf、rip等分别是不同的reason。

这里提到的reason,意思是各种协议报文的类型,比如bgp、ospf、rip等分别是不同的reason。

下表列出了各种reason和对应的描述:

|

Reason |

描述 |

|

arp |

arp协议报文 |

|

bpdu |

bpdu协议报文(包括 STP, RSTP, MSTP) |

|

dhcp |

dhcp协议报文 |

|

eapol |

dot1x协议报文 |

|

erps |

erps协议报文 |

|

fwd-to-cpu |

转发到CPU的报文 |

|

icmp-redirect |

Icmp重定向 |

|

igmp |

IGMP或者IGMP Snooping报文 |

|

ip-option |

带有可选字段的IP报文 |

|

ipda |

ipda协议报文 |

|

ssh |

SSH协议报文 |

|

telnet |

Telnet协议报文 |

|

mlag |

MLAG协议报文 |

|

tcp |

TCP协议报文 |

|

ldp |

ldp协议报文 |

|

macsa-mismatch |

与一个端口security entry不匹配时的学习报文 |

|

mcast-rpf-fail |

组播报文RPF检查失败 |

|

mpls-ttl-fail |

ttl失效mpls报文 |

|

ip-mtu-fail |

超过mtu长度的ip报文 |

|

ospf |

ospf协议报文 |

|

pim |

pim协议报文 |

|

port-security-discard |

端口security entry学满时的学习报文 |

|

rip |

rip协议报文 |

|

sflow-egress |

在出口方向sflow的采样报文 |

|

sflow-ingress |

在入口方向sflow的采样报文 |

|

slow-protocol |

slow协议报文.(包括 EFM, LACP,SYNCE),ttl失效的组播报文 |

|

smart-link |

Smart link 协议报文 |

|

ucast-ttl-fail |

ttl失效的单播IP报文 |

|

udld |

udld协议报文 |

|

vlan-security-discard |

vlan内学习的mac达到限制是的学习报文 |

|

vrrp |

vrrp协议报文 |

|

bfd-learning |

BFD学习报文 |

|

dot1x-mac-bypass |

Dot1x旁路认证报文 |

|

bgp |

边界网关协议报文 |

|

egress-ttl-fail |

出方向TTL失效的IP报文 |

|

icmpv6 |

ICMPv6报文 |

|

l2protocol-tunnel |

二层隧道协议报文 |

|

loopback-detection |

环路检测报文 |

|

mirror-to-cpu |

镜像到cpu的报文 |

|

ndp |

邻居发现协议报文 |

|

tunnel-gre-keepalive |

gre隧道持续回应报文 |

|

linkup-ftp |

ftp协议联动报文 |

|

linkup-http |

http协议联动报文 |

默认速率和优先级配置如下:

|

reason |

rate(pps) |

class |

|

arp |

256 |

1 |

|

bpdu |

64 |

3 |

|

dhcp |

128 |

0 |

|

eapol |

128 |

0 |

|

erps |

128 |

3 |

|

fwd-to-cpu |

64 |

0 |

|

icmp-redirect |

128 |

0 |

|

igmp |

128 |

2 |

|

ip-option |

512 |

0 |

|

ipda |

1000 |

0 |

|

ssh |

64 |

3 |

|

telnet |

64 |

3 |

|

mlag |

1000 |

1 |

|

tcp |

64 |

2 |

|

ldp |

512 |

1 |

|

macsa-mismatch |

128 |

0 |

|

mcast-rpf-fail |

128 |

1 |

|

mpls-ttl-fail |

64 |

0 |

|

ip-mtu-fail |

64 |

0 |

|

ospf |

256 |

1 |

|

pim |

128 |

1 |

|

port-security-discard |

128 |

0 |

|

rip |

64 |

1 |

|

sflow-egress |

128 |

0 |

|

sflow-ingress |

128 |

0 |

|

slow-protocol |

256 |

1 |

|

smart-link |

128 |

2 |

|

ucast-ttl-fail |

64 |

0 |

|

udld |

128 |

3 |

|

vlan-security-discard |

128 |

0 |

|

vrrp |

512 |

1 |

|

bfd-learning |

128 |

1 |

|

dot1x-mac-bypass |

64 |

2 |

|

bgp |

256 |

1 |

|

egress-ttl-fail |

64 |

0 |

|

icmpv6 |

64 |

2 |

|

l2protocol-tunnel |

1000 |

0 |

|

loopback-detection |

64 |

3 |

|

mirror-to-cpu |

1000 |

0 |

|

ndp |

64 |

2 |

|

tunnel-gre-keepalive |

64 |

0 |

|

linkup-ftp |

1024 |

0 |

|

linkup-http |

1024 |

0 |

原理描述

术语

• PDU:英文全称Protocol Data Unit,协议数据单元

16.4.2配置举例

步骤 1进入配置模式

Switch# configure terminal

步骤 2配置总限速

总限速默认值2000,单位pps(packet-per-second)

Switch(config)# cpu-traffic-limit total rate 3000

步骤 3配置单个类型报文限速

以RIP报文为例:

Switch(config)# cpu-traffic-limit reason rip rate 500

步骤 4修改优先级类别

Switch(config)# cpu-traffic-limit reason rip class 3

![]() 优先级类别支持0-3,数字越大表示优先级越高。

优先级类别支持0-3,数字越大表示优先级越高。

步骤 5退出配置模式

Switch(config)# end

步骤 6检查配置

使用命令“show cpu traffic-limit”查看配置结果,详细信息类似如下所示。

Switch# show cpu traffic-limit

reason rate (pps) class

dot1x-mac-bypass 64 2

bpdu 64 3

slow-protocol 256 1

eapol 128 0

erps 128 3

smart-link 128 2

udld 128 3

loopback-detection 64 3

arp 256 1

dhcp 128 0

rip 500 3

ldp 512 1

ospf 256 1

pim 128 1

bgp 256 1

vrrp 512 1

ndp 64 2

icmpv6 64 2

ssh 64 3

telnet 64 3

mlag 1000 1

tcp 64 2

ipda 1000 0

icmp-redirect 128 0

mcast-rpf-fail 128 1

macsa-mismatch 128 0

port-security-discard 128 0

vlan-security-discard 128 0

egress-ttl-fail 64 0

ip-mtu-fail 64 0

bfd-learning 128 1

ptp 512 2

ip-option 512 0

tunnel-gre-keepalive 64 0

ucast-ttl-fail 64 0

mpls-ttl-fail 64 0

igmp 128 2

sflow-ingress 128 0

sflow-egress 128 0

fwd-to-cpu 64 0

l2protocol-tunnel 1000 0

mirror-to-cpu 1000 0

linkup-ftp 1024 0

linkup-http 1024 0

Total rate: 3000 (pps)

使用命令“show cpu traffic-statistics receive all”查看流量统计,详细信息类似如下所示。

Switch# show cpu traffic-statistics receive all

statistics rate time is 5 second(s)

reason count(packets) rate(pps)

dot1x-mac-bypass 0 0

bpdu 0 0

slow-protocol 0 0

eapol 0 0

erps 0 0

smart-link 0 0

udld 0 0

loopback-detection 0 0

arp 0 0

dhcp 0 0

rip 0 0

ldp 0 0

ospf 0 0

pim 0 0

bgp 0 0

vrrp 0 0

rsvp 0 0

ndp 0 0

icmpv6 0 0

ssh 0 0

telnet 0 0

mlag 0 0

tcp 0 0

ipda 0 0

icmp-redirect 0 0

mcast-rpf-fail 0 0

macsa-mismatch 0 0

port-security-discard 0 0

vlan-security-discard 0 0

egress-ttl-fail 0 0

ip-mtu-fail 0 0

bfd-learning 0 0

ptp 0 0

ip-option 0 0

tunnel-gre-keepalive 0 0

ucast-ttl-fail 0 0

mpls-ttl-fail 0 0

igmp 0 0

sflow-ingress 0 0

sflow-egress 0 0

fwd-to-cpu 0 0

l2protocol-tunnel 0 0

mirror-to-cpu 0 0

mpls-tp-pwoam 0 0

linkup-ftp 0 0

linkup-http 0 0

other 0 0

Total 0 0

16.5.1概述

简介

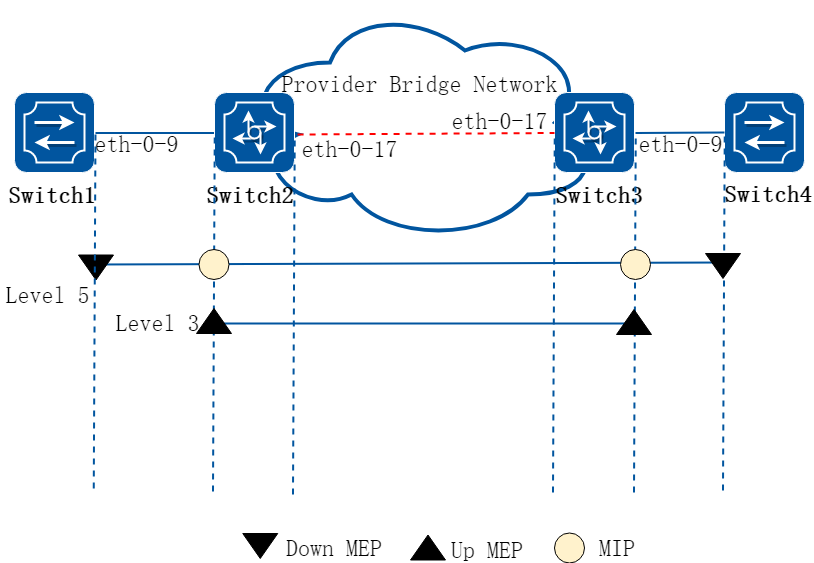

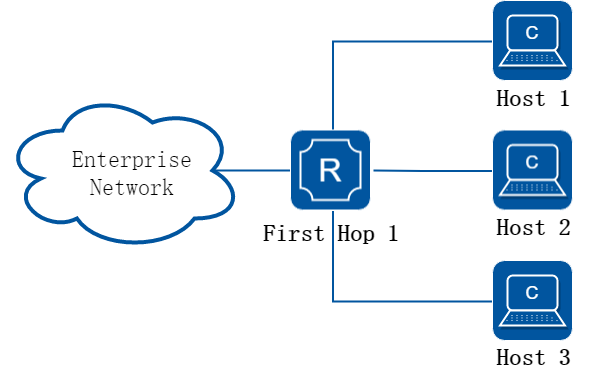

此文档描述了G.8031以太网线性保护的配置方法。

线性保护机制的目标是实现以太网快速保护切换。线性保护意味着对于一条或多条工作链路,有一个保护链路,可以在工作链路发生故障的时候承载工作链路上的数据流量,实现1:1或者N:1的保护。

为了实现流量保护,保护链路必须在故障发生之前准备好。一般来说,数据流量都在工作链路上转发。节点故障、链路故障、管理员命令可以触发切换。

原理描述

参考 ITU-T G.8031/Y.1342 (06/2006)

16.5.2配置举例

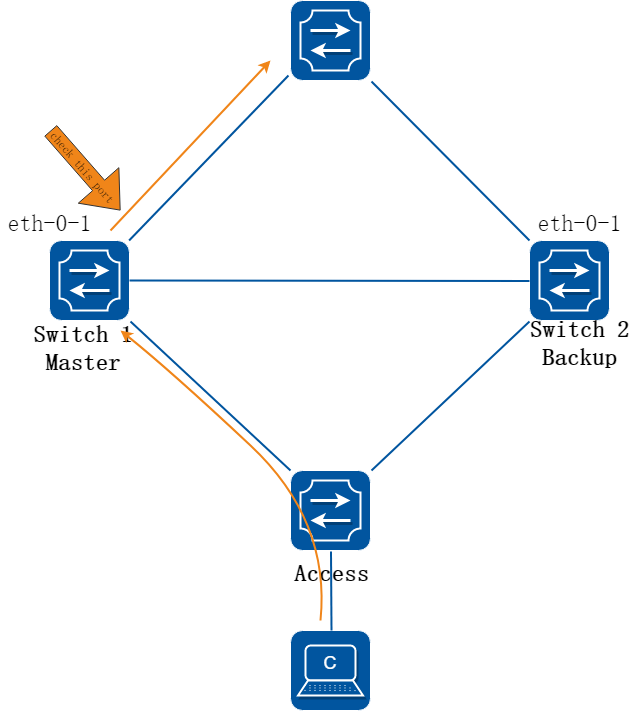

1.组网拓扑

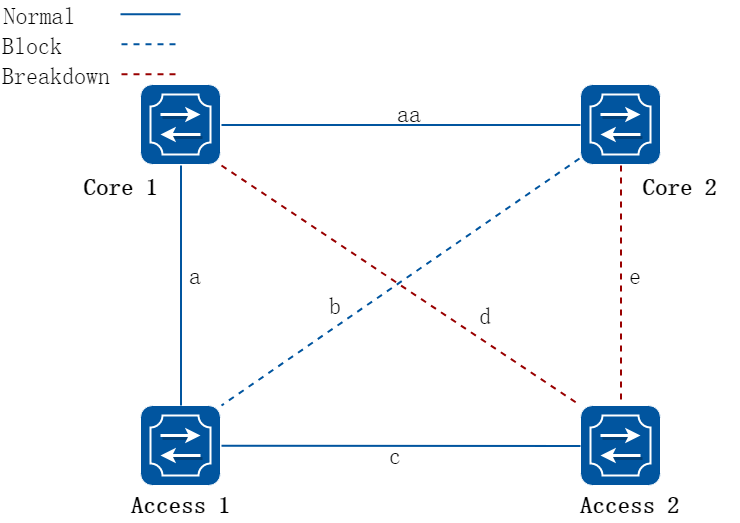

图16-22G.8031

2.配置步骤

以下配置如未说明在哪个Switch配置,则表示所有Switch配置相同:

步骤 1进入配置模式

Switch# configure terminal

步骤 2进入vlan配置模式,并创建vlan

Switch(config)# vlan database

Switch(config-vlan)# vlan 10-20

Switch(config-vlan)# exit

步骤 3设置STP模式,创建mstp实例

Switch(config)# spanning-tree mode mstp

Switch(config)# spanning-tree mst configuration

Switch(config-mst)# instance 10 vlan 10-20

Switch(config-mst)# exit

步骤 4全局使能CFM,创建维护域,并绑定vlan。在维护域和vlan上使能连通性检查

Switch(config)#ethernet cfm enable

Switch(config)# ethernet cfm domain test level 5

Switch(config-ether-cfm)# service test1 vlan 10

Switch(config-ether-cfm)# service test2 vlan 11

Switch(config-ether-cfm)# exit

Switch(config)# ethernet cfm cc enable domain test vlan 10

Switch(config)# ethernet cfm cc enable domain test vlan 11

步骤 5进入接口配置模式,配置接口属性

Switch1 的接口配置:

Switch1(config)# interface eth-0-9

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 10-20

Switch1(config-if)# ethernet cfm mep down mpid 10 domain test vlan 10 interval 1

Switch1(config-if)# ethernet cfm mep crosscheck mpid 12 domain test vlan 10 mac bab3.08a4.c709

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# interface eth-0-10

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 10-20

Switch1(config-if)# ethernet cfm mep down mpid 11 domain test vlan 11 interval 1

Switch1(config-if)# ethernet cfm mep crosscheck mpid 13 domain test vlan 11 mac bab3.08a4.c70a

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch2 的接口配置:

Switch2(config)# interface eth-0-9

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 10-20

Switch2(config-if)# ethernet cfm mep down mpid 12 domain test vlan 10 interval 1

Switch2(config-if)# ethernet cfm mep crosscheck mpid 10 domain test vlan 10 mac bab3.08a4.c809

Switch2(config-if)# spanning-tree port disable

Switch2(config-if)# exit

Switch2(config)# interface eth-0-10

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 10-20

Switch2(config-if)# ethernet cfm mep down mpid 13 domain test vlan 11 interval 1

Switch2(config-if)# ethernet cfm mep crosscheck mpid 11 domain test vlan 11 mac bab3.08a4.c80a

Switch2(config-if)# spanning-tree port disable

Switch2(config-if)# exit

步骤 6创建G8031组,并绑定要保护的mstp实例

Switch(config)# g8031 eps-id 10 working-port eth-0-9 protection-port eth-0-10

Switch(g8031-config-switching)# domain test working-service test1 protection-service test2

Switch(g8031-config-switching)# instance 10

Switch(config-if)# exit

步骤 7退出配置模式

Switch(config)# end

步骤 8检查配置

Switch1 显示结果:

Switch1# show g8031

Codes: ID - Group id of G.8031

IF-W - Interface of working entity, IF-P - Interface of protection entity

MD - Maintenance domain

MA-W - Maintenance association of working entity

MA-W - Maintenance association of protection entity

CS - Current state, LS - Last state, LE - Last event, FS - Far end state

R/B - Request signal & bridged signal, MODE - Revertive or Non-revertive

WTR - Wait to restore, DFOP - Failure of protocol defects

=============================================================================

ID IF-W IF-P MD MA-W MA-P CS LS LE FS R/B MODE

-----------------------------------------------------------------------------

10 eth-0-9 eth-0-10 test test1 test2 NR NR NR NR null REV

APS Vid - 11

Active-Path - Working

DFOP State - Not in defect mode

Protected Instance - 10

=============================================================================

Switch2 显示结果:

Switch2# show g8031

Codes: ID - Group id of G.8031

IF-W - Interface of working entity, IF-P - Interface of protection entity

MD - Maintenance domain

MA-W - Maintenance association of working entity

MA-W - Maintenance association of protection entity

CS - Current state, LS - Last state, LE - Last event, FS - Far end state

R/B - Request signal & bridged signal, MODE - Revertive or Non-revertive

WTR - Wait to restore, DFOP - Failure of protocol defects

=============================================================================

ID IF-W IF-P MD MA-W MA-P CS LS LE FS R/B MODE

-----------------------------------------------------------------------------

10 eth-0-9 eth-0-10 test test1 test2 NR NR NR NR null REV

APS Vid - 11

Active-Path - Working

DFOP State - Not in defect mode

Protected Instance - 10

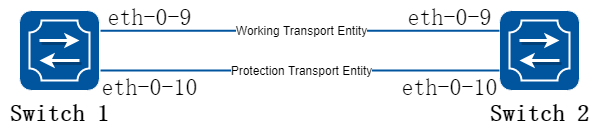

16.6.1概述

简介

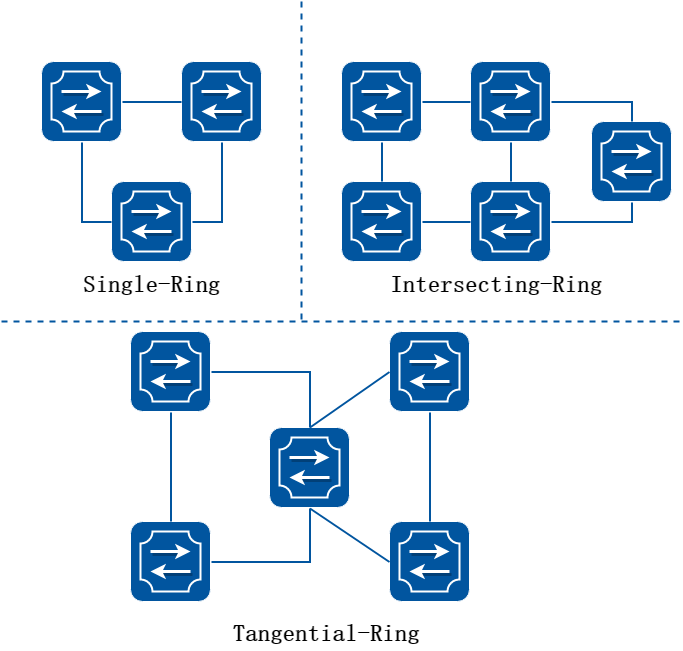

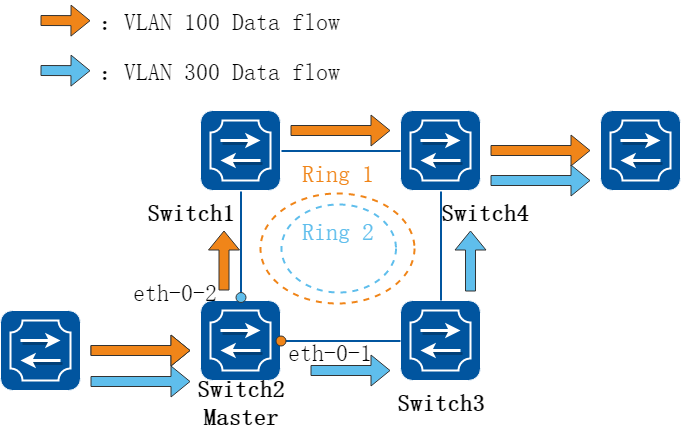

以太环网拓扑与其他拓扑相比,是一种比较经济的网络拓扑,它可以通过更少的链路,实现更大范围的网络互连。环上每个节点都通过两条独立的链路与它的相邻节点互连,加入到同一个环网中。在同一个环上,邻接节点之间互连的链路称为环链路,互连的接口称为环接口。要形成一个环网,至少要有两台设备。

环网保护要解决的两个基本问题是:

• 阻止成环,防止广播风暴。

• 数据流量的mac学习和转发机制。

阻止成环意味着,在任何时候,数据报文在环网上的节点之间流通,但是必须有一处断开。这处断开的链路被称为环保护链路(RPL)。在正常情况下该链路被人为的阻塞,不能转发数据报文,保护链路的一端设备被称为owner,负责在这个链路上阻塞报文。

在环网出现故障的时候,会触发环网保护切换,owner负责打开环保护链路,保证了网络畅通,业务不会中断。

环网发生故障的消息是通过APS协议报文在环上转发的。环网上的每个节点都需要做相应的配置。

原理描述

参考:

• T-REC-G.8032-200806-I!!PDF-E.pdf

• T-REC-G.8032-201003-I!!PDF-E.pdf

• T-REC-G.8032-201708-I!Cor1!PDF-E.pdf

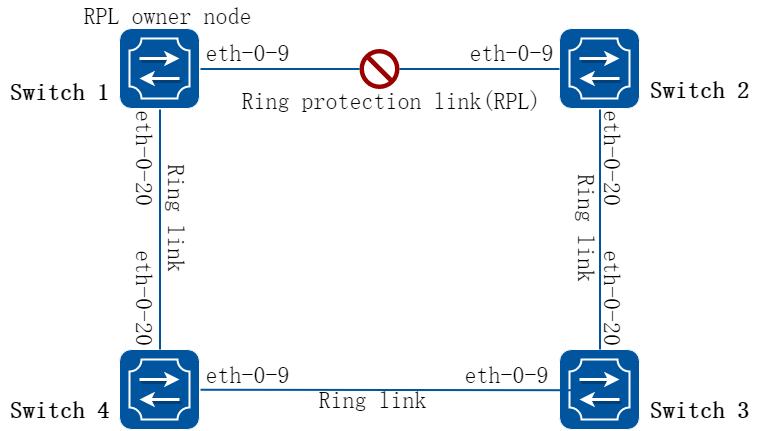

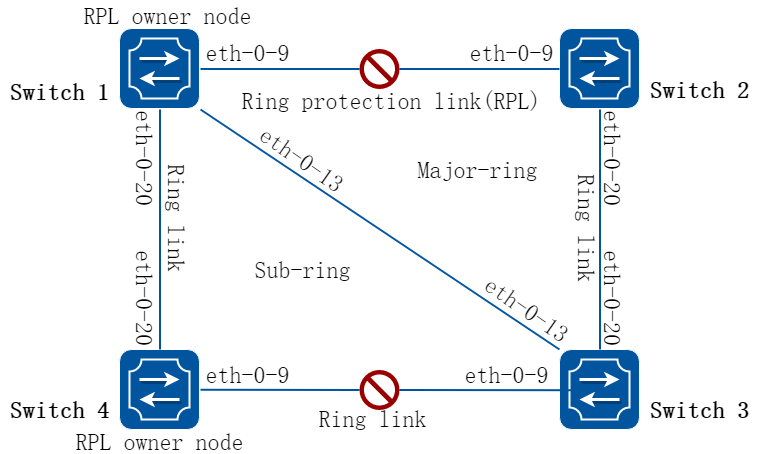

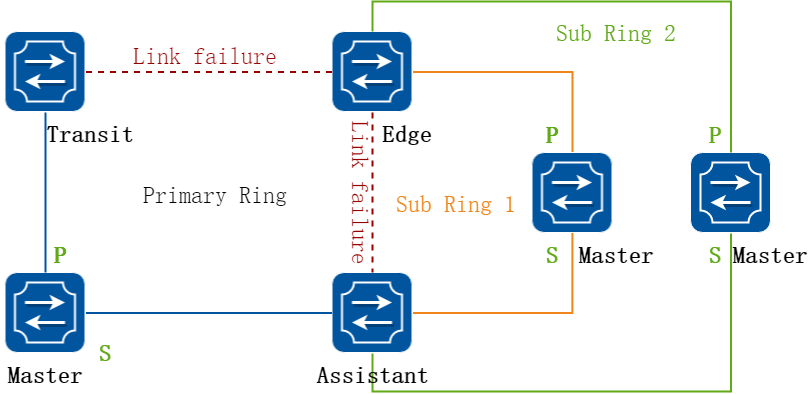

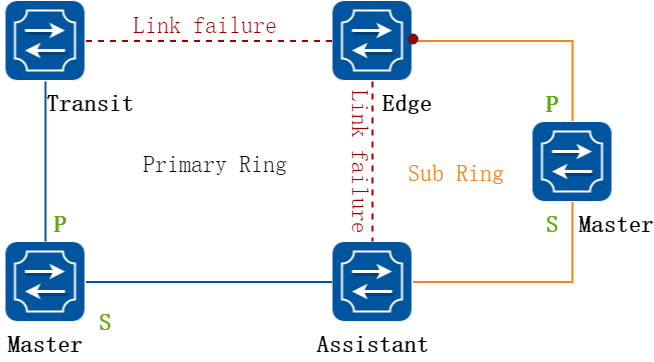

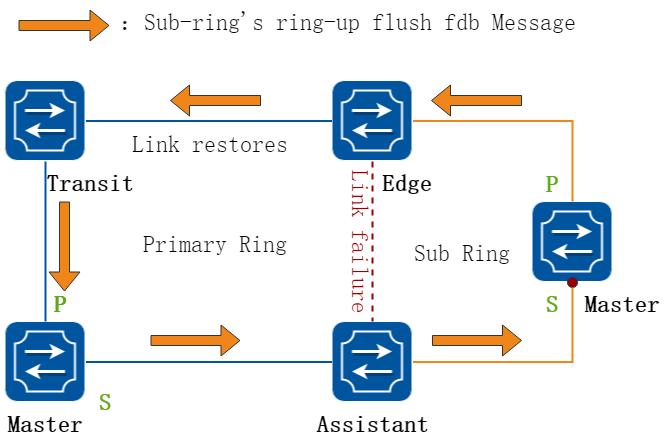

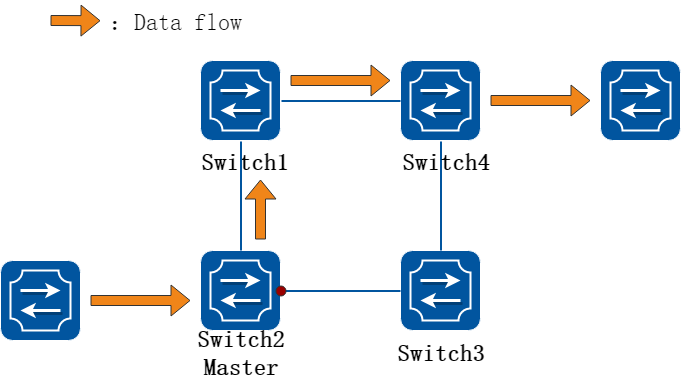

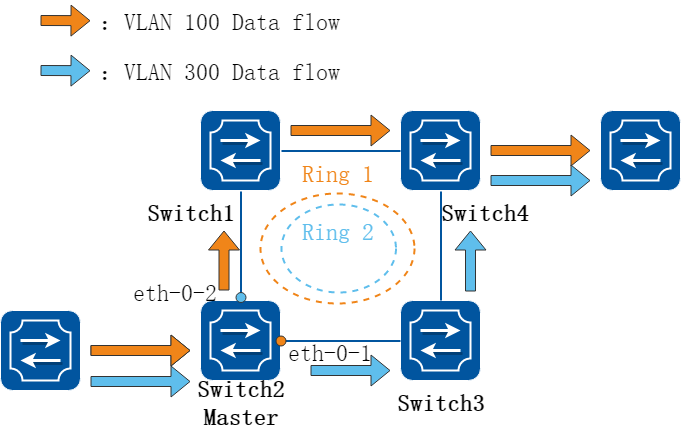

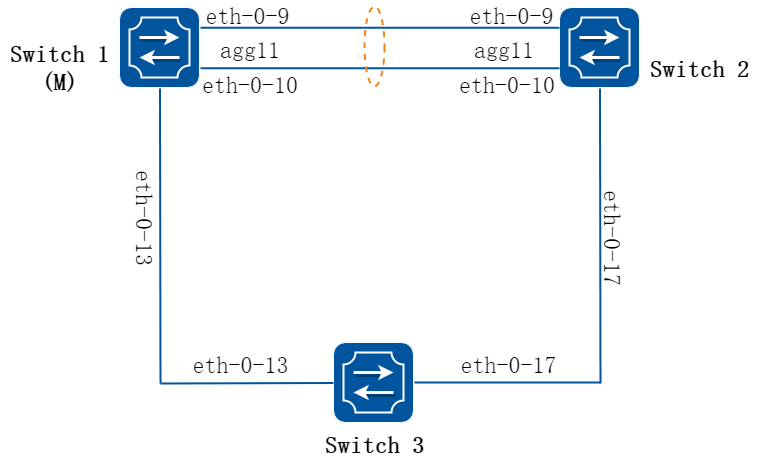

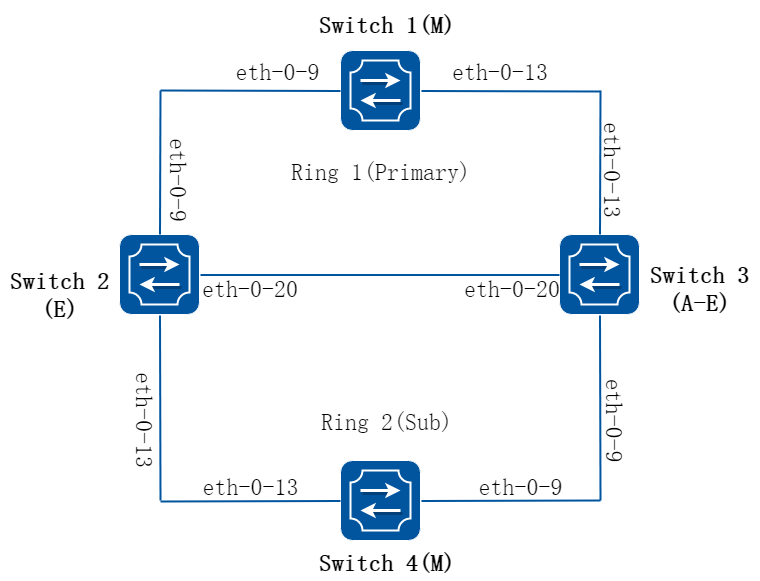

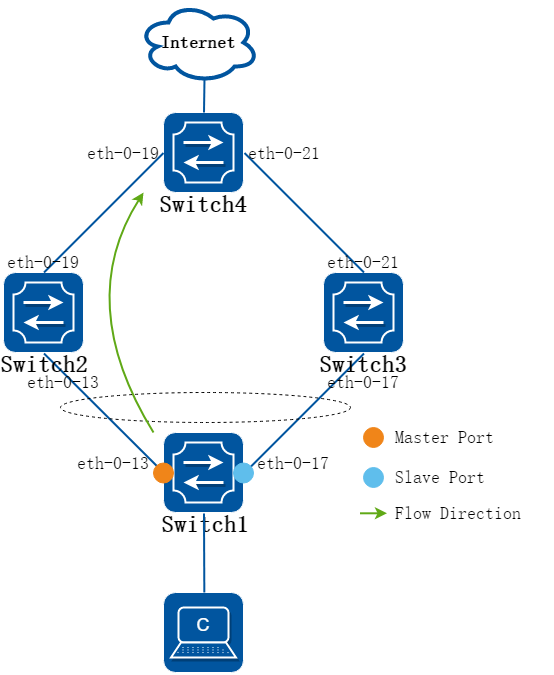

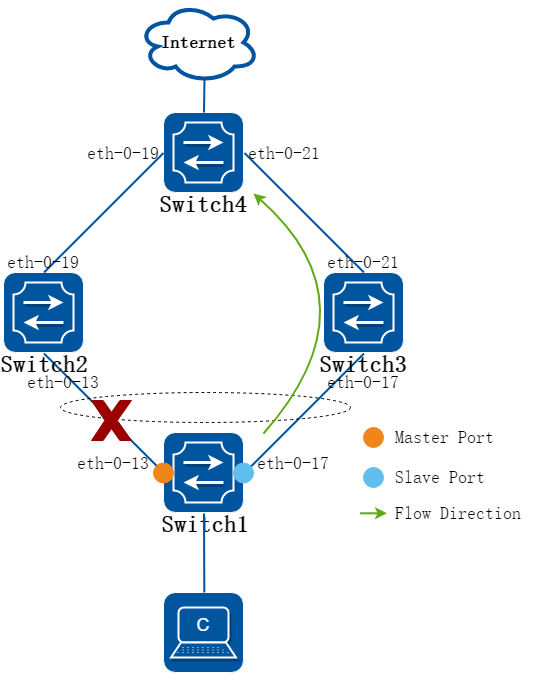

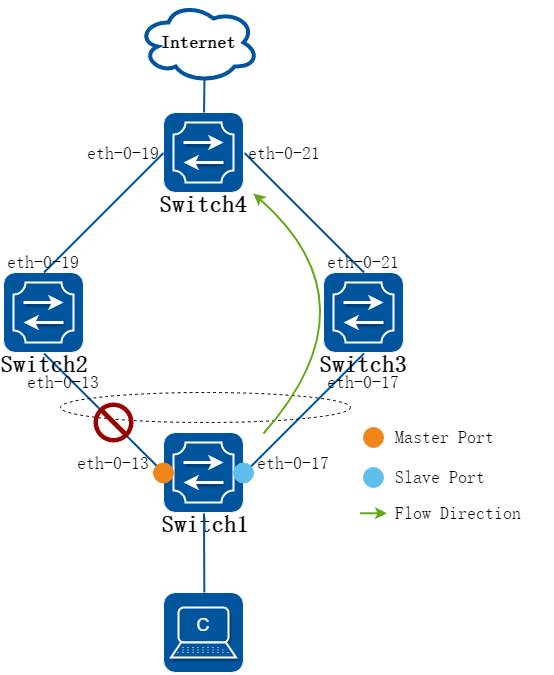

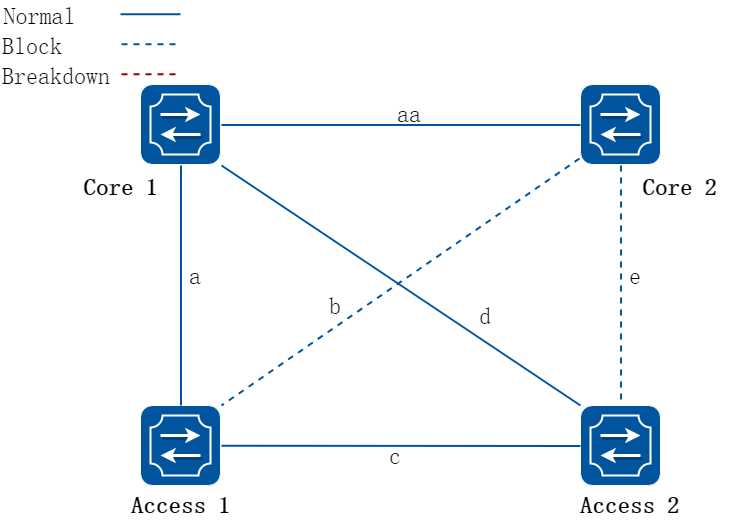

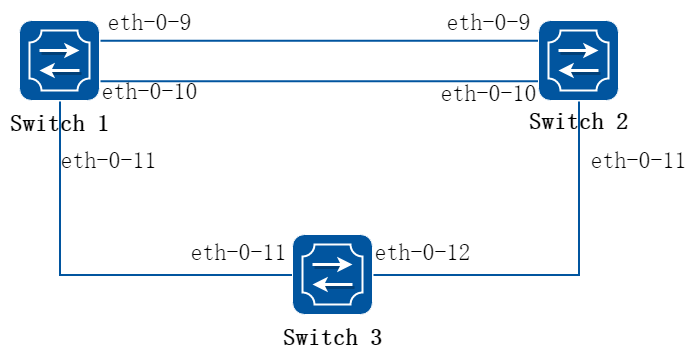

单环拓扑

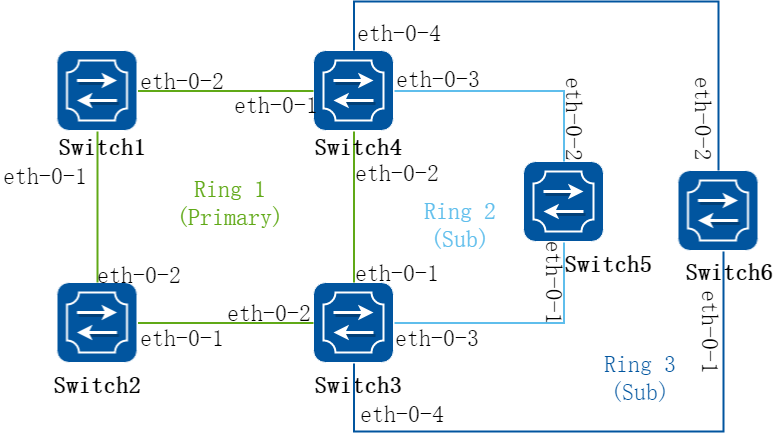

图16-23G8032单环拓扑

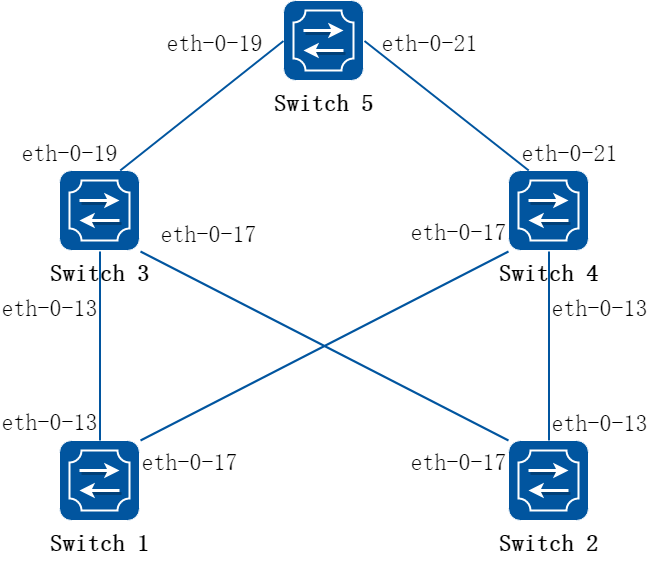

多环拓扑

图16-24G8032多环拓扑

16.6.2配置举例

单环配置

步骤 1Switch1 配置

Switch1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch1(config)# vlan database

Switch1(config-vlan)# vlan 10-100

Switch1(config-vlan)# exit

Switch1(config)# spanning-tree mode mstp

Switch1(config)# spanning-tree mst configuration

Switch1(config-mst)# instance 1 vlan 10-99

Switch1(config-mst)# exit

Switch1(config)# no ip igmp snooping vlan 100

Switch1(config)# interface eth-0-9

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 10-100

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# interface eth-0-20

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 10-100

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# g8032 ring-id 1 east-interface eth-0-9 west-interface eth-0-20

Switch1(g8032-config-switch)# rpl owner east-interface

Switch1(g8032-config-switch)# instance 1

Switch1(g8032-config-switch)# control-vlan 100

Switch1(g8032-config-switch)# ring enable

Switch1(g8032-config-switch)# end

步骤 2Switch1检查配置

Switch1# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

1 N/A Pending eth-0-9 Blocked eth-0-20 Forward

Control Vlan : 100

Is Enabled : Yes

Mode : Revertive

Node Role : Owner

Is Sub_ring : No

Protect Instance : 1

RPL : east-interface

Wait-to-restore : 04:26 (266492 msecs)

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 1

-------------------------------------------------------------------------------

步骤 3Switch2 配置

Switch2# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch2(config)# vlan database

Switch2(config-vlan)# vlan 10-100

Switch2(config-vlan)# exit

Switch2(config)# spanning-tree mode mstp

Switch2(config)# spanning-tree mst configuration

Switch2(config-mst)# instance 1 vlan 10-99

Switch2(config-mst)# exit

Switch2(config)# no ip igmp snooping vlan 100

Switch2(config)# interface eth-0-9

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 10-100

Switch2(config-if)# spanning-tree port disable

Switch2(config-if)# no shutdown

Switch2(config-if)# exit

Switch2(config)# interface eth-0-20

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 10-100

Switch2(config-if)# spanning-tree port disable

Switch2(config-if)# no shutdown

Switch2(config-if)# exit

Switch2(config)# g8032 ring-id 1 east-interface eth-0-9 west-interface eth-0-20

Switch2(g8032-config-switch)# instance 1

Switch2(g8032-config-switch)# control-vlan 100

Switch2(g8032-config-switch)# ring enable

Switch2(g8032-config-switch)# end

步骤 4Switch2检查配置

Switch2# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

1 N/A Pending eth-0-9 Blocked eth-0-20 Forward

Control Vlan : 100

Is Enabled : Yes

Mode : Revertive

Node Role : N/A

Is Sub_ring : No

Protect Instance : 1

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 1

-------------------------------------------------------------------------------

步骤 5Switch3 配置

Switch3# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch3(config)# vlan database

Switch3(config-vlan)# vlan 10-100

Switch3(config-vlan)# exit

Switch3(config)# spanning-tree mode mstp

Switch3(config)# spanning-tree mst configuration

Switch3(config-mst)# instance 1 vlan 10-99

Switch3(config-mst)# exit

Switch3(config)# no ip igmp snooping vlan 100

Switch3(config)# interface eth-0-9

Switch3(config-if)# switchport mode trunk

Switch3(config-if)# switchport trunk allowed vlan add 10-100

Switch3(config-if)# spanning-tree port disable

Switch3(config-if)# no shutdown

Switch3(config-if)# exit

Switch3(config)# interface eth-0-20

Switch3(config-if)# switchport mode trunk

Switch3(config-if)# switchport trunk allowed vlan add 10-100

Switch3(config-if)# spanning-tree port disable

Switch3(config-if)# no shutdown

Switch3(config-if)# exit

Switch3(config)# g8032 ring-id 1 east-interface eth-0-9 west-interface eth-0-20

Switch3(g8032-config-switch)# instance 1

Switch3(g8032-config-switch)# control-vlan 100

Switch3(g8032-config-switch)# ring enable

Switch3(g8032-config-switch)# end

步骤 6Switch3检查配置

Switch3# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

1 N/A Pending eth-0-9 Blocked eth-0-20 Forward

Control Vlan : 100

Is Enabled : Yes

Mode : Revertive

Node Role : N/A

Is Sub_ring : No

Protect Instance : 1

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 1

-------------------------------------------------------------------------------

步骤 7Switch4 配置

Switch4# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch4(config)# vlan database

Switch4(config-vlan)# vlan 10-100

Switch4(config-vlan)# exit

Switch4(config)# spanning-tree mode mstp

Switch4(config)# spanning-tree mst configuration

Switch4(config-mst)# instance 1 vlan 10-99

Switch4(config-mst)# exit

Switch4(config)# no ip igmp snooping vlan 100

Switch4(config)# interface eth-0-9

Switch4(config-if)# switchport mode trunk

Switch4(config-if)# switchport trunk allowed vlan add 10-100

Switch4(config-if)# spanning-tree port disable

Switch4(config-if)# no shutdown

Switch4(config-if)# exit

Switch4(config)# interface eth-0-20

Switch4(config-if)# switchport mode trunk

Switch4(config-if)# switchport trunk allowed vlan add 10-100

Switch4(config-if)# spanning-tree port disable

Switch4(config-if)# no shutdown

Switch4(config-if)# exit

Switch4(config)# g8032 ring-id 1 east-interface eth-0-9 west-interface eth-0-20

Switch4(g8032-config-switch)# instance 1

Switch4(g8032-config-switch)# control-vlan 100

Switch4(g8032-config-switch)# ring enable

Switch4(g8032-config-switch)# end

步骤 8Switch4检查配置

Switch4# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

1 N/A Pending eth-0-9 Blocked eth-0-20 Forward

Control Vlan : 100

Is Enabled : Yes

Mode : Revertive

Node Role : N/A

Is Sub_ring : No

Protect Instance : 1

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 1

-------------------------------------------------------------------------------

多环配置 - 非虚拟通道

步骤 1Switch1 配置

Switch1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch1(config)# vlan database

Switch1(config-vlan)# vlan 10-150

Switch1(config-vlan)# exit

Switch1(config)# spanning-tree mode mstp

Switch1(config)# spanning-tree mst configuration

Switch1(config-mst)# instance 1 vlan 10-99

Switch1(config-mst)# instance 2 vlan 101-150

Switch1(config-mst)# exit

Switch1(config)# no ip igmp snooping vlan 100

Switch1(config)# no ip igmp snooping vlan 20

Switch1(config)# interface eth-0-9

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 10-150

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# interface eth-0-13

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 10-150

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# interface eth-0-20

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 101-150

Switch1(config-if)# switchport trunk allowed vlan add 20

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# g8032 ring-id 1 east-interface eth-0-9 west-interface eth-0-13

Switch1(g8032-config-switch)# rpl owner east-interface

Switch1(g8032-config-switch)# instance 1

Switch1(g8032-config-switch)# instance 2

Switch1(g8032-config-switch)# control-vlan 100

Switch1(g8032-config-switch)# ring enable

Switch1(g8032-config-switch)# exit

Switch1(config)# g8032 ring-id 2 interface eth-0-20 major-ring-id 1

Switch1(g8032-config-switch)# instance 2

Switch1(g8032-config-switch)# control-vlan 20

Switch1(g8032-config-switch)# ring enable

Switch1(g8032-config-switch)# end

步骤 2Switch1检查配置

Switch1# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

1 N/A Pending eth-0-9 Blocked eth-0-13 Forward

Control Vlan : 100

Is Enabled : Yes

Mode : Revertive

Node Role : Owner

Is Sub_ring : No

Protect Instance : 1-2

Sub-ring : 2

RPL : east-interface

Wait-to-restore : 04:26 (266492 msecs)

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 1

-------------------------------------------------------------------------------

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

2 1 Pending eth-0-20 Blocked N/A N/A

Control Vlan : 20

Is Enabled : No

Mode : Revertive

Node Role : N/A

Is Sub_ring : Yes

Virtual-channel : Disable

Protect Instance : 2

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 1

-------------------------------------------------------------------------------

步骤 3Switch2 配置

Switch2# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch2(config)# vlan database

Switch2(config-vlan)# vlan 10-150

Switch2(config-vlan)# exit

Switch2(config)# spanning-tree mode mstp

Switch2(config)# spanning-tree mst configuration

Switch2(config-mst)# instance 1 vlan 10-99

Switch2(config-mst)# instance 2 vlan 101-150

Switch2(config-mst)# exit

Switch2(config)# no ip igmp snooping vlan 100

Switch2(config)# interface eth-0-9

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 10-150

Switch2(config-if)# spanning-tree port disable

Switch2(config-if)# no shutdown

Switch2(config-if)# exit

Switch2(config)# interface eth-0-20

Switch2(config-if)# switchport mode trunk

Switch2(config-if)# switchport trunk allowed vlan add 10-150

Switch2(config-if)# spanning-tree port disable

Switch2(config-if)# no shutdown

Switch2(config-if)# exit

Switch2(config)# g8032 ring-id 1 east-interface eth-0-9 west-interface eth-0-20

Switch2(g8032-config-switch)# instance 1

Switch2(g8032-config-switch)# instance 2

Switch2(g8032-config-switch)# control-vlan 100

Switch2(g8032-config-switch)# ring enable

Switch2(g8032-config-switch)# end

步骤 4Switch2检查配置

Switch2# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

1 N/A Pending eth-0-9 Blocked eth-0-20 Forward

Control Vlan : 100

Is Enabled : Yes

Mode : Revertive

Node Role : N/A

Is Sub_ring : No

Protect Instance : 1-2

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 0

-------------------------------------------------------------------------------

步骤 5Switch3 配置

Switch3# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch3(config)# vlan database

Switch3(config-vlan)# vlan 10-150

Switch3(config-vlan)# exit

Switch3(config)# spanning-tree mode mstp

Switch3(config)# spanning-tree mst configuration

Switch3(config-mst)# instance 1 vlan 10-99

Switch3(config-mst)# instance 2 vlan 101-150

Switch3(config-mst)# exit

Switch3(config)# no ip igmp snooping vlan 100

Switch3(config)# no ip igmp snooping vlan 20

Switch3(config)# interface eth-0-9

Switch3(config-if)# switchport mode trunk

Switch3(config-if)# switchport trunk allowed vlan add 101-150

Switch3(config-if)# switchport trunk allowed vlan add 20

Switch3(config-if)# spanning-tree port disable

Switch3(config-if)# no shutdown

Switch3(config-if)# exit

Switch3(config)# interface eth-0-13

Switch3(config-if)# switchport mode trunk

Switch3(config-if)# switchport trunk allowed vlan add 10-150

Switch3(config-if)# spanning-tree port disable

Switch3(config-if)# no shutdown

Switch3(config-if)# exit

Switch3(config)# interface eth-0-20

Switch3(config-if-eth-0-20)# switchport mode trunk

Switch3(config-if-eth-0-20)# switchport trunk allowed vlan add 10-150

Switch3(config-if-eth-0-20)# spanning-tree port disable

Switch3(config-if-eth-0-20)# no shutdown

Switch3(config-if-eth-0-20)# exit

Switch3(config)# g8032 ring-id 1 east-interface eth-0-13 west-interface eth-0-20

Switch3(g8032-config-switch)# instance 1

Switch3(g8032-config-switch)# instance 2

Switch3(g8032-config-switch)# control-vlan 100

Switch3(g8032-config-switch)# ring enable

Switch3(g8032-config-switch)# exit

Switch3(config)# g8032 ring-id 2 interface eth-0-9 major-ring-id 1

Switch3(g8032-config-switch)# instance 2

Switch3(g8032-config-switch)# control-vlan 20

Switch3(g8032-config-switch)# ring enable

Switch3(g8032-config-switch)# end

步骤 6Switch3检查配置

Switch3# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

1 N/A Pending eth-0-13 Blocked eth-0-20 Forward

Control Vlan : 100

Is Enabled : Yes

Mode : Revertive

Node Role : N/A

Is Sub_ring : No

Protect Instance : 1-2

Sub-ring : 2

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 0

-------------------------------------------------------------------------------

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

2 1 Pending eth-0-9 Blocked N/A N/A

Control Vlan : 20

Is Enabled : No

Mode : Revertive

Node Role : N/A

Is Sub_ring : Yes

Virtual-channel : Disable

Protect Instance : 2

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 1

-------------------------------------------------------------------------------

步骤 7Switch4 配置

Switch4# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch4(config)# vlan database

Switch4(config-vlan)# vlan 20

Switch4(config-vlan)# vlan 101-150

Switch4(config-vlan)# exit

Switch4(config)# spanning-tree mode mstp

Switch4(config)# spanning-tree mst configuration

Switch4(config-mst)# instance 2 vlan 101-150

Switch4(config-mst)# exit

Switch4(config)# no ip igmp snooping vlan 20

Switch4(config)# interface eth-0-9

Switch4(config-if)# switchport mode trunk

Switch4(config-if)# switchport trunk allowed vlan add 20

Switch4(config-if)# switchport trunk allowed vlan add 101-150

Switch4(config-if)# spanning-tree port disable

Switch4(config-if)# no shutdown

Switch4(config-if)# exit

Switch4(config)# interface eth-0-20

Switch4(config-if)# switchport mode trunk

Switch4(config-if)# switchport trunk allowed vlan add 20

Switch4(config-if)# switchport trunk allowed vlan add 101-150

Switch4(config-if)# spanning-tree port disable

Switch4(config-if)# no shutdown

Switch4(config-if)# exit

Switch4(config)# g8032 ring-id 2 east-interface eth-0-9 west-interface eth-0-20 is-sub-ring

Switch4(g8032-config-switch)# instance 2

Switch4(g8032-config-switch)# rpl owner east-interface

Switch4(g8032-config-switch)# control-vlan 20

Switch4(g8032-config-switch)# ring enable

Switch4(g8032-config-switch)# end

步骤 8Switch4检查配置

Switch4# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

2 N/A Pending eth-0-9 Blocked eth-0-20 Forward

Control Vlan : 20

Is Enabled : Yes

Mode : Revertive

Node Role : Owner

Is Sub_ring : Yes

Protect Instance : 1-2

RPL : east-interface

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 0

-------------------------------------------------------------------------------

多环配置 - 虚拟通道

步骤 1Switch1 配置

Switch1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch1(config)# vlan database

Switch1(config-vlan)# vlan 10-150

Switch1(config-vlan)# exit

Switch1(config)# spanning-tree mode mstp

Switch1(config)# spanning-tree mst configuration

Switch1(config-mst)# instance 1 vlan 10-99

Switch1(config-mst)# instance 2 vlan 101-150

Switch1(config-mst)# exit

Switch1(config)# no ip igmp snooping vlan 100

Switch1(config)# no ip igmp snooping vlan 20

Switch1(config)# interface eth-0-9

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 10-150

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# interface eth-0-13

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 10-150

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# interface eth-0-20

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switchport trunk allowed vlan add 101-150

Switch1(config-if)# switchport trunk allowed vlan add 20

Switch1(config-if)# spanning-tree port disable

Switch1(config-if)# no shutdown

Switch1(config-if)# exit

Switch1(config)# g8032 ring-id 1 east-interface eth-0-9 west-interface eth-0-13

Switch1(g8032-config-switch)# rpl owner east-interface

Switch1(g8032-config-switch)# instance 1

Switch1(g8032-config-switch)# instance 2

Switch1(g8032-config-switch)# control-vlan 100

Switch1(g8032-config-switch)# ring enable

Switch1(g8032-config-switch)# exit

Switch1(config)# g8032 ring-id 2 interface eth-0-20 major-ring-id 1

Switch1(g8032-config-switch)# instance 2

Switch1(g8032-config-switch)# control-vlan 20

Switch1(g8032-config-switch)# virtual-channel enable

Switch1(g8032-config-switch)# ring enable

Switch1(g8032-config-switch)# end

步骤 2Switch1检查配置

Switch1# show g8032

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

1 N/A Pending eth-0-9 Blocked eth-0-13 Forward

Control Vlan : 100

Is Enabled : Yes

Mode : Revertive

Node Role : Owner

Is Sub_ring : No

Protect Instance : 1-2

Sub-ring : 2

RPL : east-interface

Wait-to-restore : 04:26 (266492 msecs)

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 1

-------------------------------------------------------------------------------

RingID MajorRing State East Status West Status

-------------------------------------------------------------------------------

2 1 Pending eth-0-20 Blocked N/A N/A

Control Vlan : 20

Is Enabled : No

Mode : Revertive

Node Role : N/A

Is Sub_ring : Yes

Virtual-channel : Enable

Protect Instance : 2

Wait-to-restore : 05:00

Hold-off Timer : 0 (msecs)

Guard Timer : 500 (msecs)

WTB Timer : 5500 (msecs)

RAPS MEL : 7

Is Forward-to-cpu : 0

-------------------------------------------------------------------------------

步骤 3Switch2 配置

Switch2# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch2(config)# vlan database

Switch2(config-vlan)# vlan 10-150

Switch2(config-vlan)# exit

Switch2(config)# spanning-tree mode mstp

Switch2(config)# spanning-tree mst configuration

Switch2(config-mst)# instance 1 vlan 10-99