更新时间:2024-07-02

1功能简介

1.1应用场景

(1)DHCP地址仿冒申请防御

默认开启,防御DHCP泛洪攻击行为,防止DHCP地址池被耗尽。

(2)启用控制器受信任的 DHCP 服务器

在绝大部分的无线网络部署中,无线客户端都使用 DHCP 方式获取 IP 地址、网关、DNS等。因此 DHCP 服务也被视为无线网络正常运行的基础。DHCP 服务基于广播方式运作,如果同一个子网内运行了多个 DHCP 服务器,则客户端发起 DHCP 请求后,会收到多个回应,客户端会选择回应最快消息中指定的 IP 地址。因此如果子网内存在非法的 DHCP 服务器,则会干扰正常的 DHCP 过程,客户端可能获取到错误的 IP 地址,导致无法访问网络。

启用“控制器受信任的 DHCP 服务器”选项,并配置合法的 DHCP 服务器 IP 地址,网络控制器及接入点将只转发来自受信任 DHCP 服务器的 DHCP 报文,来自其它 IP 地址的 DHCP 服务报文将被丢弃,从而保证 DHCP 服务能正常运行,不受干扰。

1.2适用版本

以下相关功能配置均基于 NAC3.13.0版本。

1.3配置思路

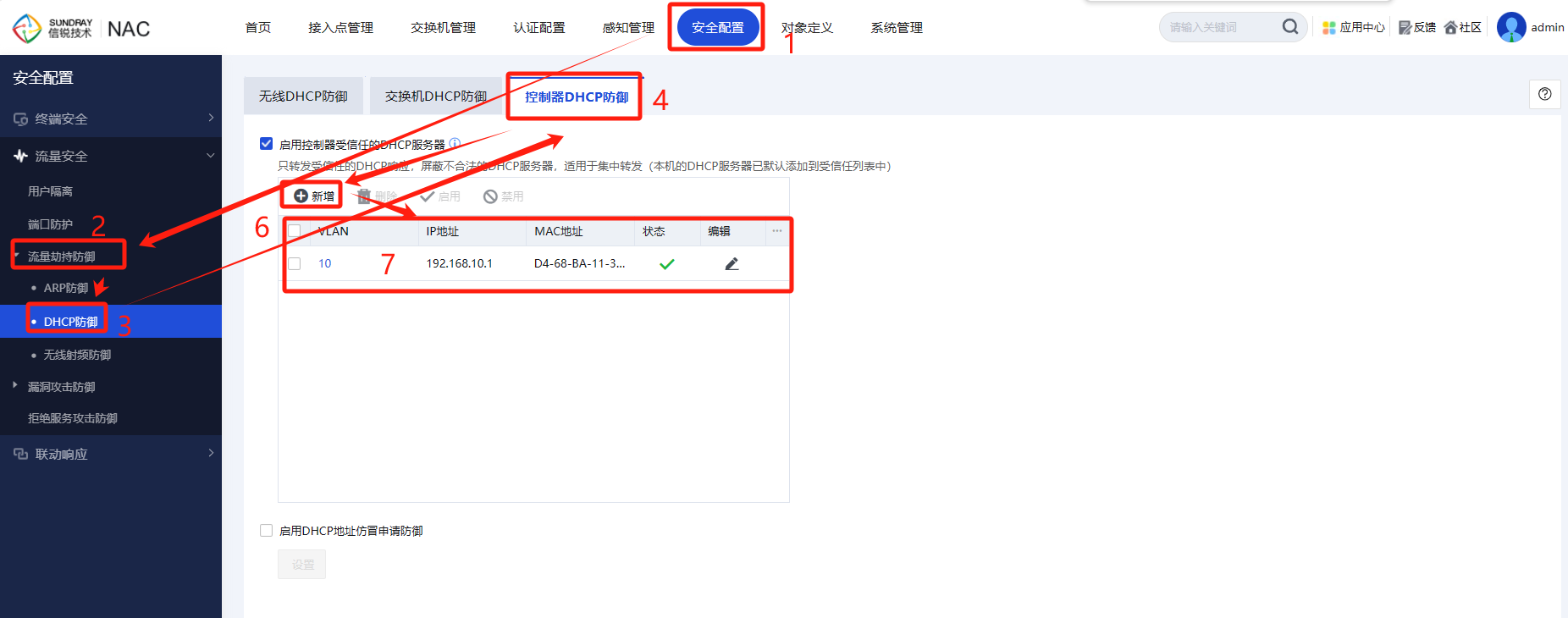

- 找到【安全配置】——【流量安全】——【流量劫持防御】——【DHCP防御】——【控制器DHCP防御】

- 启用控制器受信任的DHCP服务器

- 添加受信任的DHCP服务器

2注意事项

2.1 注意事项

适用于集中转发。

控制器本机的DHCP服务器已默认添加到受信任列表中。

3配置步骤

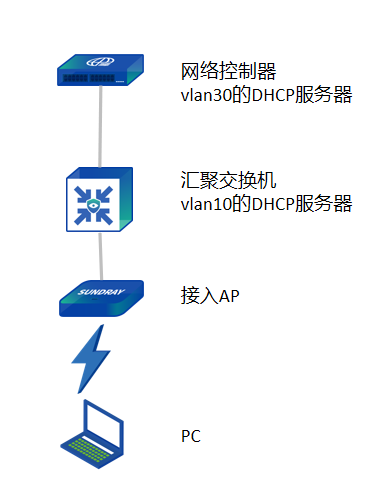

3.1 网络拓扑

3.2拓扑描述

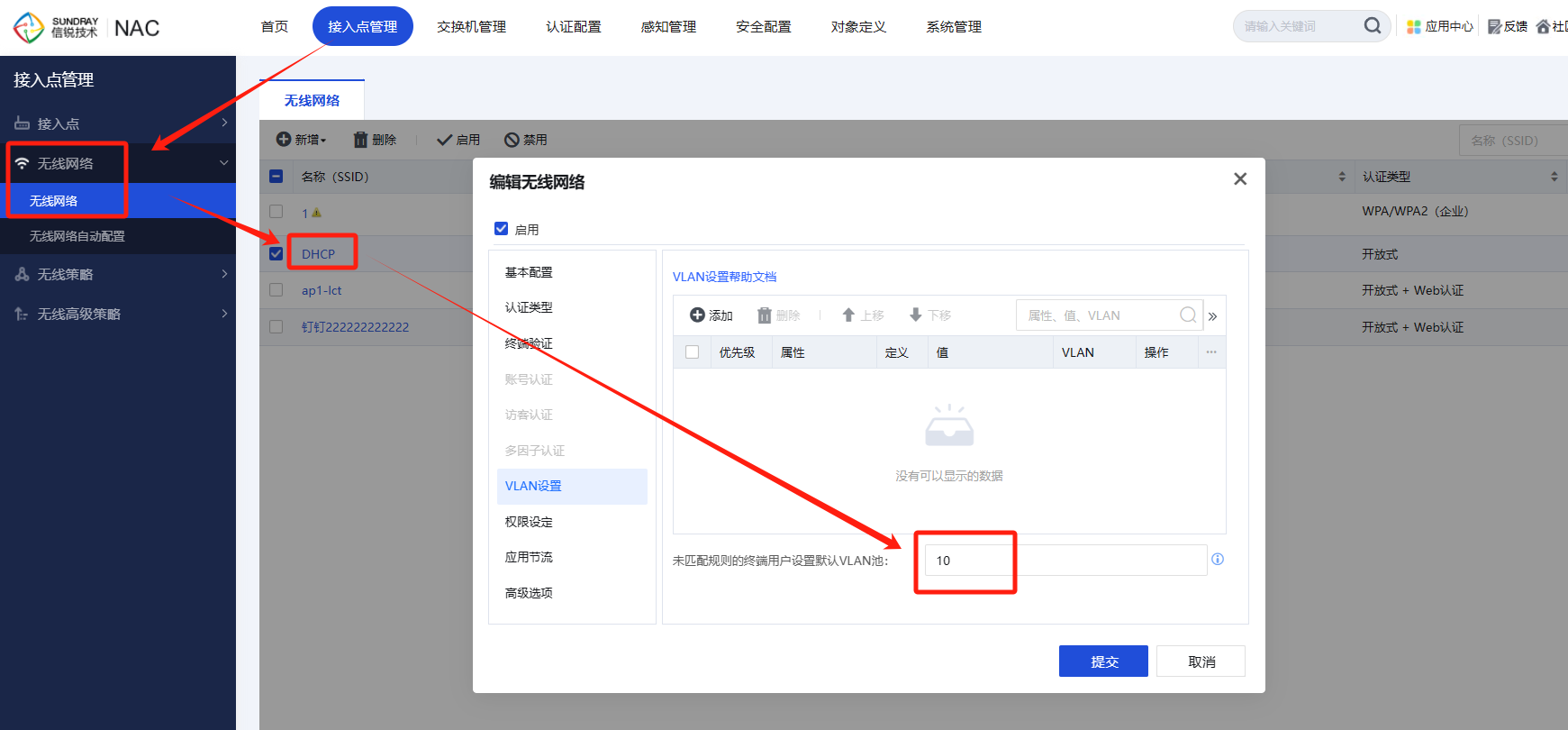

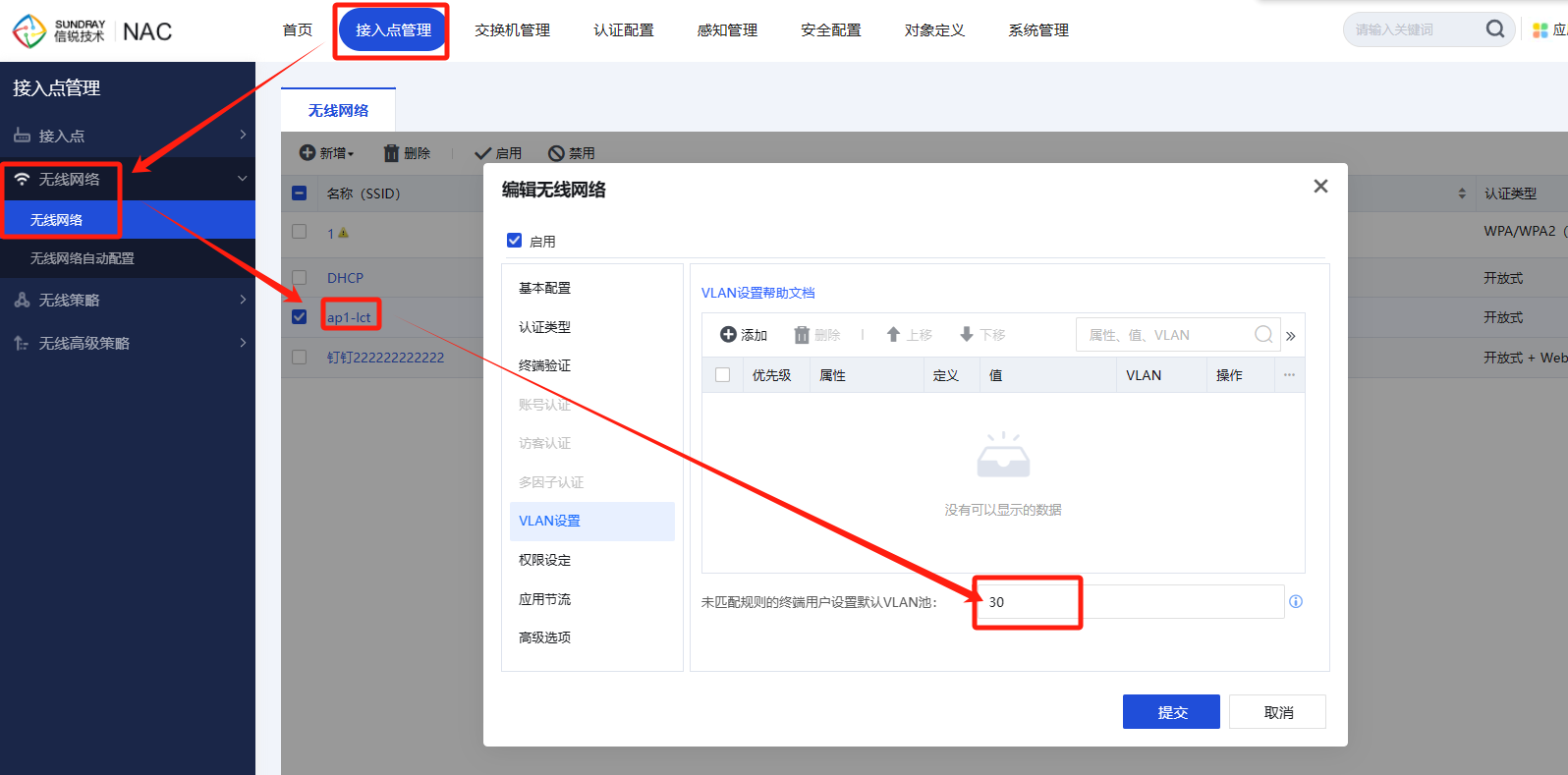

无线网络为集中转发模式,而且网络控制器工作在 2 层转发模式,控制器创建vlan30的DHCP服务,交换机创建vlan10的DHCP服务。

3.3环境描述

控制器和交换机接口开启DHCP服务

两个数据模式为集中转发的SSID

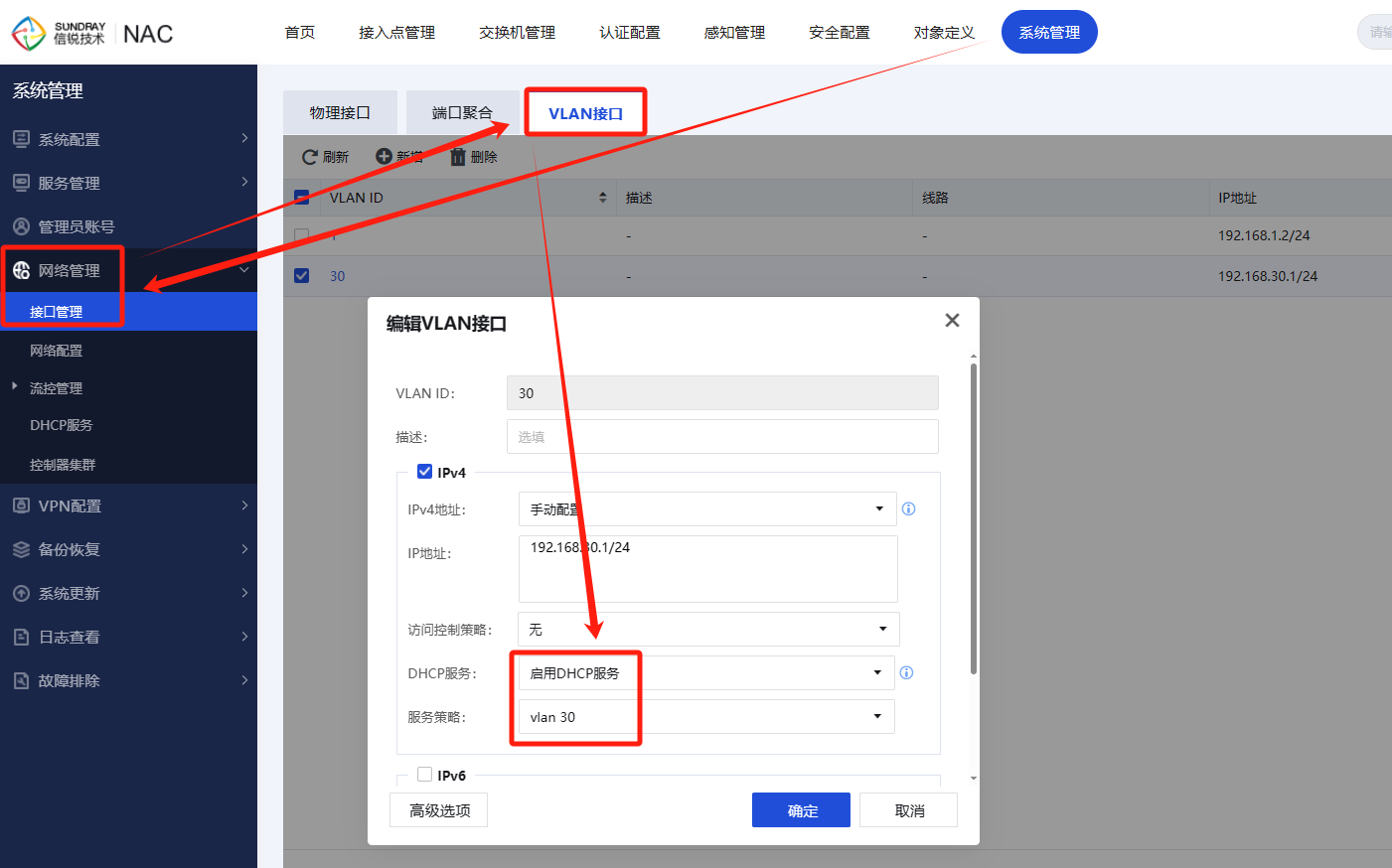

3.4 控制器DHCP防御

1.找到【安全配置】——【流量安全】——【流量劫持防御】——【DHCP防御】——【控制器DHCP防御】,启用控制器受信任的DHCP服务器。

因为在当前拓扑中,控制器本地的DHCP服务器已经添加到受信任的DHCP服务器列表中,所以无需添加。

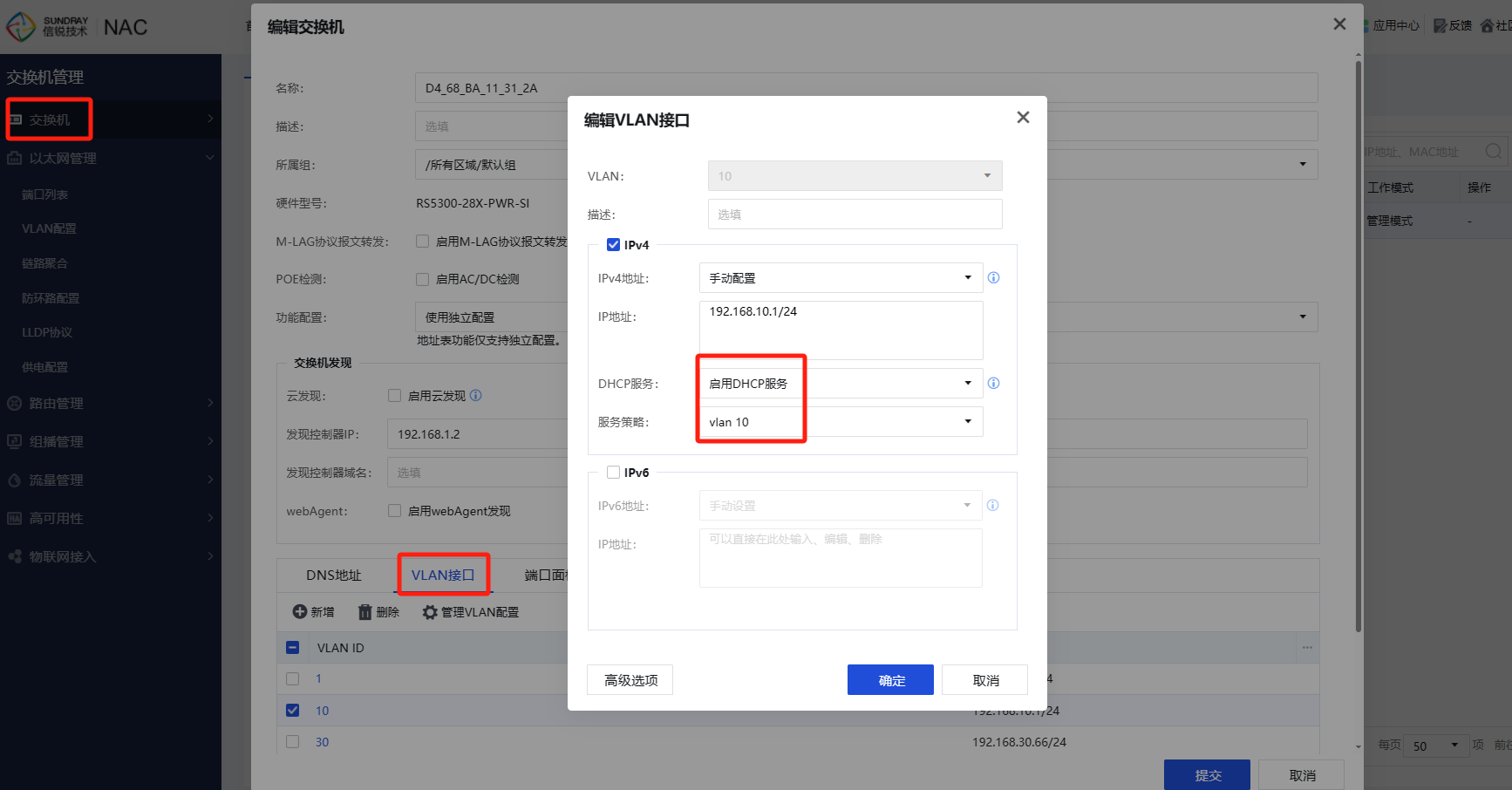

2.连接vlan10的SSID,查看DHCP获取地址

可以看到DHCP是被拦截的,再点击vlan30的SSID

可以看到SSID是正常的。为了进一步的验证,我们在受信任的DHCP服务器增加受信任的服务器vlan10

再次连接SSID看一下是否获取到地址。

到这里验证DHCP防御是生效的。

4效果 演示

4.1 效果展示

1)没有添加受信任的DHCP服务器之前

2)添加之后