更新时间:2024-07-02

1功能简介

1.1应用场景

信锐无线控制器(NAC)对接Aruba控制器设备做 portal 对接,需要在无线控制器(NAC)上配置对接 portal 客户端的相关信息以及生成认证 URL 并设置参数。客户现有网络中部署了Aruba的控制器和AP,想要实现通过NAC本地用户进行账号认证。目前想要对接我司的控制器,以我司的控制器作为Portal服务器端,Aruba的控制器作为Portal客户端,从而实现账号认证。

1.2适用版本

NAC3.13.0版本

1.3配置思路

NAC配置:

- 首先要保证NAC和Aruba控制器的地址是可以正常通信的

- 配置NAC的portal服务;

- 配置web认证策略,和Aruba控制器参数保持一致;认证类型配置为账号认证;

- 配置账号认证服务器为本地用户;

- 添加raidus客户端,配置上aruba的通信IP,共享密钥NAC及aruba控制器配置一致。

Aruba配置:

- 配置SSID,业务vlan及认证角色;

- 配置认证模板和认证策略。

2注意事项

2.1配置注意事项

1.Aruba控制器中每次修改或添加配置,需要点击Apply,否则配置不会保存生效;

2.“Add a controller interface in the redirection URL” 配置项填写Aruba控制器的地址;

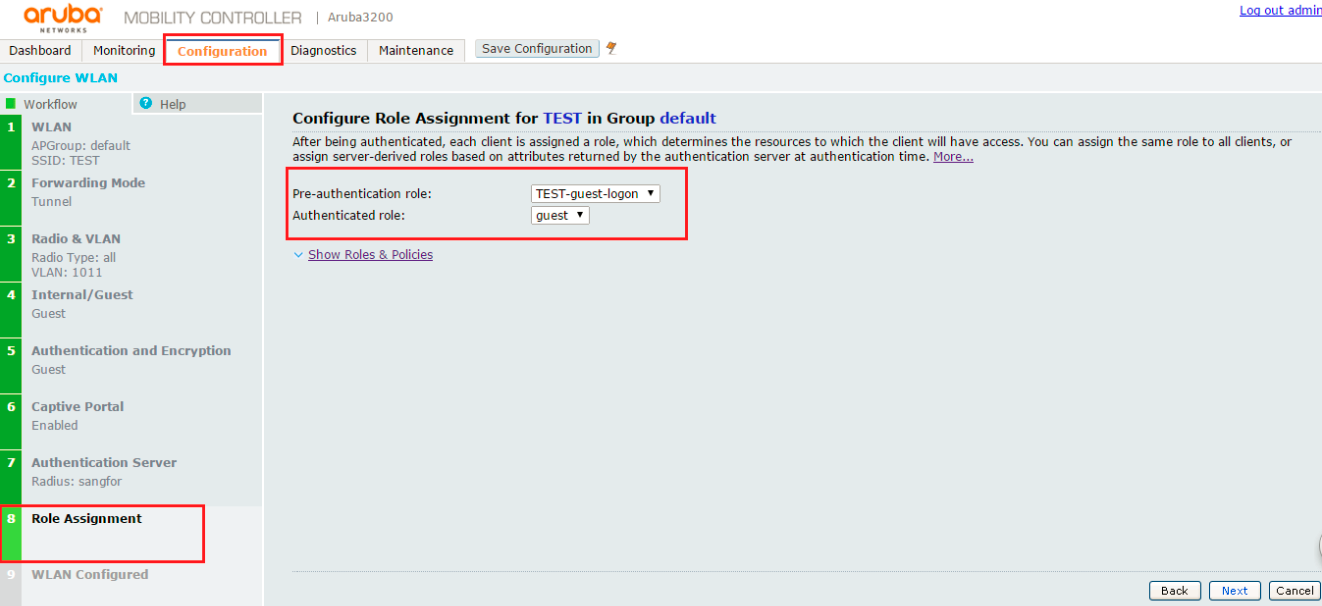

3.控制器中创建一个guest的角色给Aruba中通过认证的终端使用(注意这个guest角色必须是同名的)。控制器上认证后的角色一定得是Aruba中已经存在的角色,因为控制器会将该角色传递过去(也就是guest这个角色);

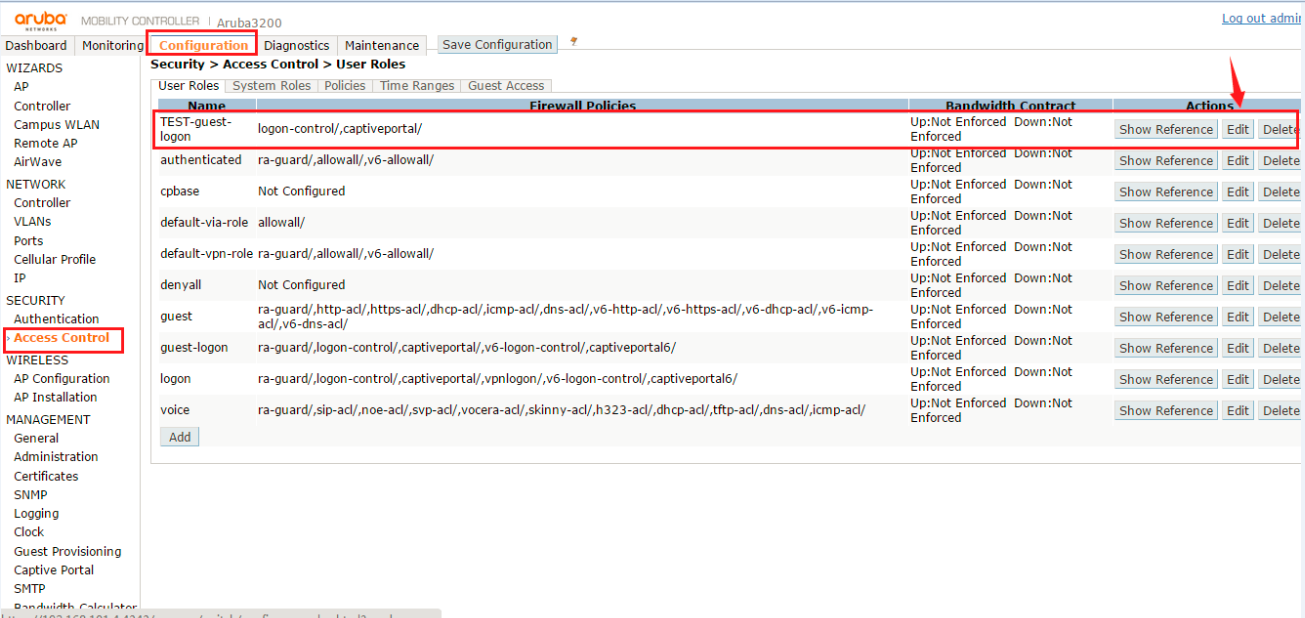

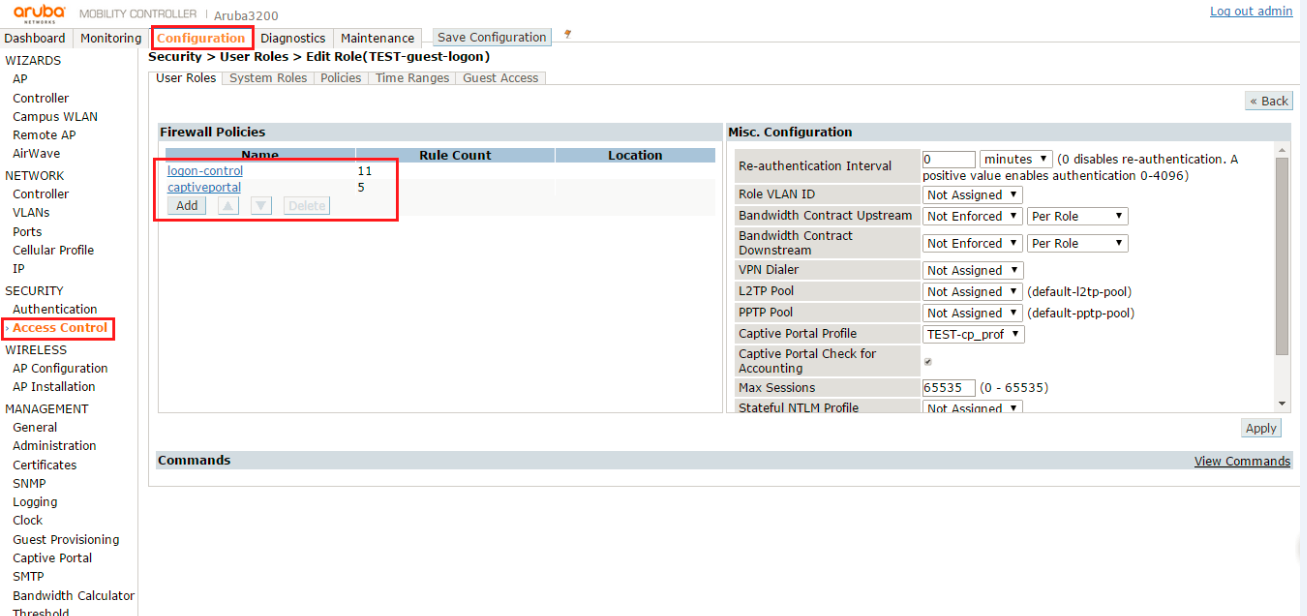

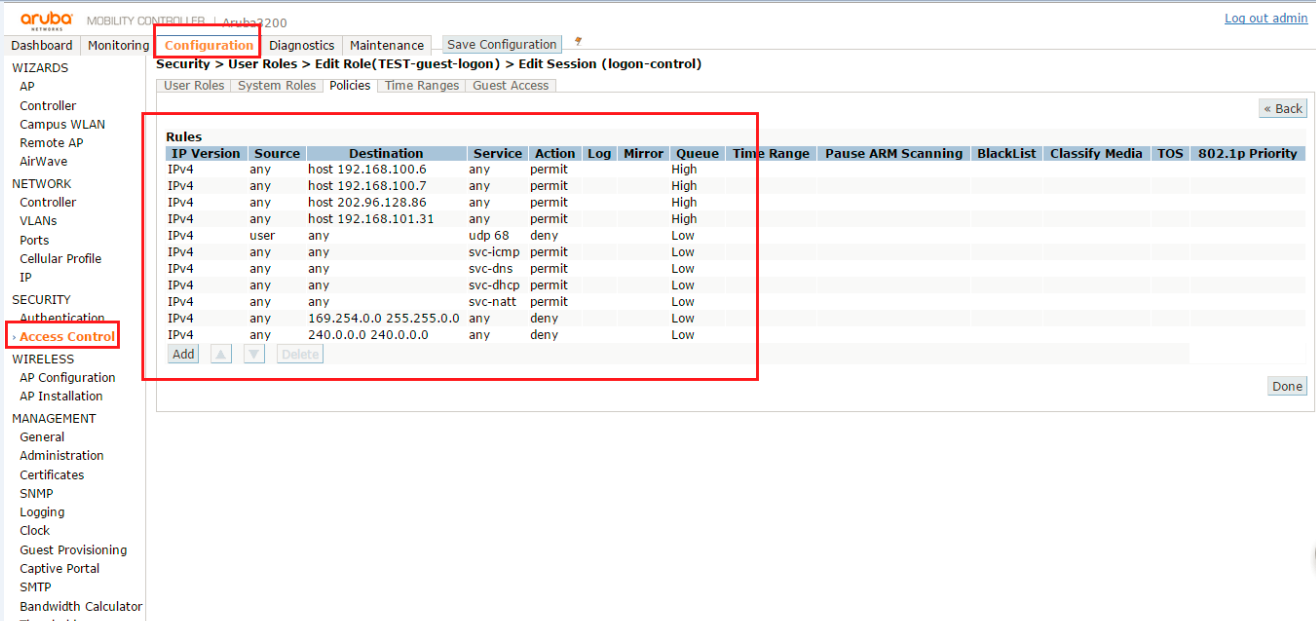

4.修改认证前角色TEST-guest-logon,放通NAC地址和DNS,使得认证前的数据流能够到达控制器。

2.2业务影响范围

修改无线认证方式会导致无法认证异常,建议在没有业务的时间操作。

3配置步骤

首先保证无线控制器(NAC)与Aruba控制器互联网络能够通信,其次在无线控制器上【认证配置】->【认证服务】下找到->【Portal服务】用来启动对接外部客户端的Portal服务器以及配置对接客户端的相关参数,再到【认证服务】->【RADIUS服务】下配置radius客户端。

3.1 Portal服务器配置

3.1.1 启用Portal服务器

1)第一步:配置Portal服务的“协议端口”、“服务通信IP”、“认证页面端口”等参数。

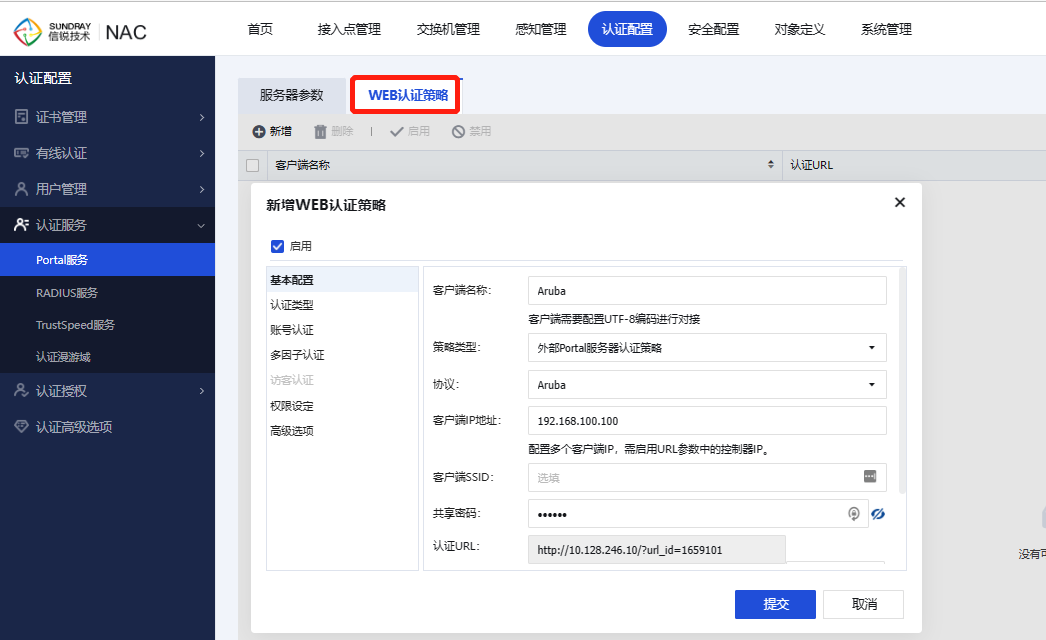

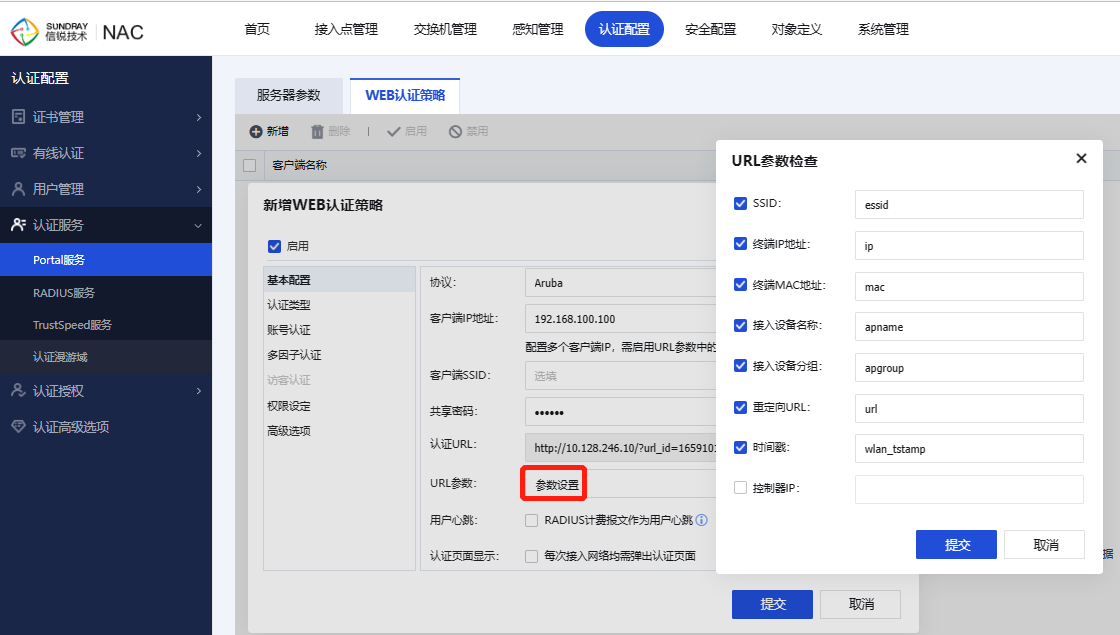

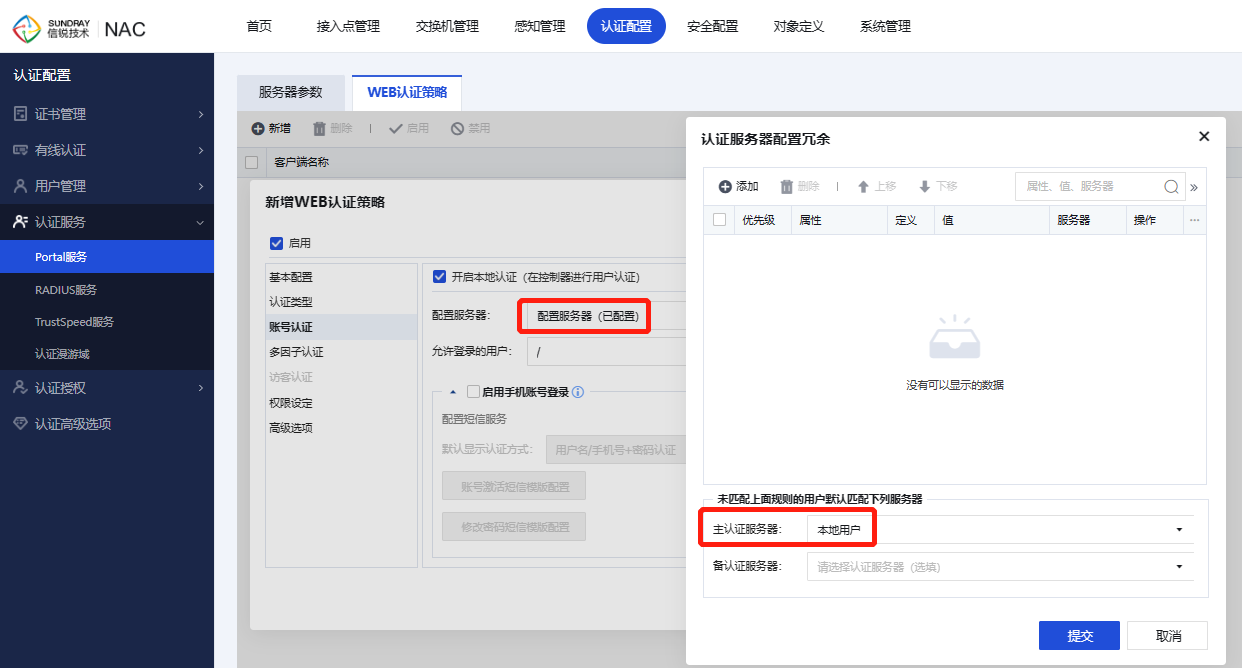

2)第二步:配置WEB认证策略,且保证参数配置一致。

3)第三步:配置认证类型为“账号认证”。

4)第四步:配置账号认证方式:

• 开启本地认证

• 配置服务器选择本地用户

5)第五步:其余配置保持默认即可,最后点击提交。

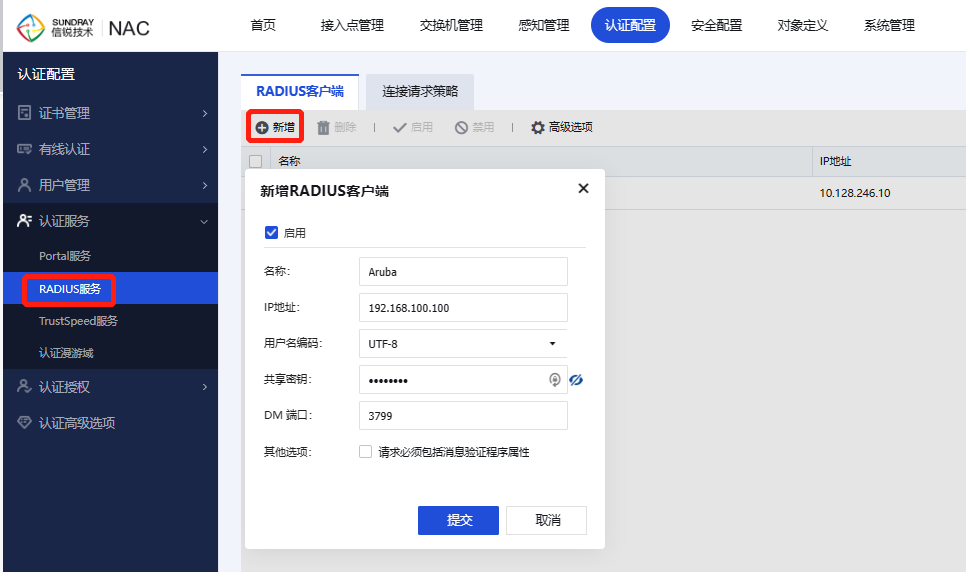

3.2添加radius客户端

在【认证服务】-【RADIUS服务】中添加raidus客户端,配置上aruba的通信IP,共享密钥NAC及aruba控制器配置一致即可。

3.3Aruba配置

3.3.1配置SSID

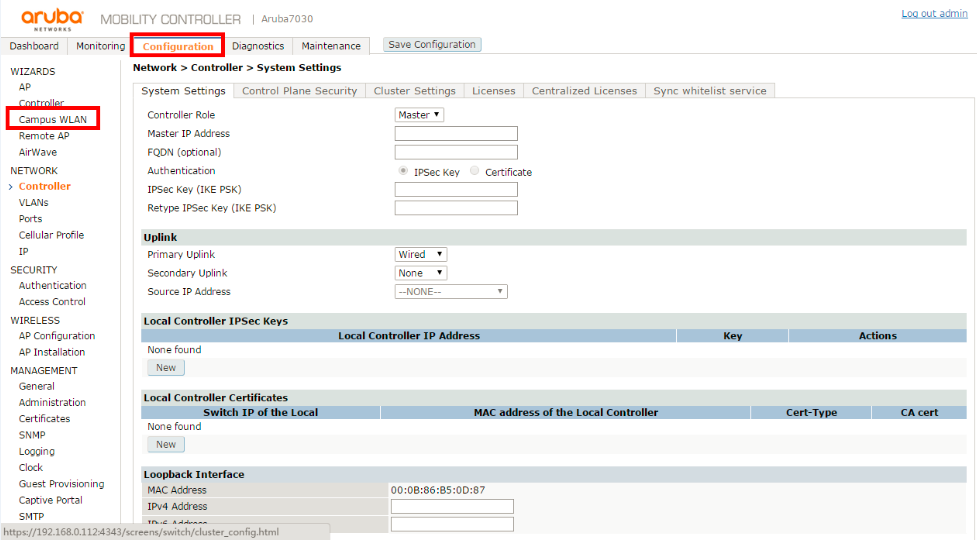

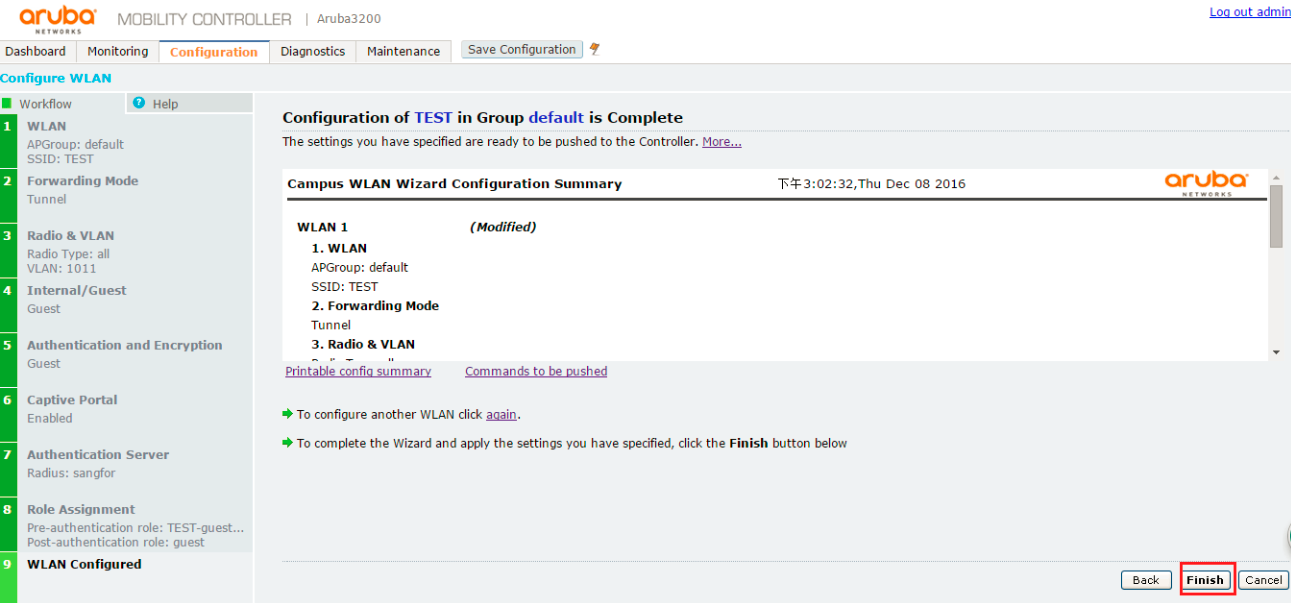

1)第一步:进入Aruba控制台页面,选择Configuration--->Campus vlan,根据页面引导配置和公众平台对应的SSID(TEST)

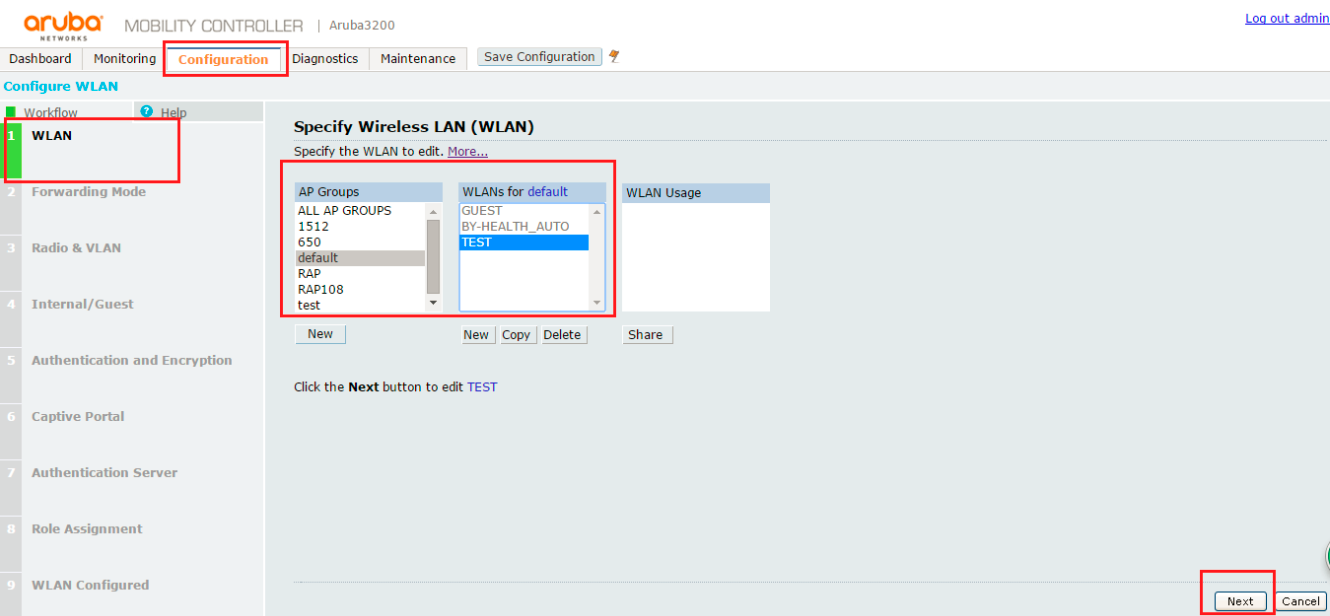

2)第二步:选择放射出SSID的AP组,并在该AP组上添加无线网络名称为TEST,然后点击【下一步】

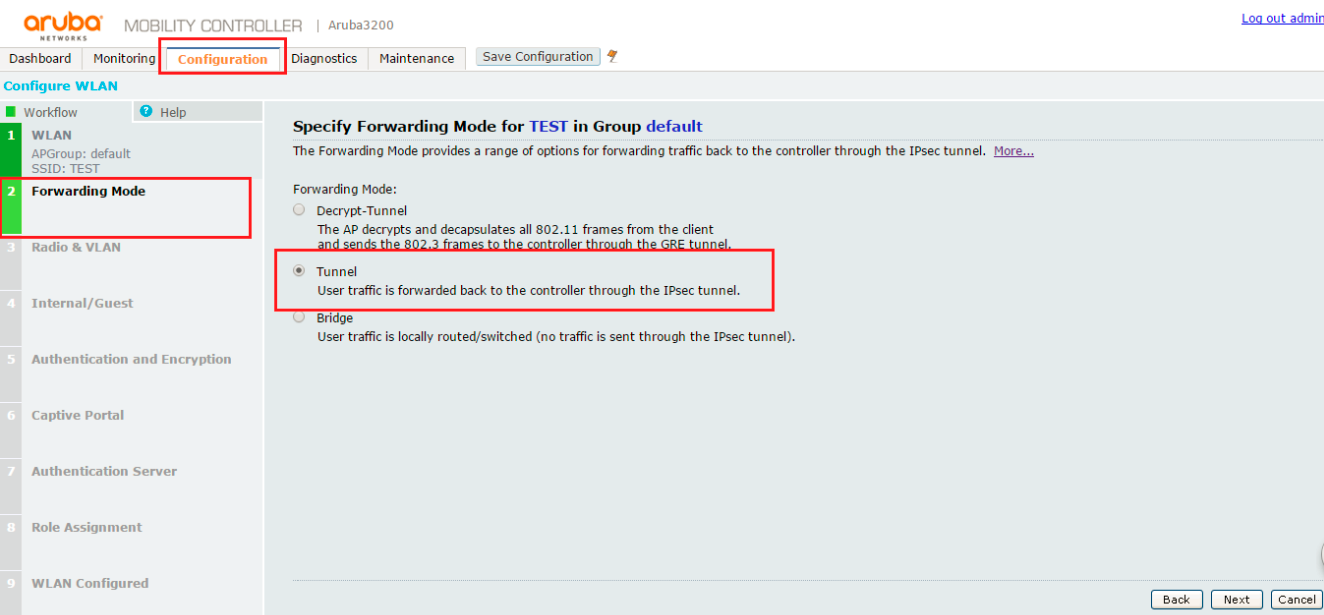

3)选择转发方式为集中转发(根据实际部署选择)后点击【下一步】

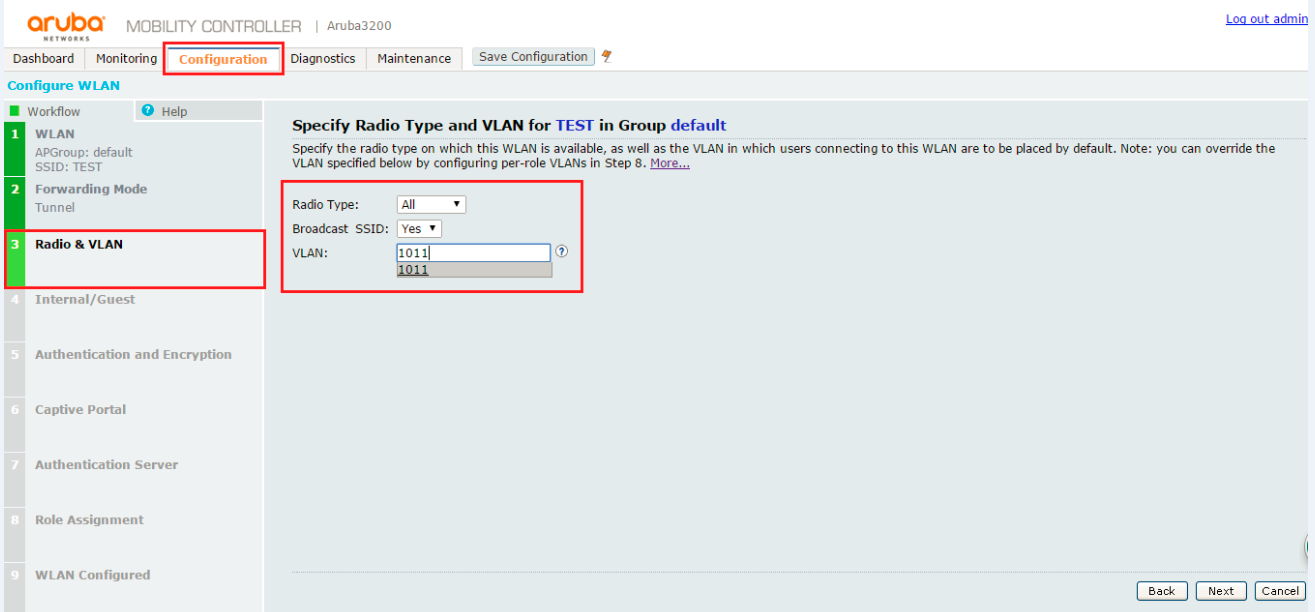

4)根据实际组网情况选择正确的VLAN值(这里的VLAN是用户网段),然后点击【下一步】

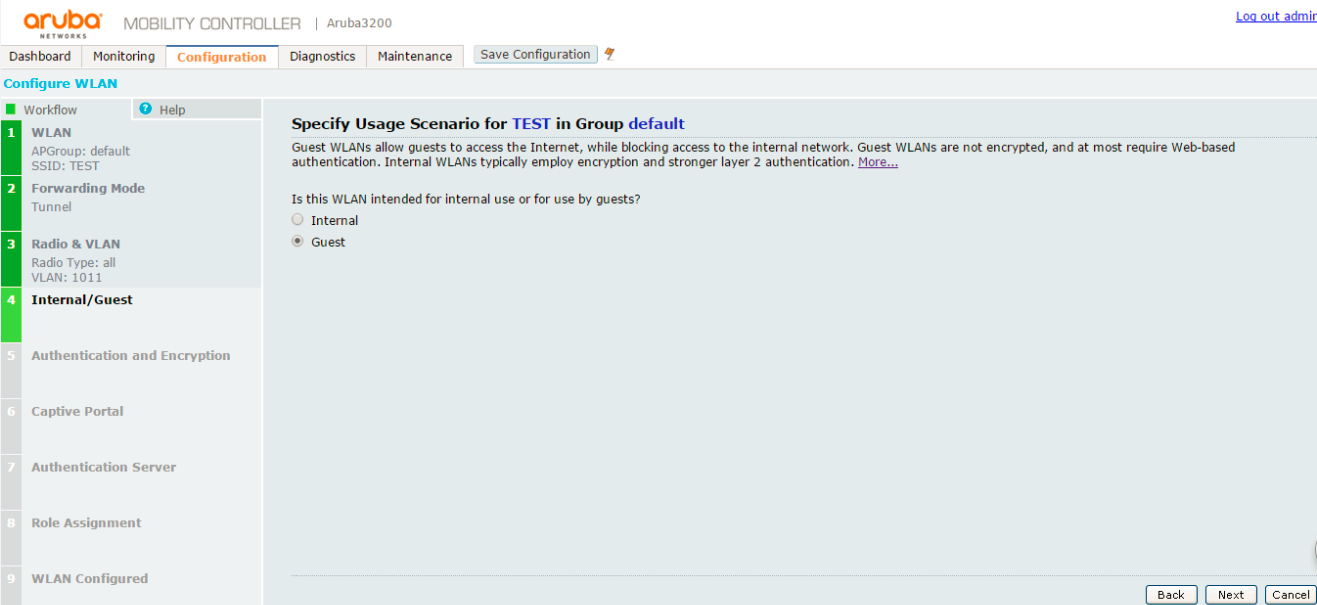

5)配置WLAN的提供对象为访客guest,然后点击【下一步】

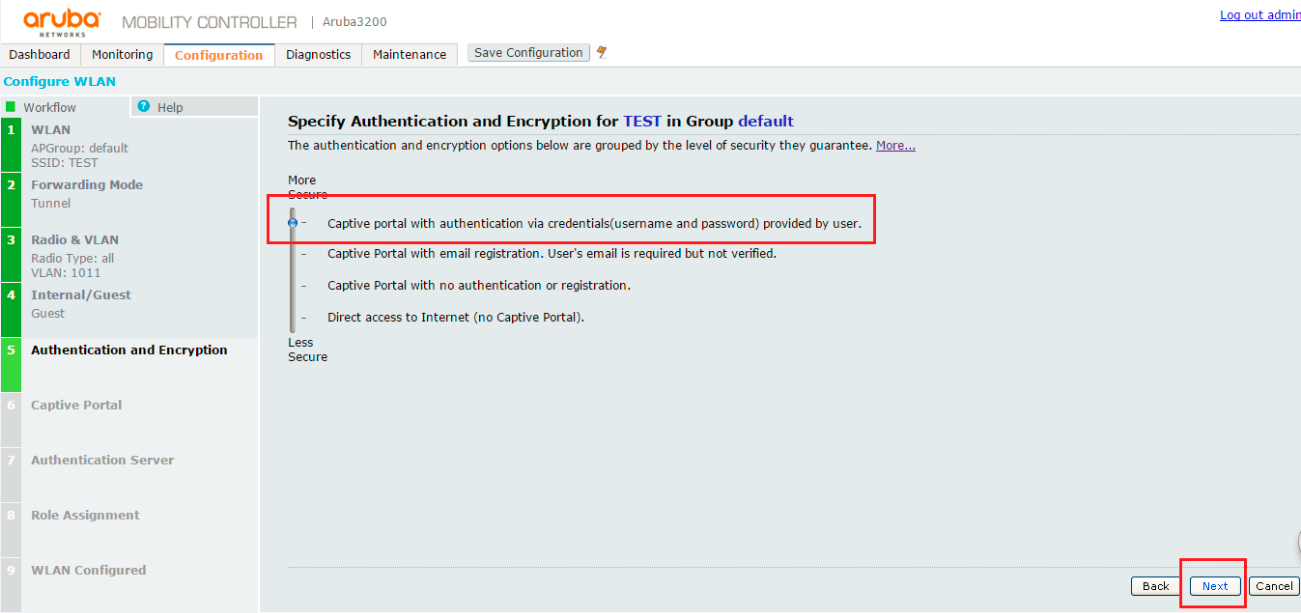

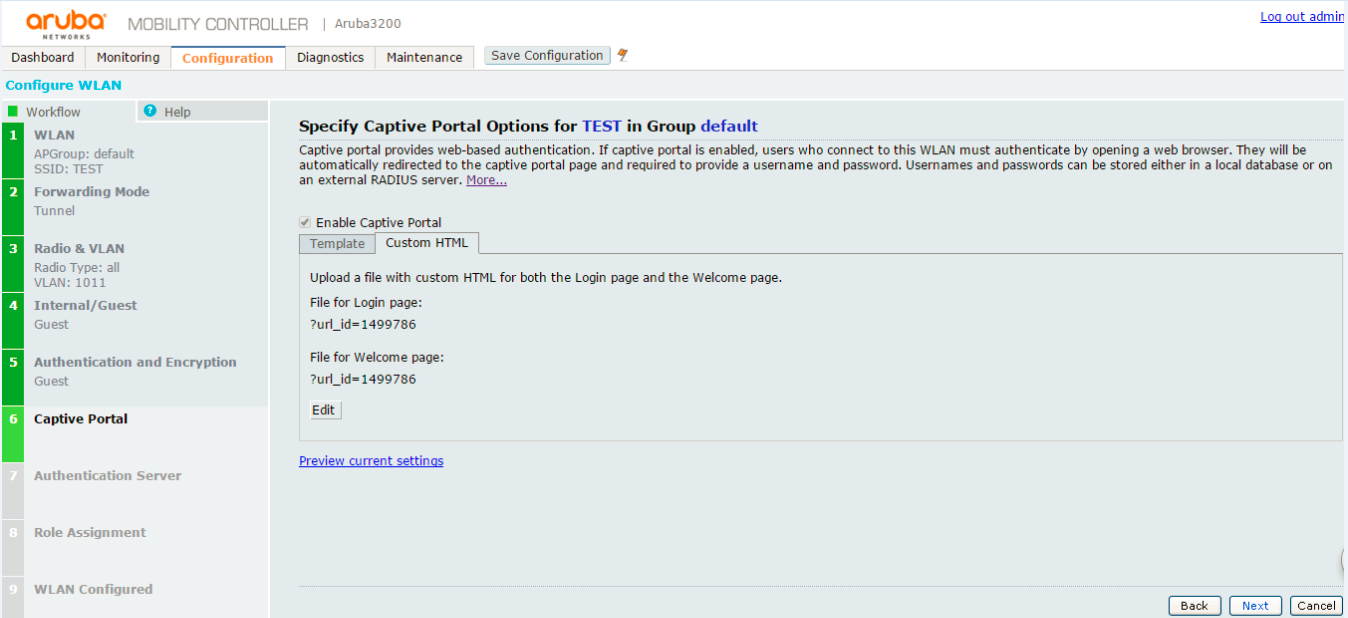

6)认证方式配置为Portal认证,然后点击【下一步】

7)认证页面配置使用默认值即可,直接点击【下一步】

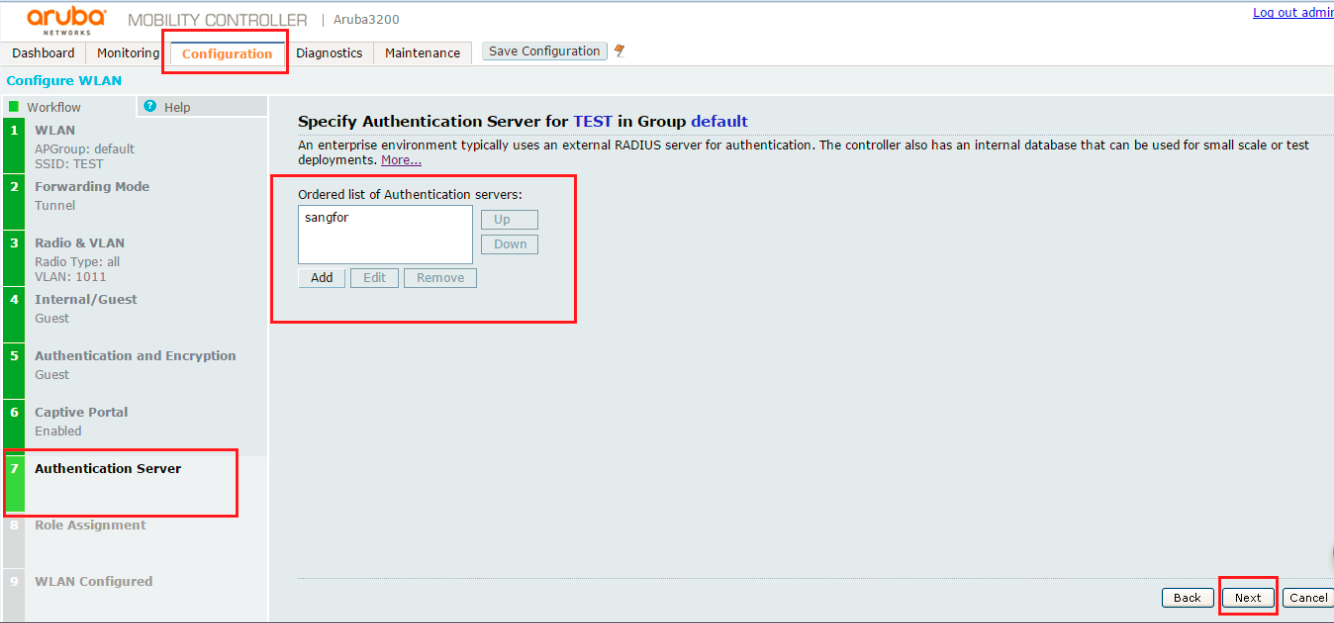

8)认证服务器点击Add,新增一个认证服务器(也就是把我司控制器的地址填写进去),然后点击【下一步】

9)角色配置使用自动生成的默认值分别为:TEST-guest-logon(认证前)、guest(认证后),然后点击【下一步】

10)检查配置是否存在问题,没有问题点击【Finish】完成即可

3.3.2配置认证模板和策略

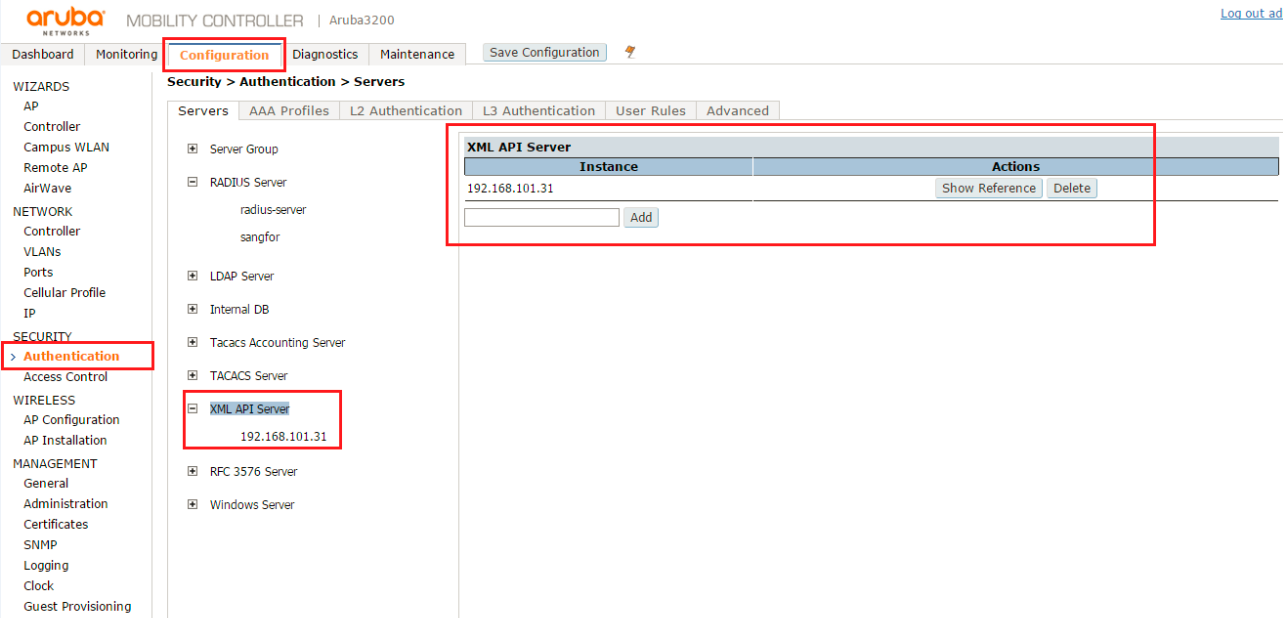

1)第一步:进入Configuration--->Authentication--->Servers--->XML API server页面,将NAC的地址(192.168.101.31)添加到服务器列表内(WAC与Aruba对接,NAC做Portal服务器,通过XML API协议与Aruba进行交互)

2)第二步:进入authentication-->AAA---TEST的XML API server内配置服务器,选中NAC 192.168.101.31,并配置交互秘钥:12345678

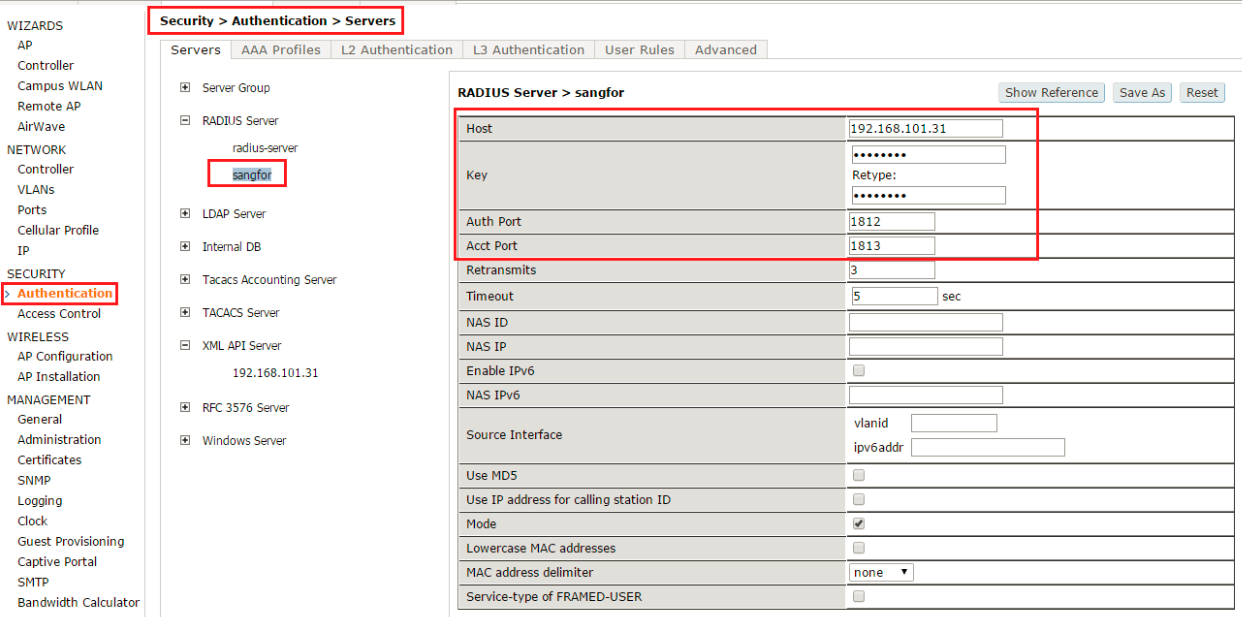

3)第三步:进入authentication• servers• radius server中添加一个名为sangfor的radius服务器进去,地址为我司控制器地址

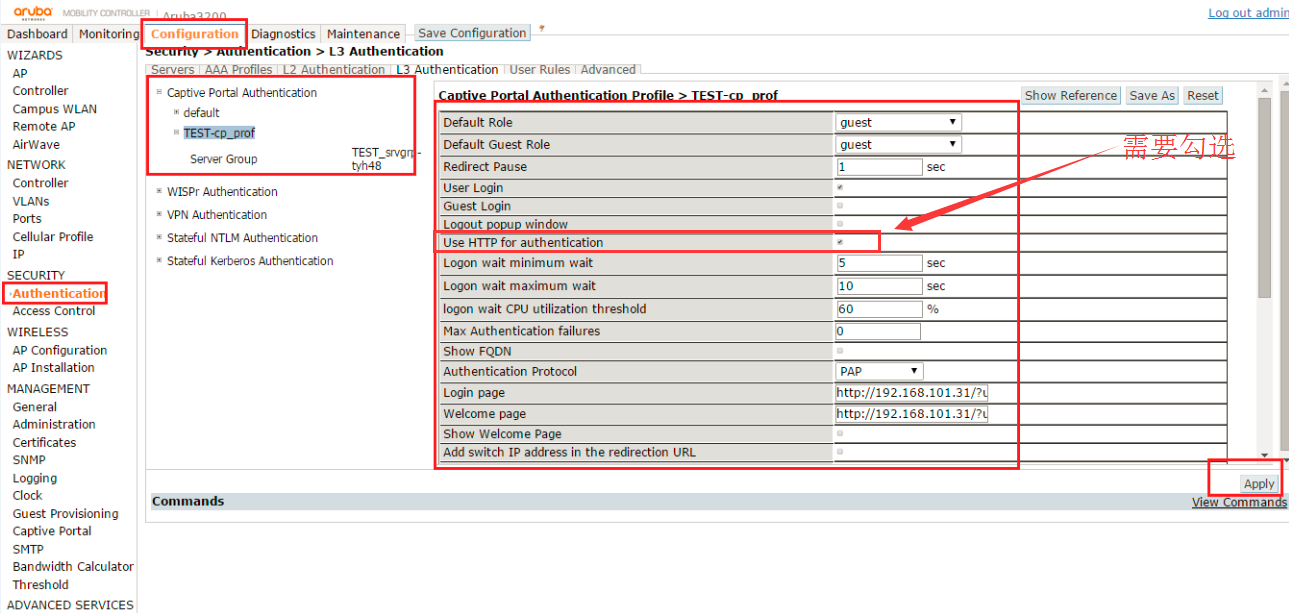

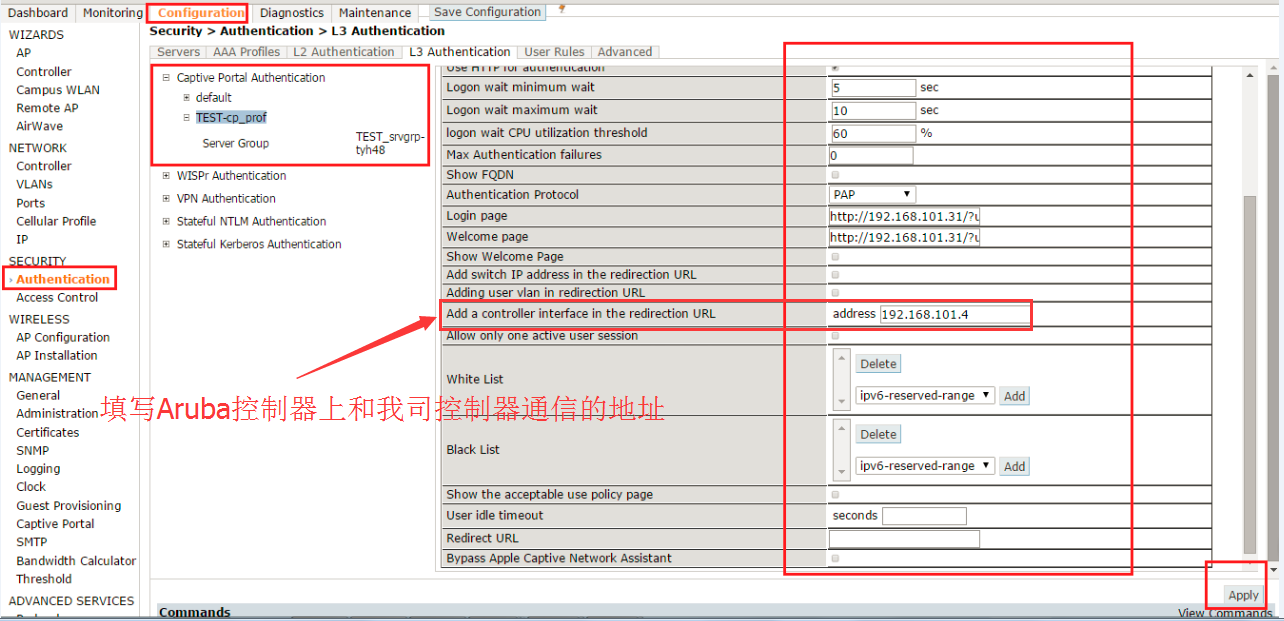

4)第四步:进入Authentication->L3 Authentication页面,配置无线网络TEST的三层认证配置,其中logon page要修改为http://192.168.101.31/?url_id=16301370

其中有两个细节点需要注意:

(1)、Use HTTP for authentication 需要勾选

(2)、Add a controller interface in the redirection URL 处需要填写Aruba中和我司控制器通信的地址

5)修改认证前角色TEST-guest-logon,使其能够将NAC地址放通,在logon-control(默认认证前的访问控制列表)里面将NAC的地址(192.168.101.31)添加到放通列表内,同时也要放通DNS的地址。

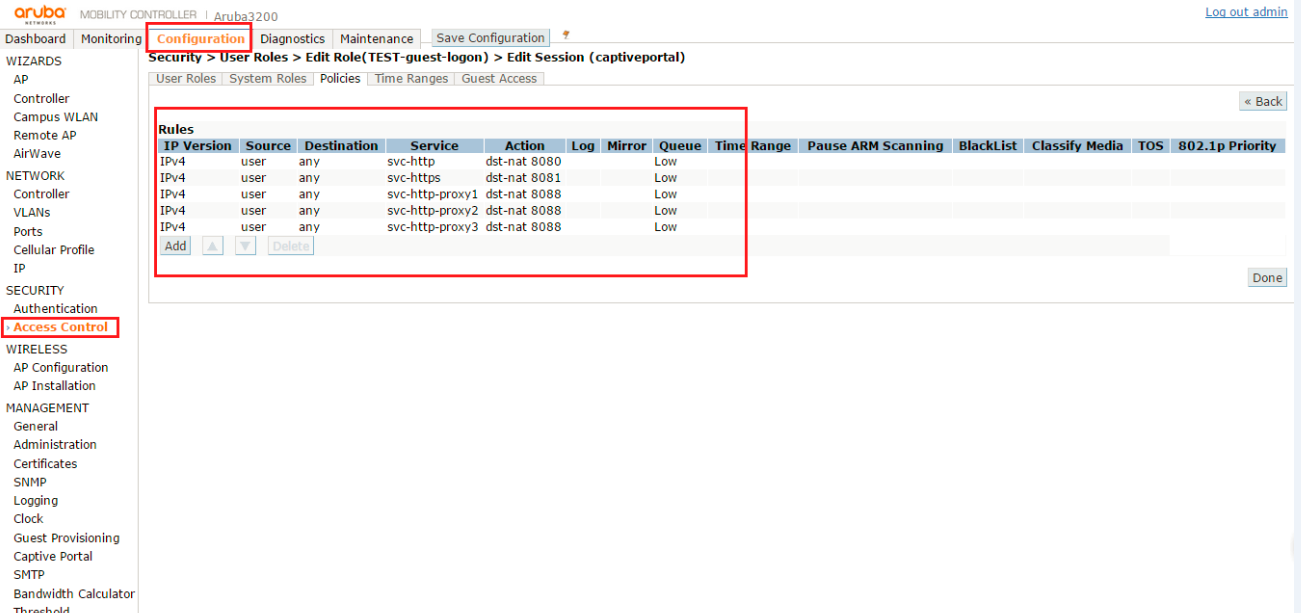

6)Aruba重定向策略是默认生成的,策略名称为captiveportal,默认有5个规则,不要改动,否则会导致portal界面出不来。

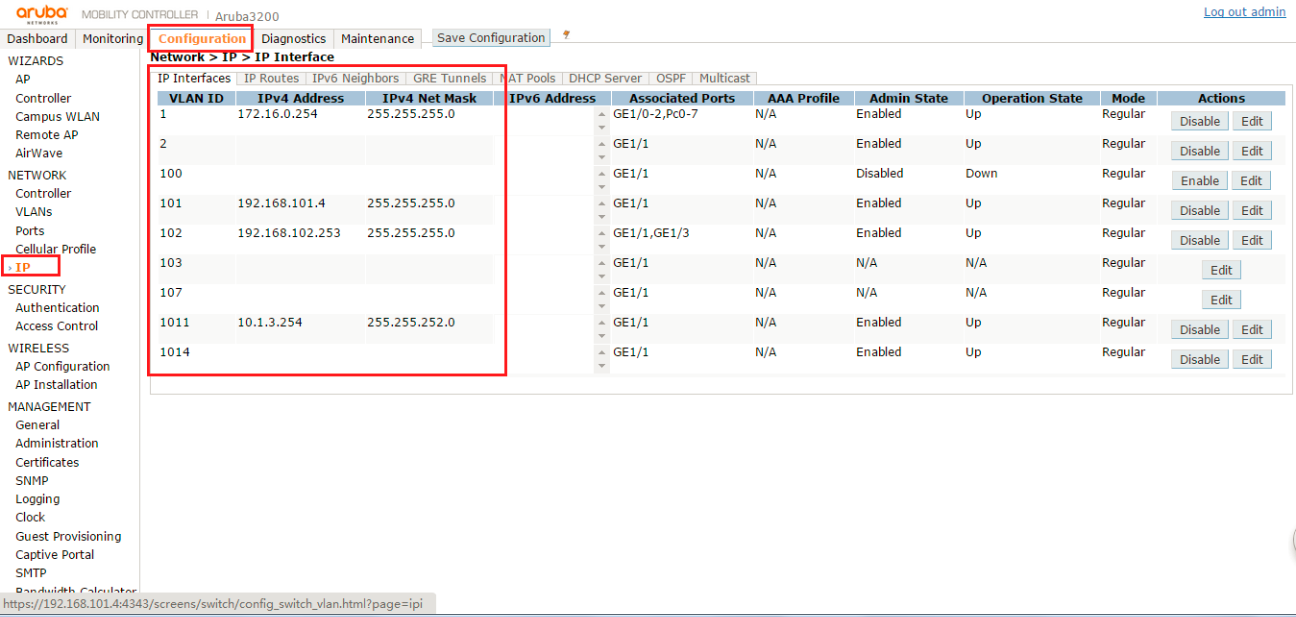

7)在configuration—IP处,将Aruba的业务VLAN(用户网段)也配置一个IP地址

4效果演示

连接无线正常弹出认证页面并且可以输入账号密码认证成功。