更新时间:2024-07-01

1功能简介

1.1应用场景

IPSec VPN指采用IPSec协议来实现远程接入的一种VPN技术,在公网上为两个私有网络提供安全通信通道,通过加密通道保证连接的安全——在两个公共网关间提供私密数据封包服务。

1.2适用版本

NAC3.13.0

1.3配置思路

1、配置IPSec VPN第一阶段

2、配置IPSec VPN第二阶段安全选项配置

3、第二阶段出入站规则配置

2注意事项

2.1业务影响范围

配置IPSec vpn功能不会影响业务。

2.2配置注意事项

1、NAC 的控制器 VPN 序列号需要有效

2、总部和分支端的控制器上的本地网段不能和对端走VPN隧道的网段相同。

3配置步骤

3.1网络拓扑

总部控制器eth1:IP 192.200.246.159 内网段:10.10.0.1/24

分支控制器eth1:IP 192.200.246.110 内网段:10.10.1.1/24

3.2总部NAC配置

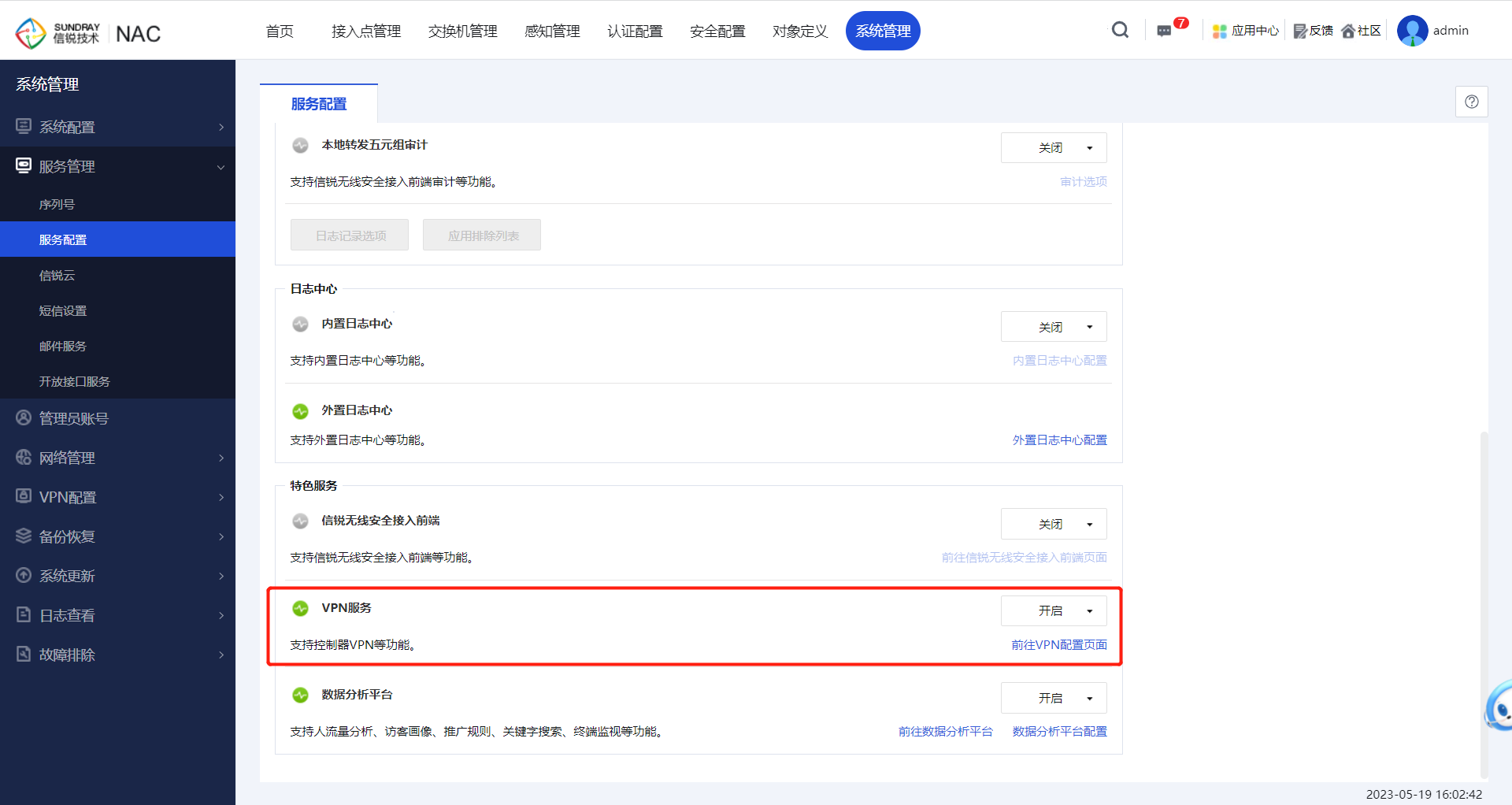

【系统管理】->【服务管理】->【服务配置】开启VPN服务

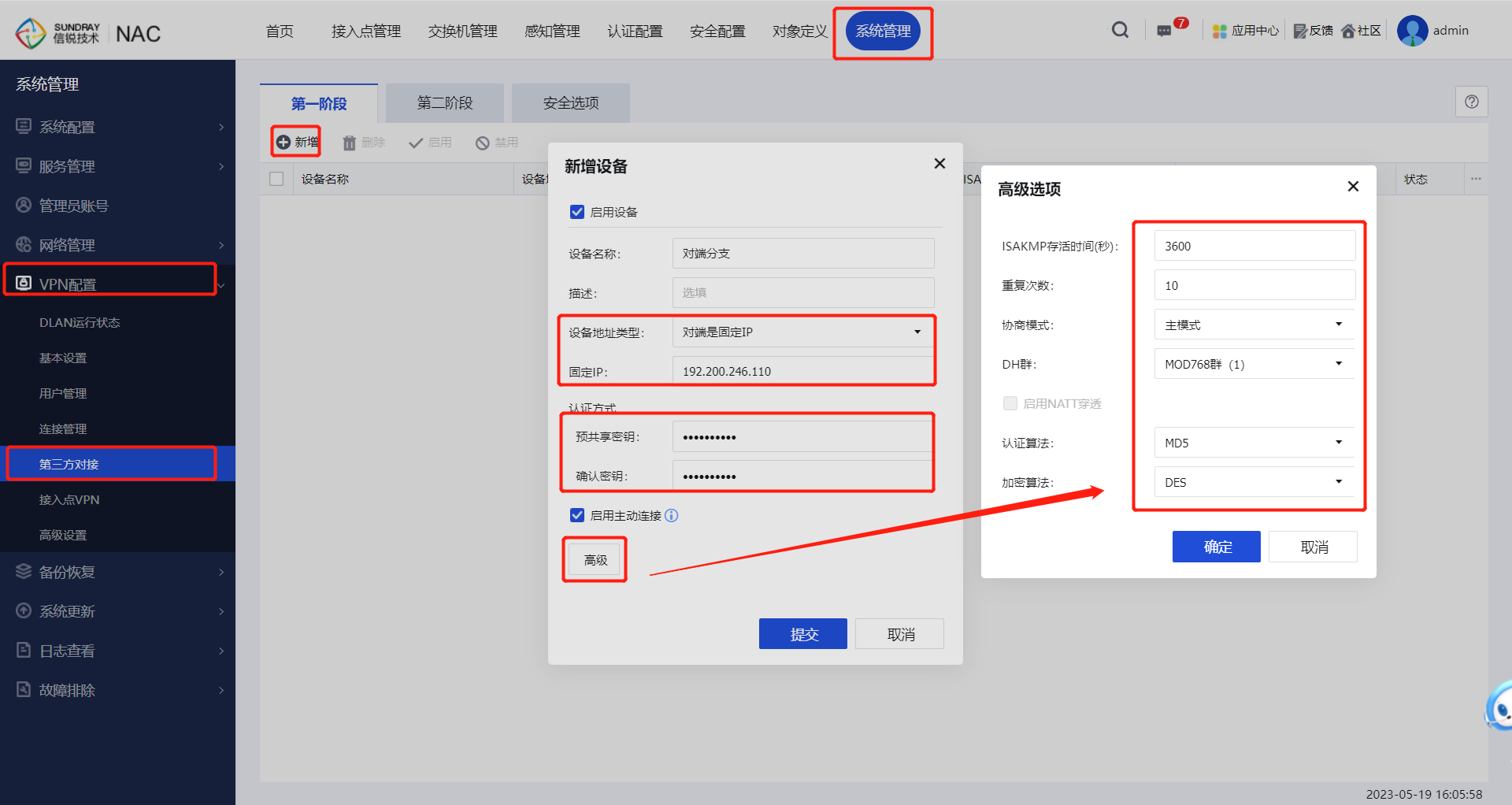

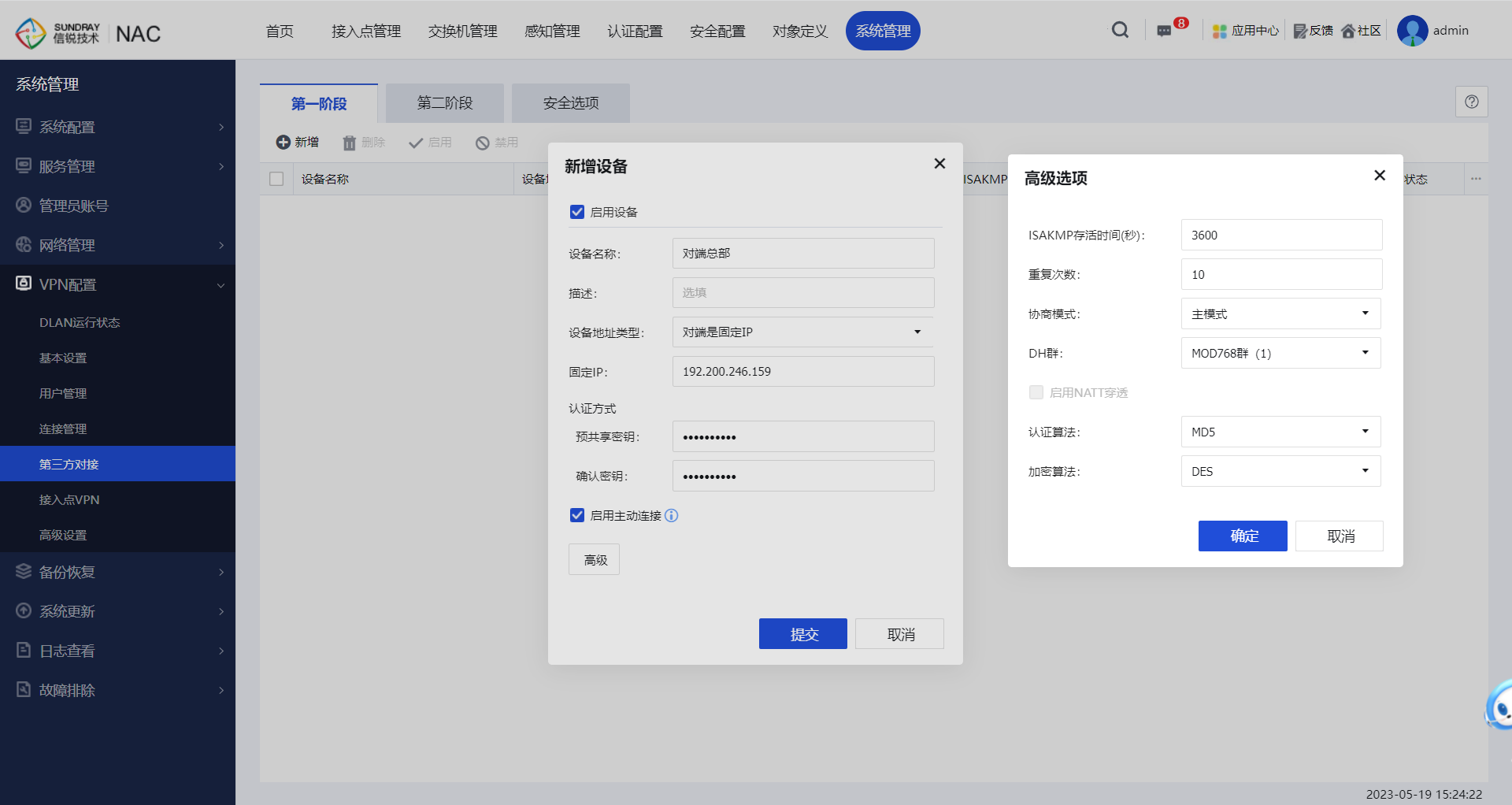

2、配置IPSec VPN第一阶段

【VPN 配置】->【第三方对接】->【第一阶段】新增。双方是固定IP,双方使用主模式对接即可;一方是固定IP、另一方是动态IP,双方需要使用野蛮模式进行对接。对接时共享密钥、ISAKMP 存活时间、协商模式、DH 群、认证算法和加密算法两边要一致。

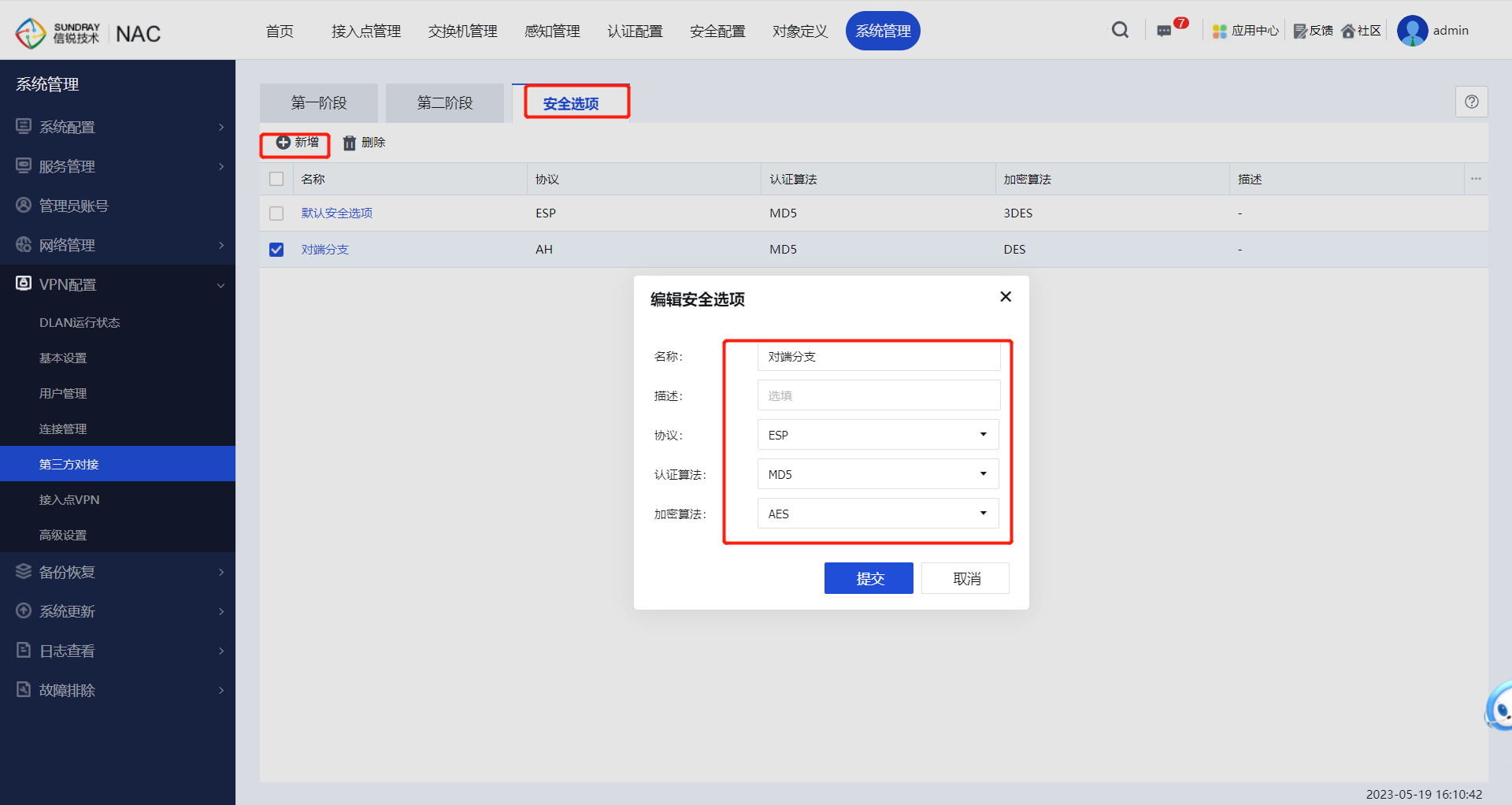

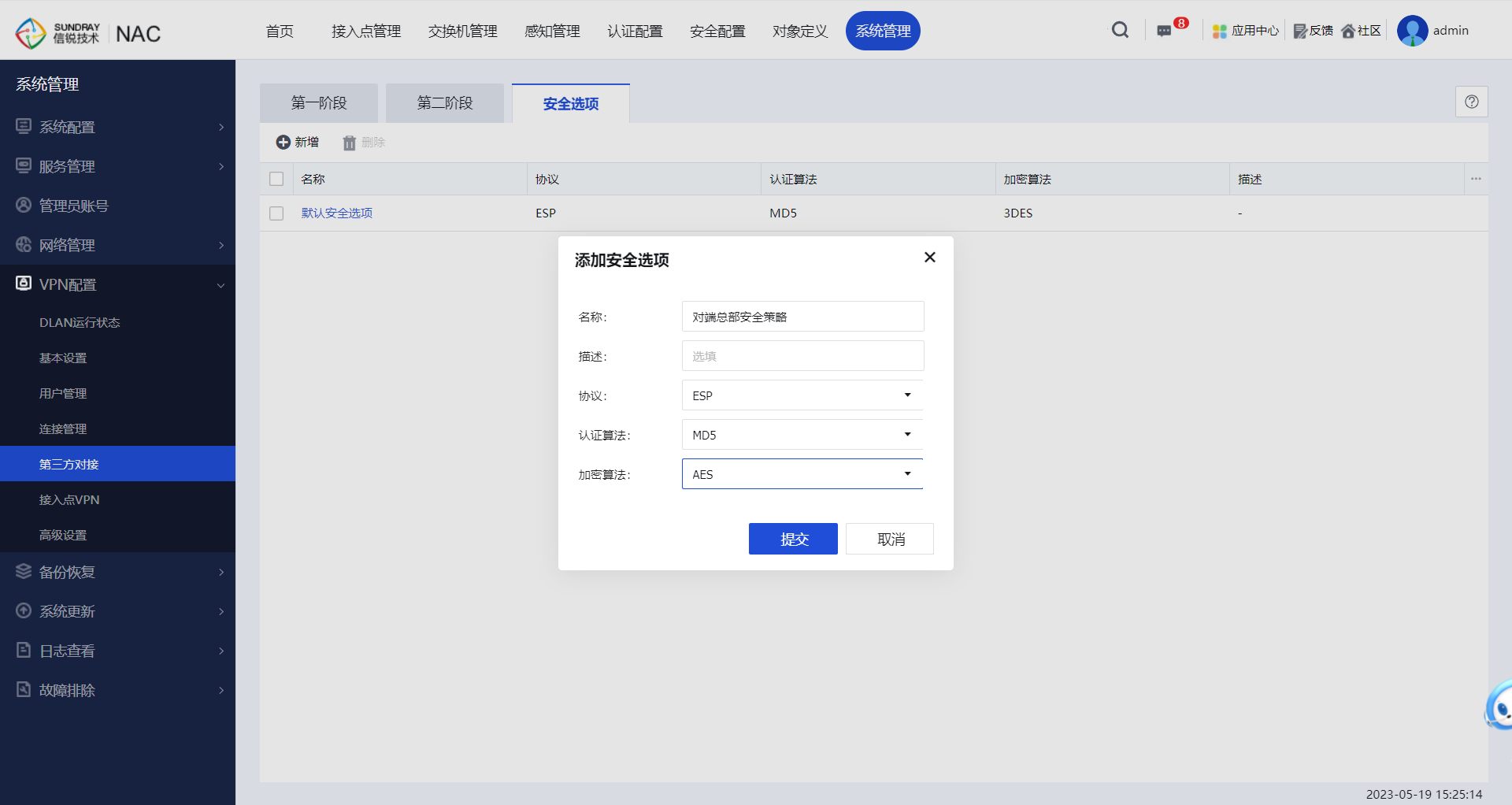

3、 配置IPSec VPN第二阶段安全选项配置

【VPN 配置】->【第三方对接】->【安全选项】新增,用于加密VPN隧道数据,协议、认证算法和加密算法两端要保持一致。

4、第二阶段出入站规则配置

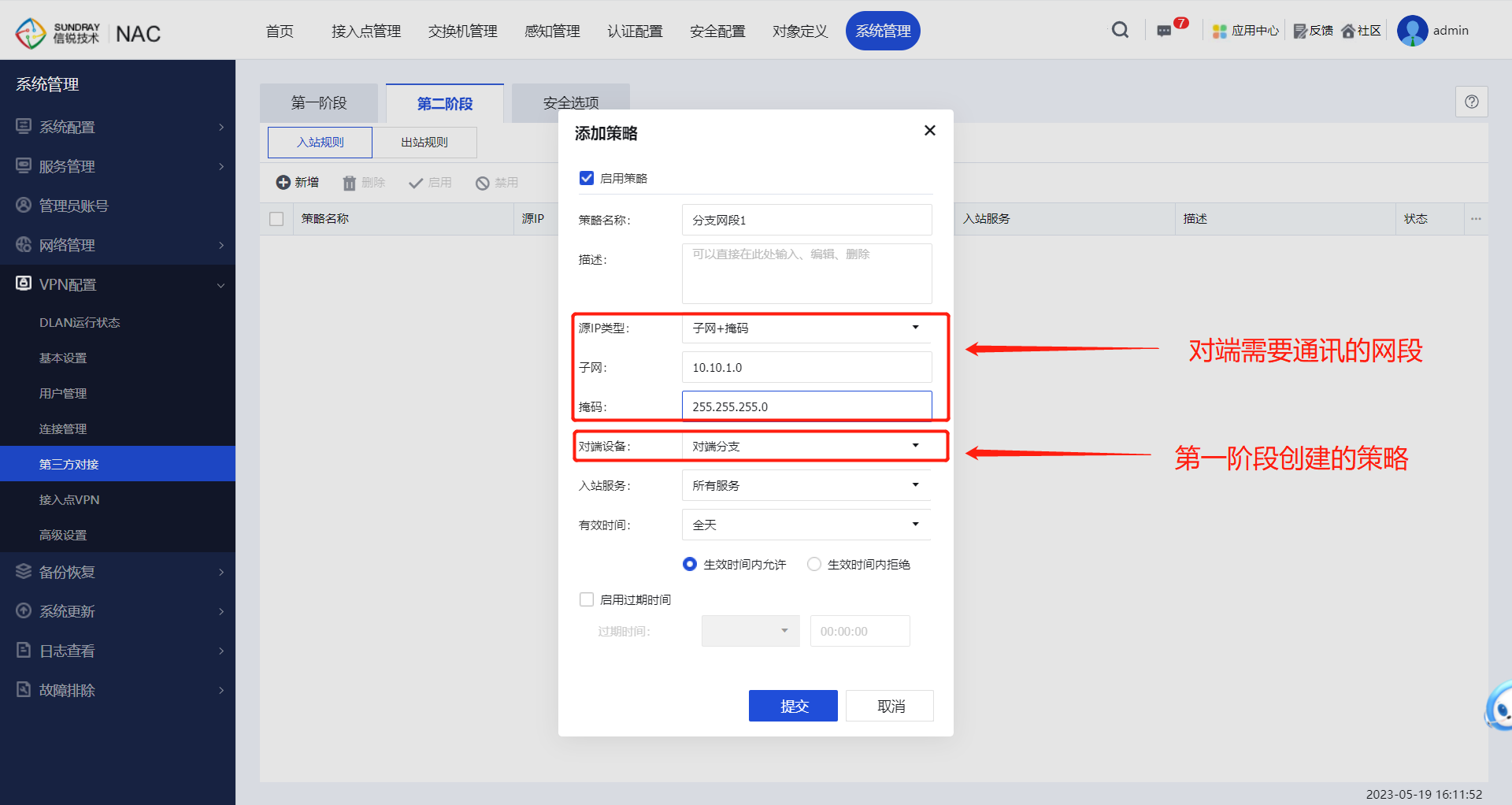

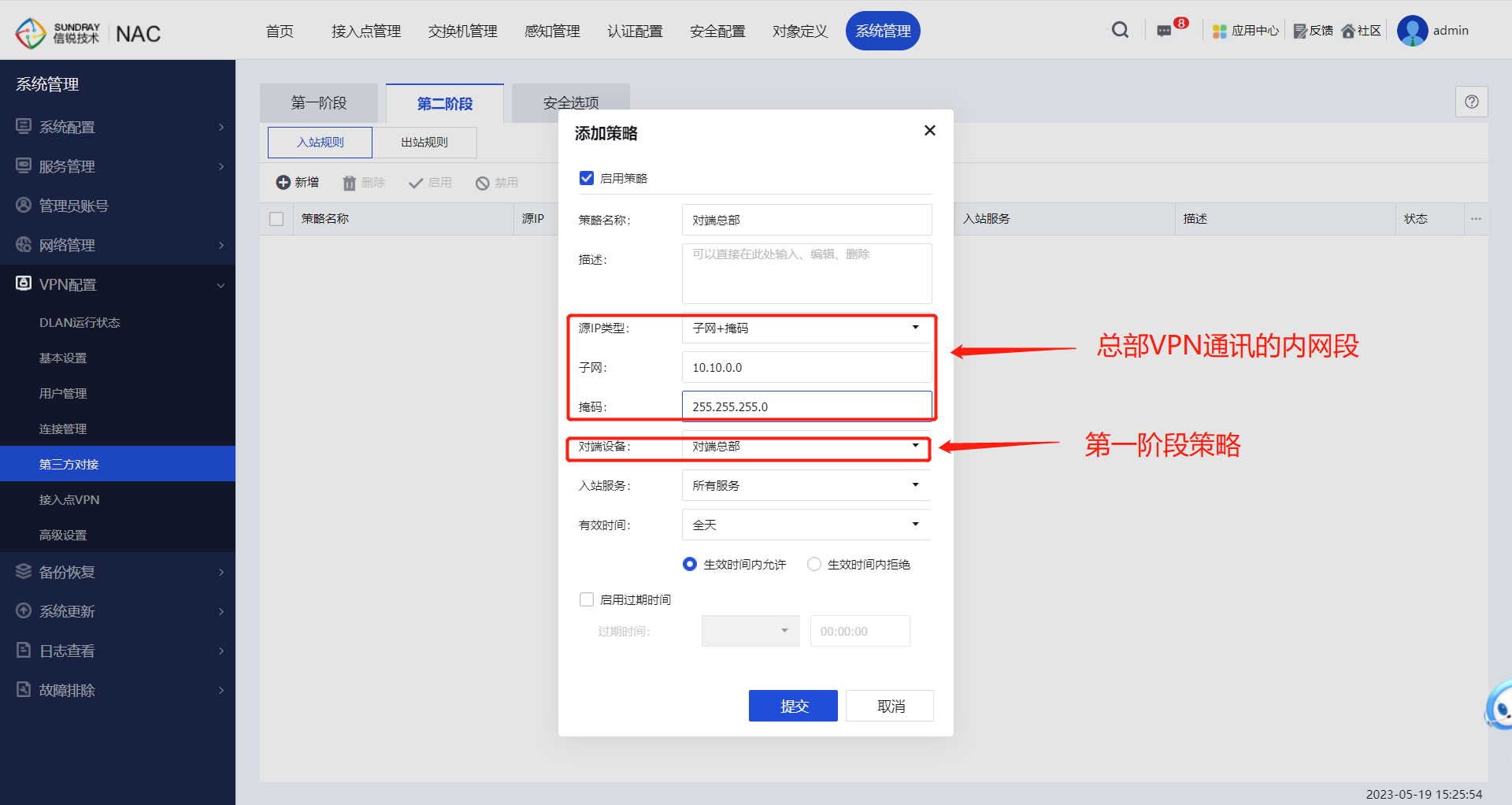

【VPN 配置】->【第三方对接】->【第二阶段】->【入站规则】新增

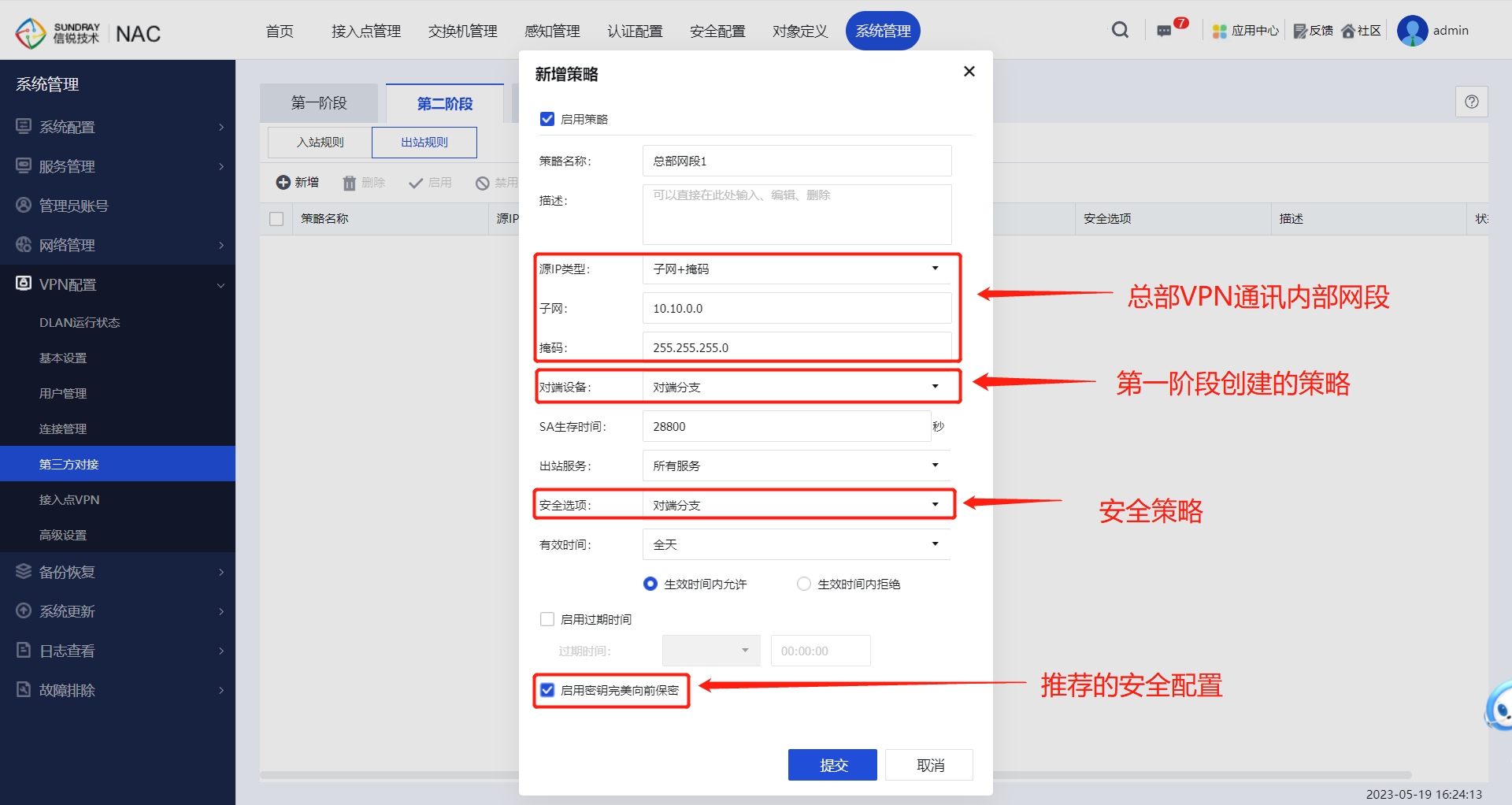

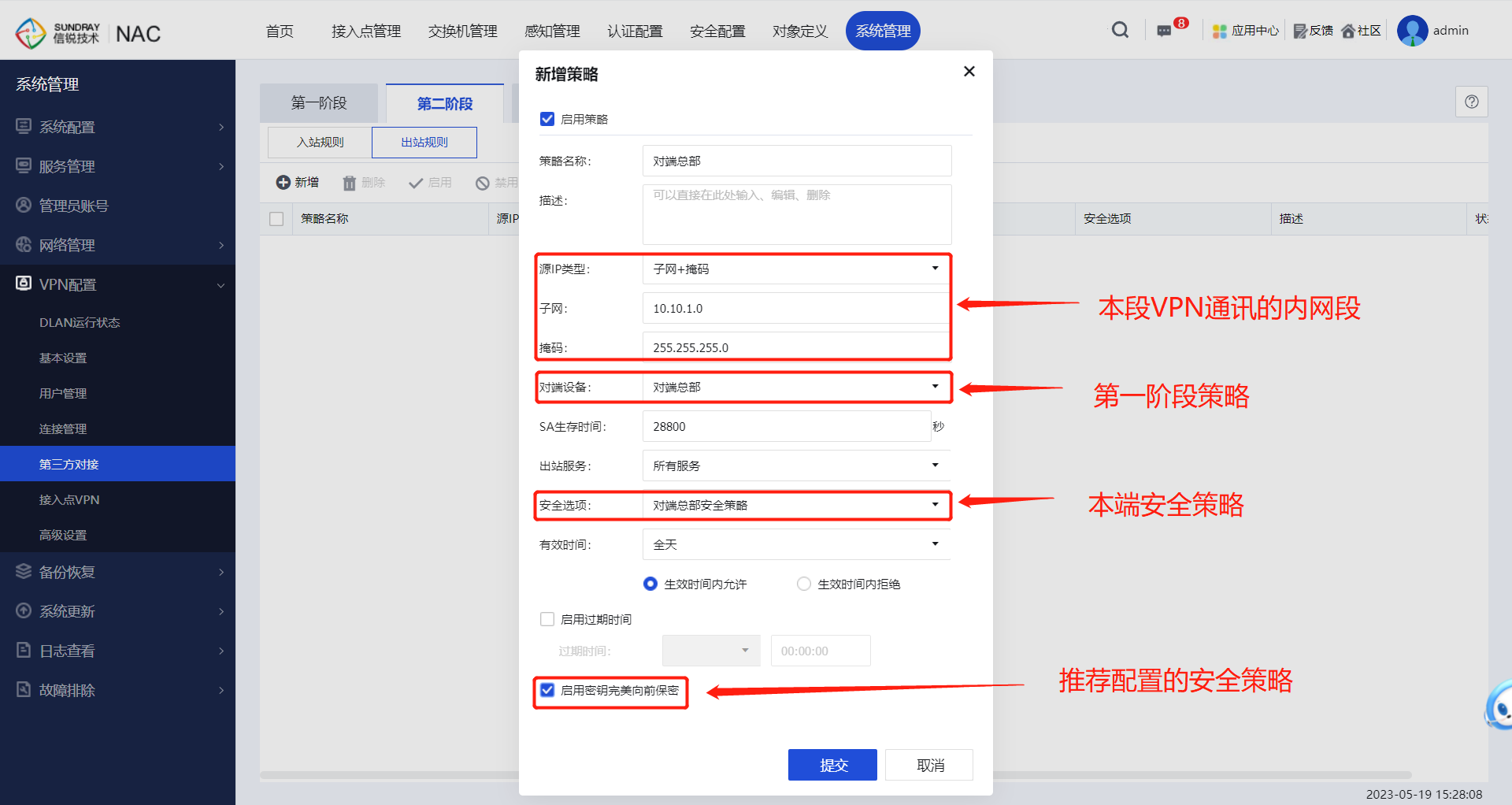

【VPN 配置】->【第三方对接】->【第二阶段】->【出站规则】新增

3.3分支NAC配置

1、【应用中心】->【服务管理】->【服务配置】开启VPN服务

2、配置IPSec VPN第一阶段

【VPN 配置】->【第三方对接】->【第一阶段】新增。双方是固定IP,双方使用主模式对接即可;一方是固定IP、另一方是动态IP,双方需要使用野蛮模式进行对接。对接时共享密钥、ISAKMP 存活时间、协商模式、DH 群、认证算法和加密算法两边要一致。

3、 配置IPSec VPN第二阶段安全选项配置

【VPN 配置】->【第三方对接】->【安全选项】新增,用于加密VPN隧道数据,协议、认证算法和加密算法两端要保持一致。

4、第二阶段出入站规则配置

【VPN 配置】->【第三方对接】->【第二阶段】->【入站规则】新增

【VPN 配置】->【第三方对接】->【第二阶段】->【出站规则】新增

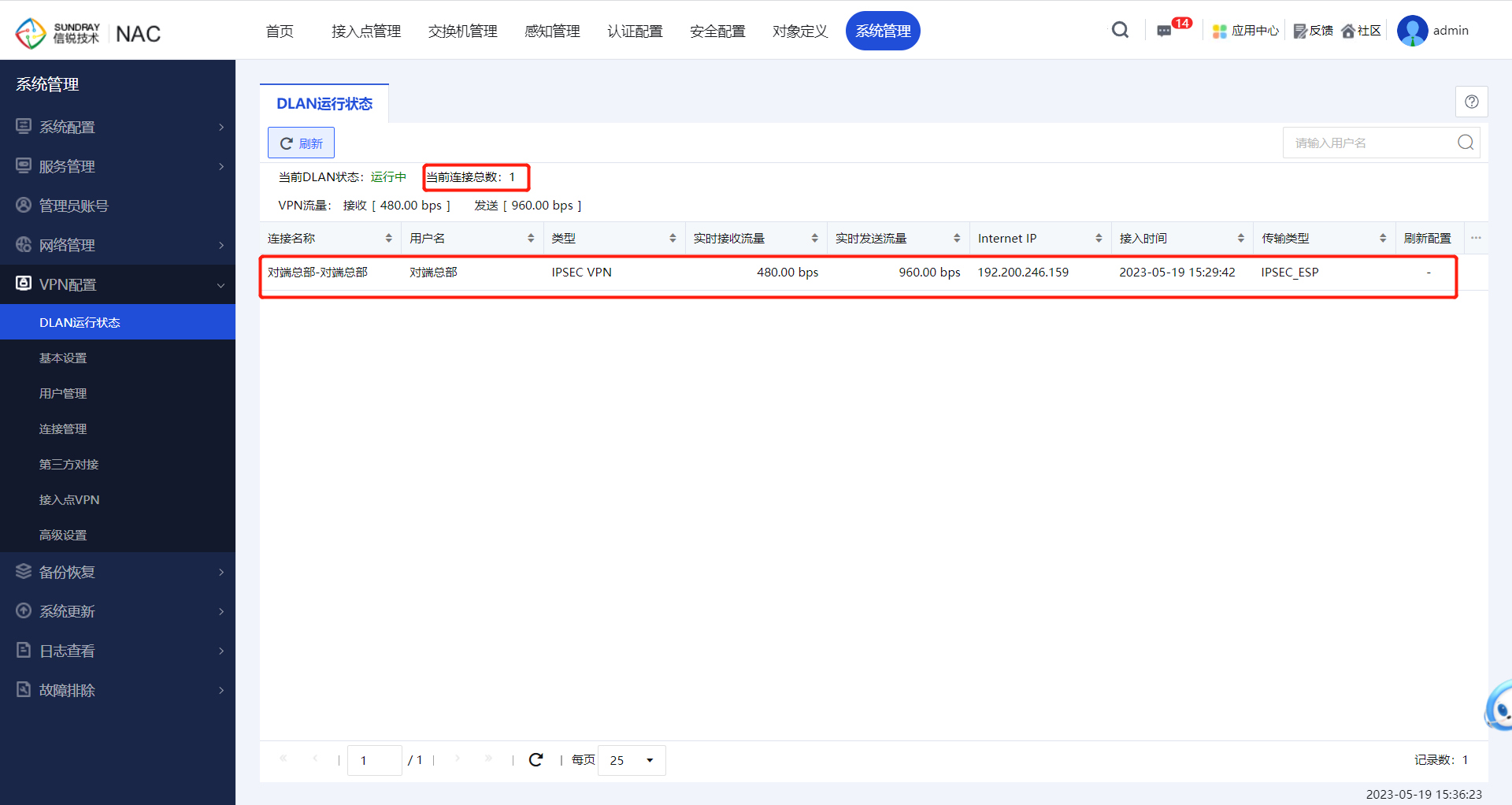

4效果演示

图示成功建立IPSec VPN 隧道