本手册旨在帮助您正确使用这款交换机。手册中包括对交换机性能特征的描述以及配置交换机的详细说明。请在操作交换机前,详细阅读本手册。

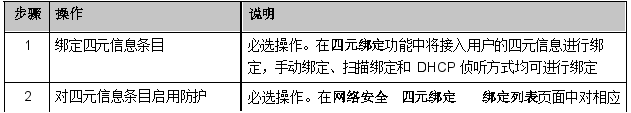

本手册的目标读者为熟悉网络基础知识、了解网络术语的技术人员。

在本手册中,

所提到的“交换机”、“本产品”等名词,如无特别说明,系指 SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots,下面简称为 SW-5024。

|

• 用 >> 符号表示配置页面的进入顺序。默认为一级菜单 >> 二级菜单 >> 标签页。 |

|

|

• 正文中出现的<>尖括号标记的文字,表示 Web 页面的按钮名称,如<确定>。 |

|

|

• 正文中出现的加粗标记的文字,表示交换机的各个功能的名称,如端口配置页面。 |

|

|

• 正文中出现的“”双引号标记的文字,表示配置页面上出现的名词,如“IP 地址”。 |

|

|

本手册中使用的特殊图标说明如下: |

|

|

|

含义 |

|

|

该图标提醒您对设备的某些功能设置引起注意,如果设置错误可能导致数据 |

|

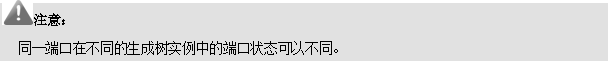

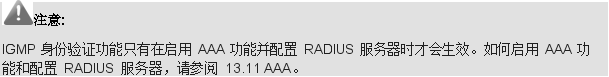

注意: |

丢失,设备损坏等不良后果。 |

|

说明: |

该图标表示此部分内容是对相应设置、步骤的补充说明。 |

|

1.3 章节安排 |

|

|

章节 |

章节说明 |

|

|

第 1 |

章 用户手册简介 |

快速掌握本手册的结构、了解本手册的约定,从而更有效地使用本手册。 |

|

第 2 |

章 产品介绍 |

介绍本产品的特性、应用以及外观。 |

|

第 3 |

章 配置指南 |

介绍如何登录交换机的 Web 页面,并简要介绍页面特点。 |

|

章节 |

章节说明 |

|

第4 章系统管理 |

本模块主要用于配置交换机的系统属性,主要介绍了: • 系统配置:配置交换机的描述、时间和网络参数。 • 用户管理:配置登录交换机 Web 页面的用户的访问权限和身份。 • 系统工具:集中对交换机的配置文件进行管理。 • 安全管理:安全管理:针对不同的登录方式,增强用户管理交换机的安全性。包括安全配置、SSL 配置和 SSH 配置。 |

|

第5 章二层交换 |

本模块主要用于配置交换机的基本功能,主要介绍了: • 端口管理:配置交换机端口的基本属性包括端口配置、端口监控、端口安全和端口隔离。 • 汇聚管理:配置端口汇聚组。汇聚是将交换机的多个物理端口聚合在一起形成一个逻辑端口,同一汇聚组内的多条链路可视为一条逻辑链路。 • 流量统计:统计流经各个端口的数据信息。 • 地址表管理:配置交换机的地址表。地址表是交换机实现报文快速转发的基础。 |

|

第6 章 VLAN |

VLAN 主要用于隔离广播域,通过划分虚拟工作中来简化网络管理,主要介绍了: • 802.1Q VLAN:划分基于端口的 VLAN,也是 MAC VLAN 和协议 VLAN 的基础。 • MAC VLAN:在不改变原 802.1Q VLAN 配置的情况下划分 MAC VLAN。 • 协议 VLAN:从应用层划分 VLAN,使某些特殊网络数据只能在指定 VLAN 中传输。 • GVRP:通过在端口动态注册和注销 VLAN 信息来达到配置 VLAN 的目的,并传播 VLAN 信息到其它交换机中,简化配置 VLAN 时的操作。 |

|

第7 章生成树 |

生成树主要用于在局域网中消除环路。本模块主要用于配置交换机的生成树功能,主要介绍了: • 基本配置:配置和查看交换机生成树功能的全局属性。 • 端口配置:配置端口的 CIST 参数。 • MSTP 实例:配置 MSTP 实例。 • 安全配置:配置保护功能,以防止生成树网络中的设备遭受恶意攻击。 |

|

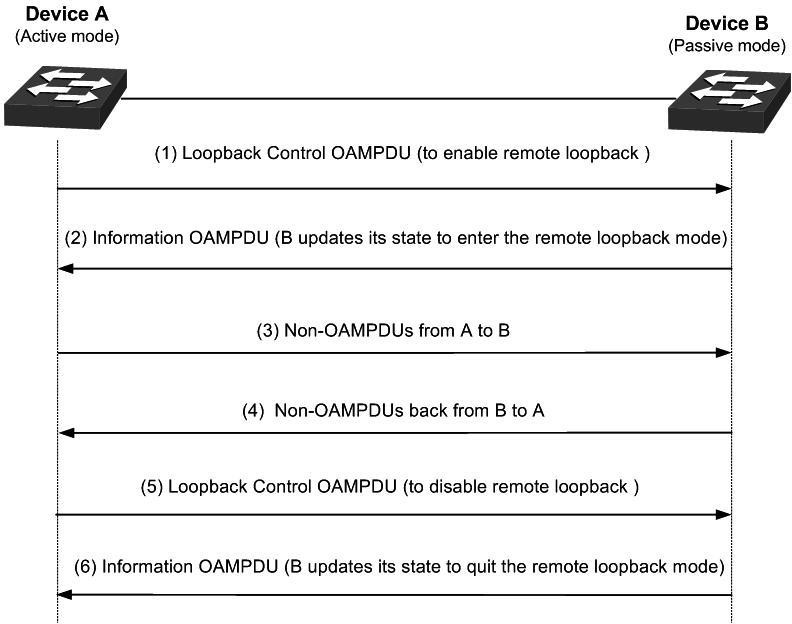

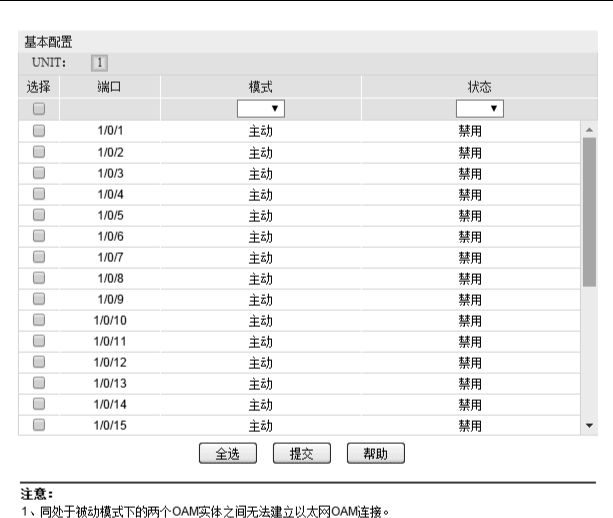

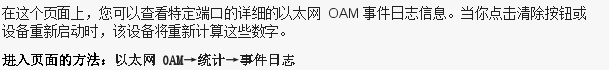

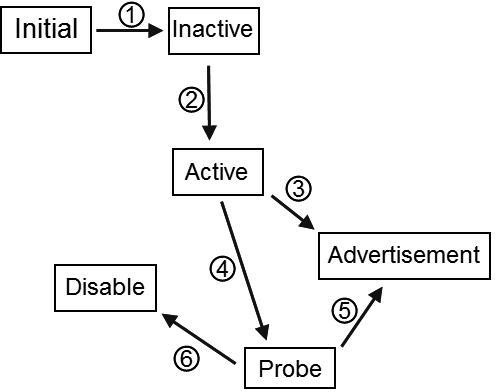

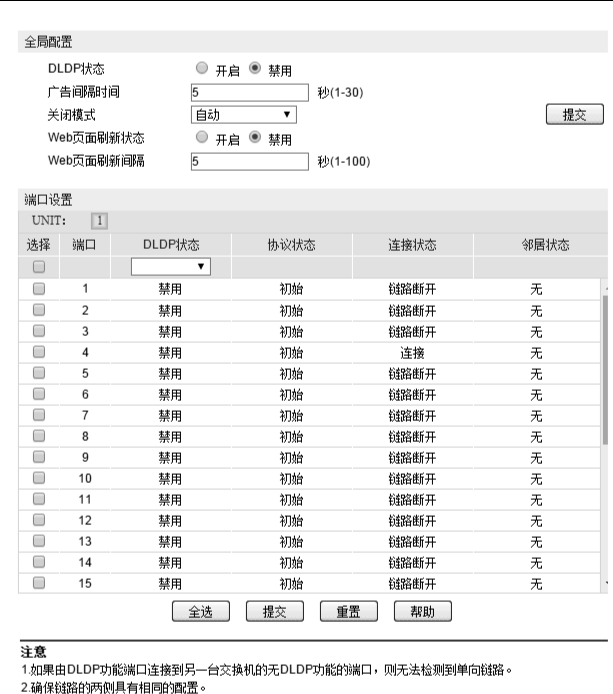

第8 章以太网OAM |

|

|

第9 章组播管理 |

本模块主要用于配置交换机的组播管理功能,主要介绍了: • IGMP 侦听:配置 IGMP 侦听的全局参数、端口属性、VLAN 参数和组播 VLAN。IGMP 侦听可以有效抑制组播数据在网络中扩散。 • 组播地址表:配置组播地址表。交换机在转发组播数据时是根据组播地址表来进行的。 • 组播过滤:配置组播过滤功能,可以限制用户对组播节目的点播。 报文统计:查看各端口的组播报文流量,监控网络中 IGMP 报文。 |

|

章节 |

章节说明 |

|

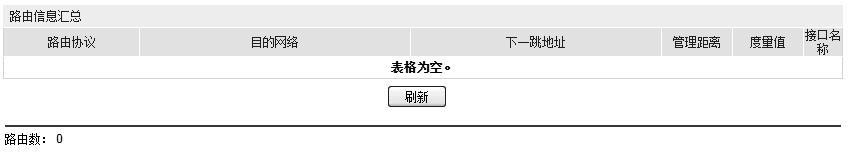

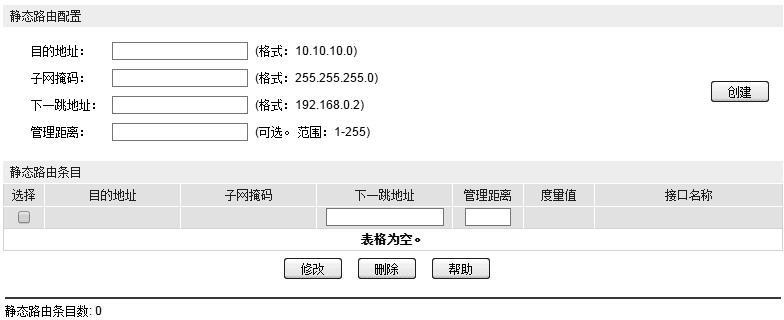

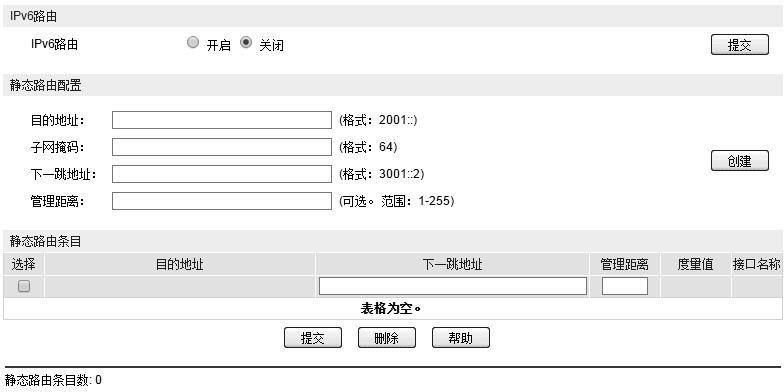

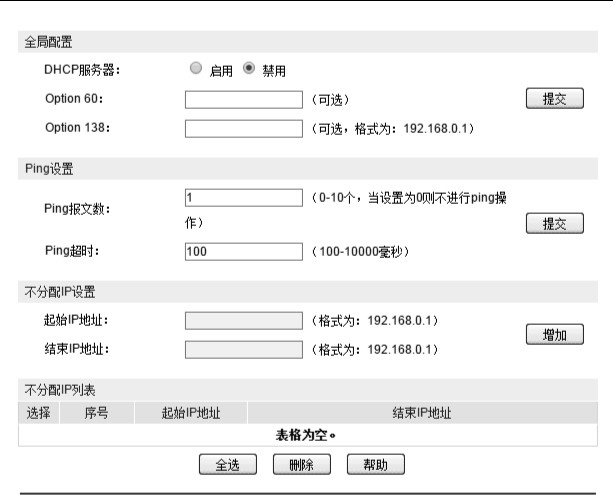

第 10 章路由 |

|

|

|

|

|

|

|

|

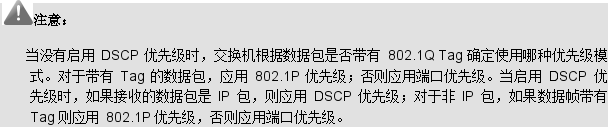

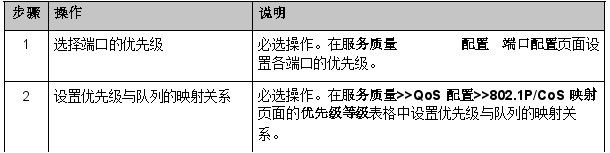

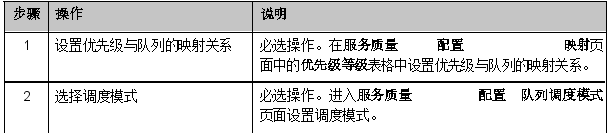

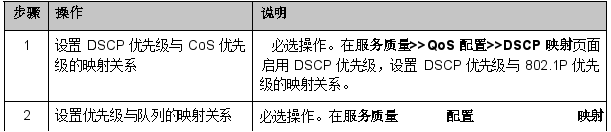

第 11 章 服务质量 |

本模块主要为网络中某些特殊应用程序提供保障,主要介绍了: |

|

• QoS 配置:给网络中的数据流划分优先级,保障重要数据的传输,可分 |

|

|

为端口优先级、802.1P 优先级和 DSCP 优先级。 |

|

|

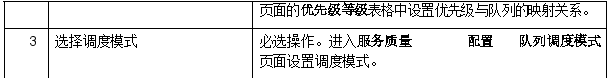

• 流量管理:可通过带宽控制来限制端口的数据流量;风暴抑制可限制局 |

|

|

域网中各类广播包的传输带宽,节约网络资源。 |

|

|

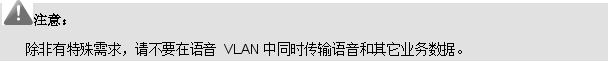

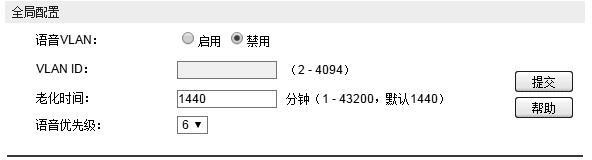

• 语音 VLAN:在指定 VLAN 中传输语音数据,提高语音数据的传输优先 |

|

|

级,保证通话质量。 |

|

|

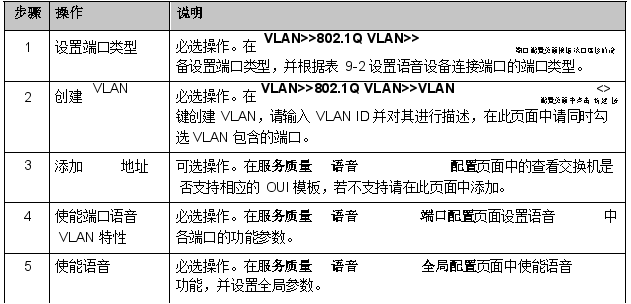

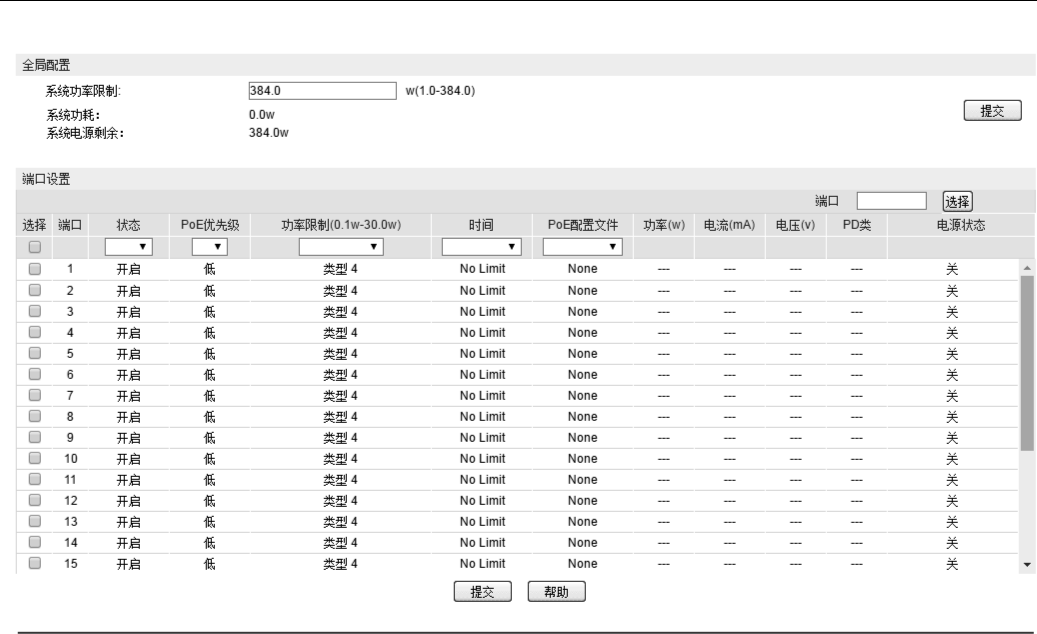

第 12 章 PoE |

本模块主要用于配置交换机的 PoE 功能,通过交换机给 PD 设备供电,主 |

|

要介绍了: |

|

|

• PoE 配置:配置 PoE 功能的全局属性。 |

|

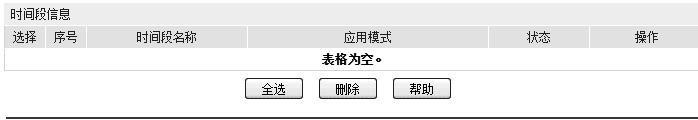

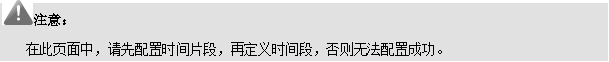

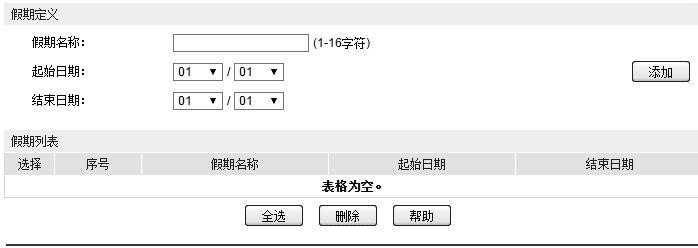

|

• PoE 时间段:通过时间段控制 PoE 端口的供电时间。 |

|

|

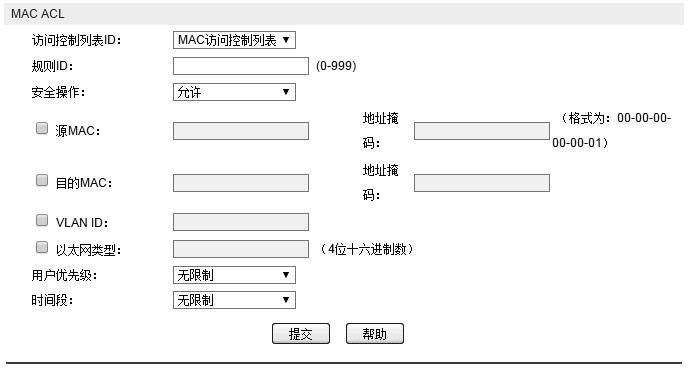

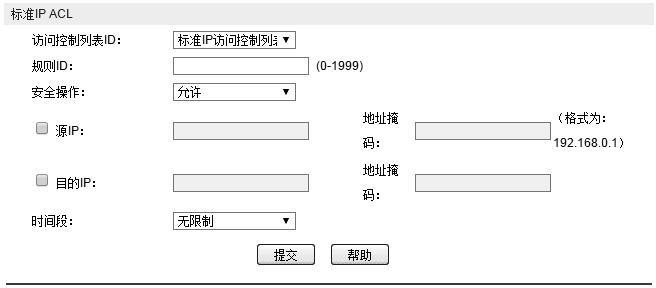

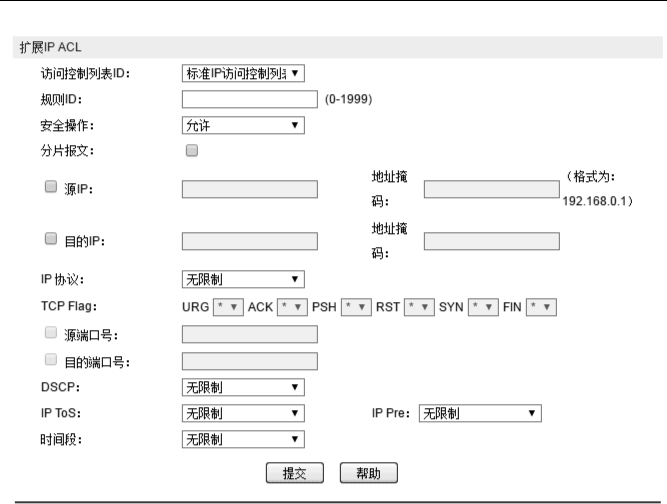

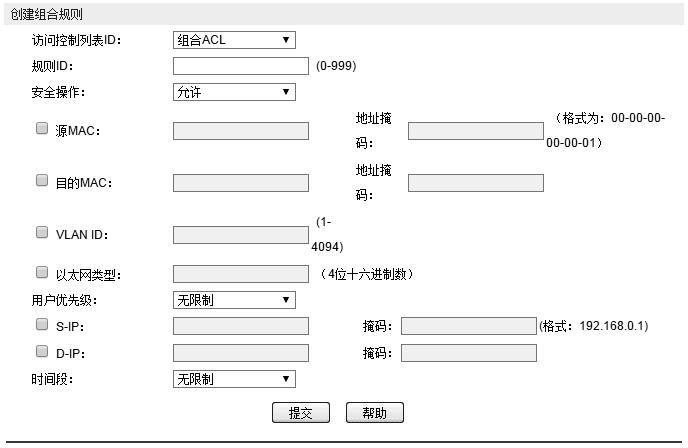

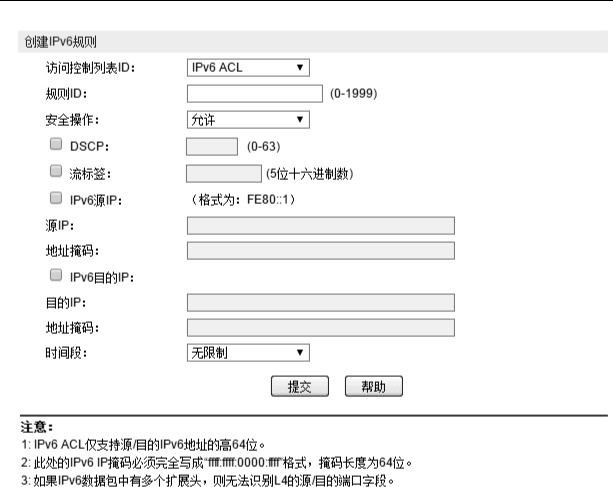

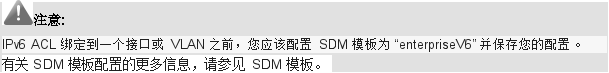

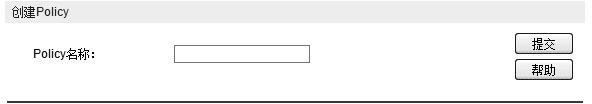

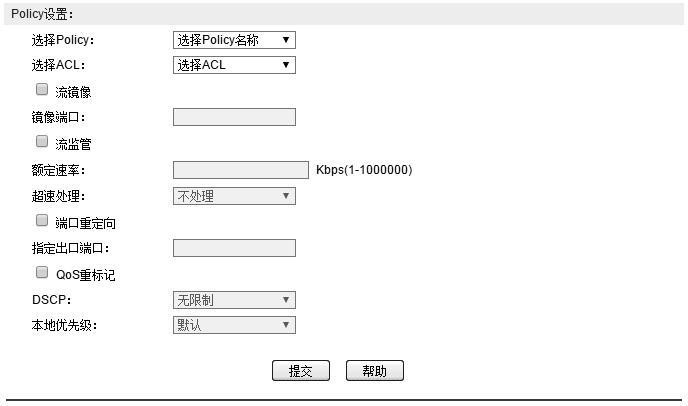

第 13 章 访问控制 |

本模块通过配置对报文的匹配规则和处理操作来实现对数据包的过滤功 |

|

能,有效防止非法用户对网络的访问,节约网络资源,主要介绍了: |

|

|

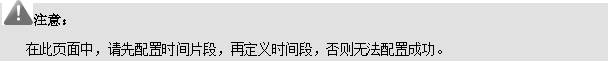

• 时间段配置:通过时间段控制 ACL 条目的生效时间。 |

|

|

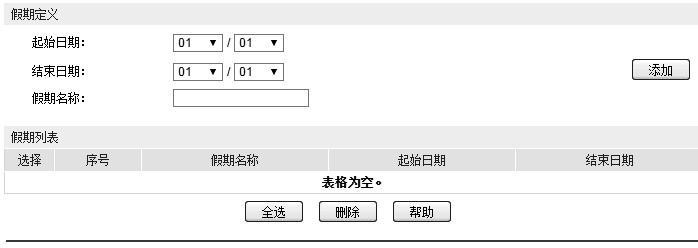

• ACL 配置:配置 ACL 条目。 |

|

|

• Policy 配置:配置 ACL 规则的处理方式。 |

|

|

• 绑定配置:将 Policy 下发到端口和 VLAN,使之正式生效。 |

|

|

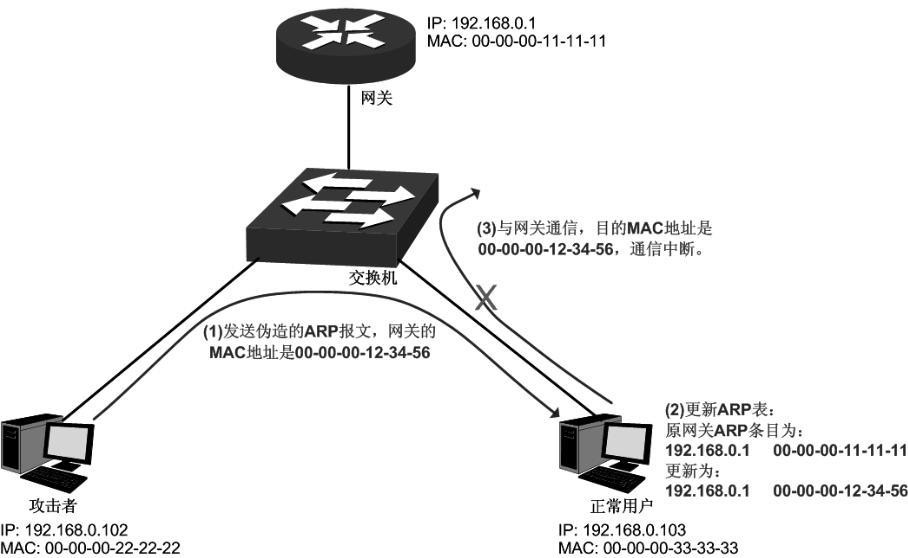

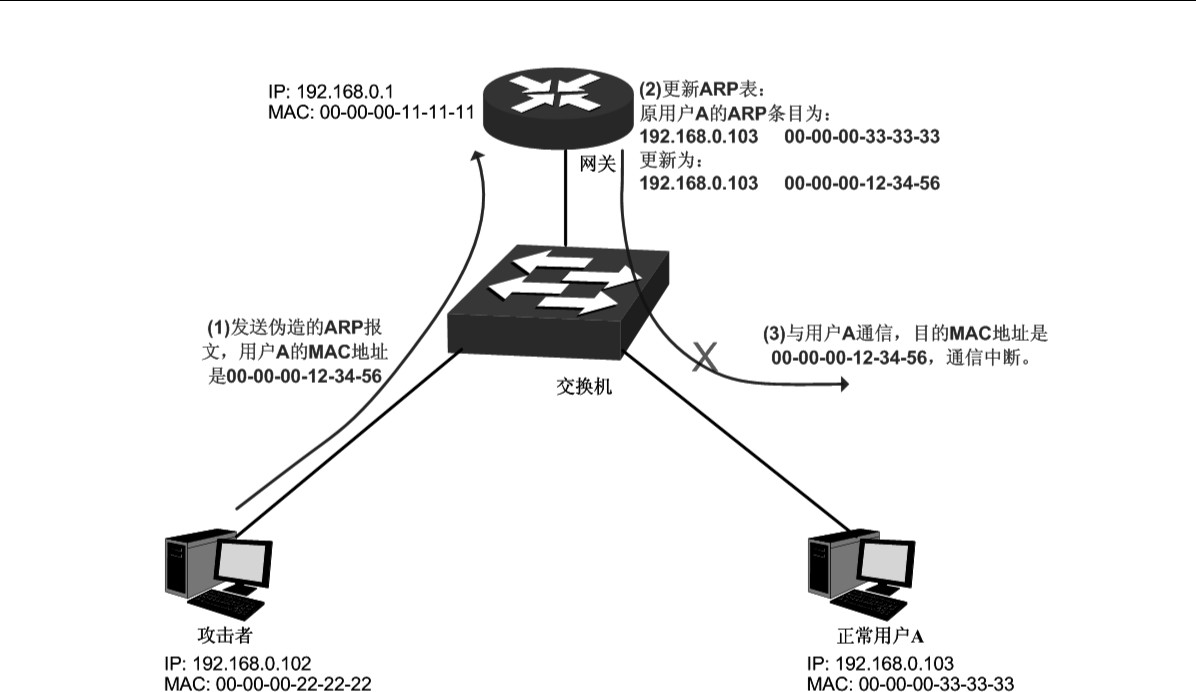

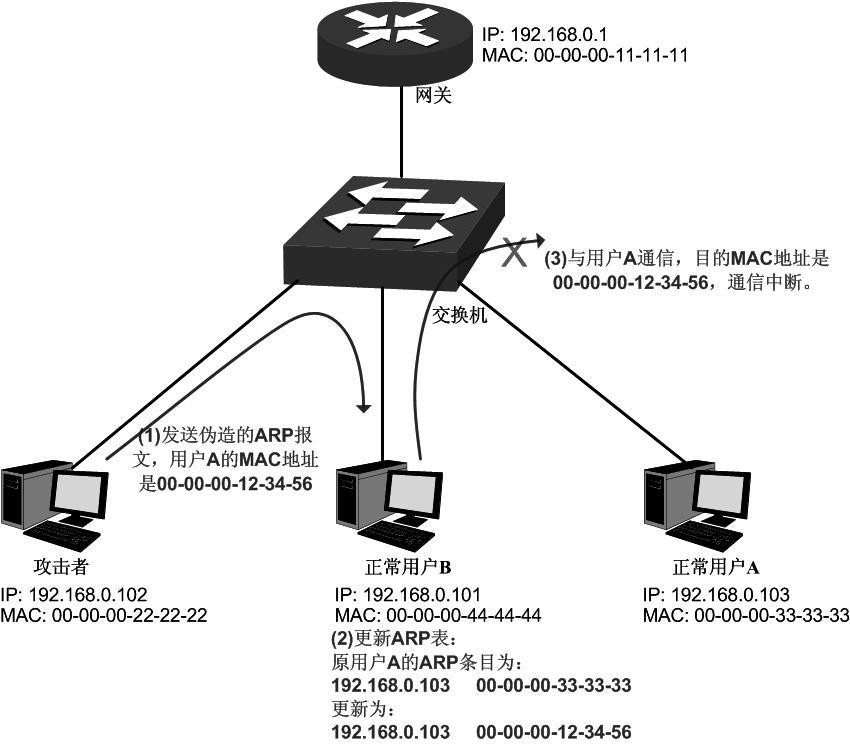

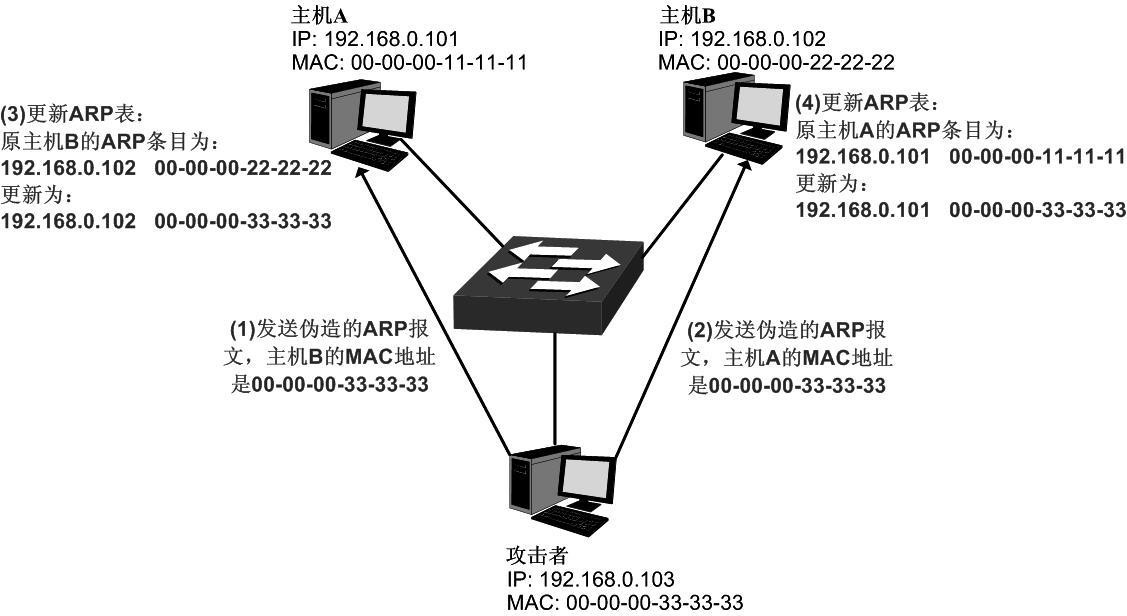

第 14 章 网络安全 |

本模块针对局域网中常见的网络攻击进行防护,主要介绍了: |

|

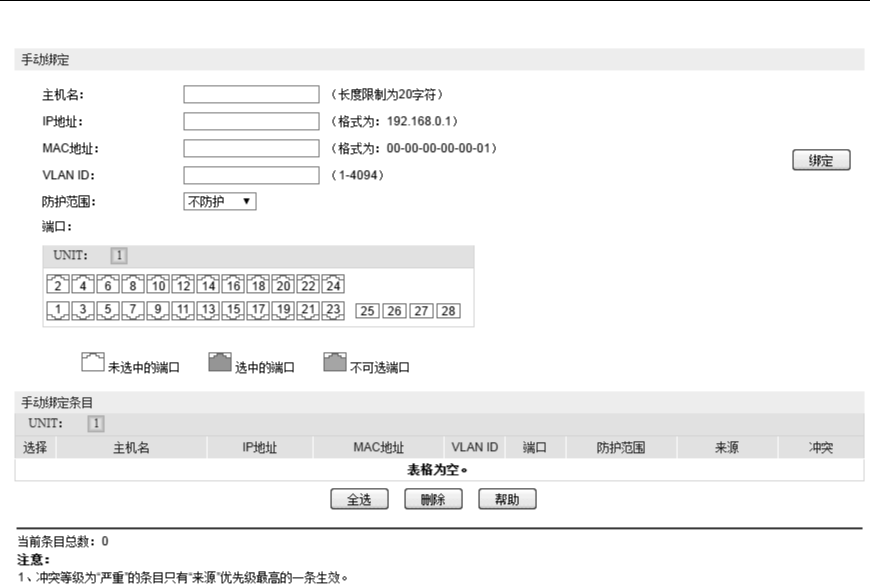

• 四元绑定:是将计算机的 MAC 地址和 IP 地址,所属 VLAN 以及连接交 |

|

|

换机的端口号四者绑定。 |

|

|

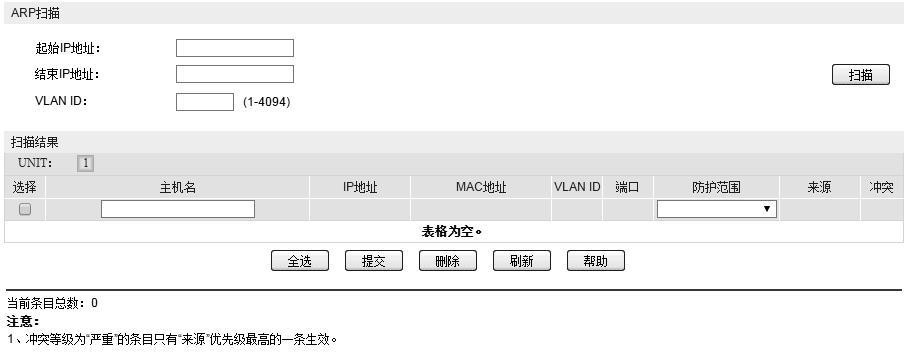

• ARP 防护:对局域网中的 ARP 攻击进行防护。 |

|

|

• DoS 防护:对常见的 DoS 攻击进行防护。 |

|

|

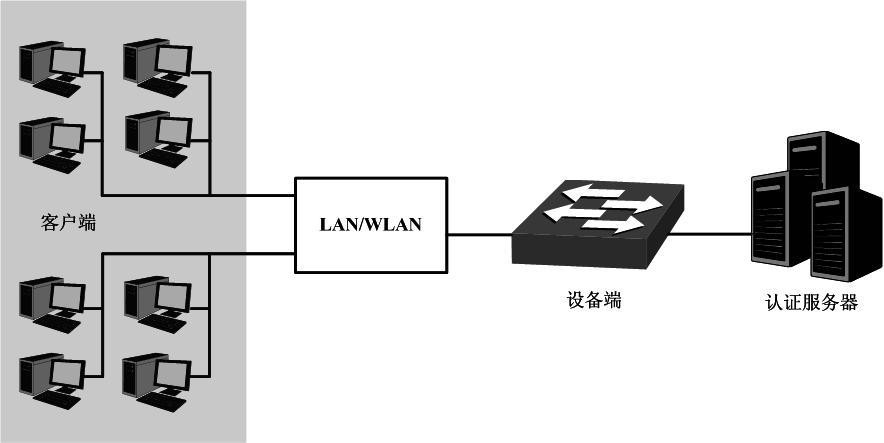

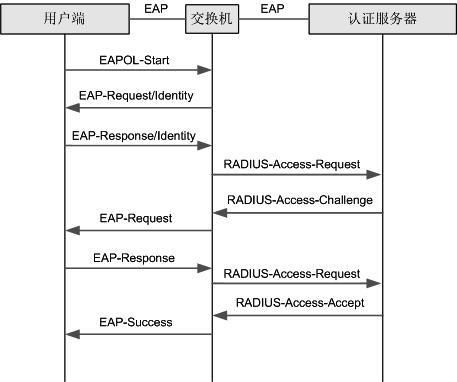

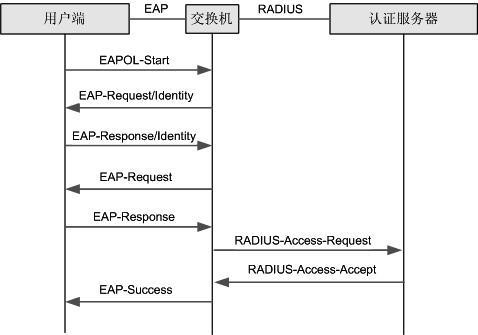

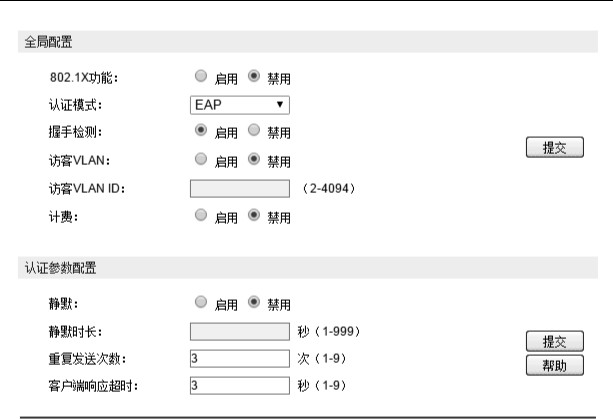

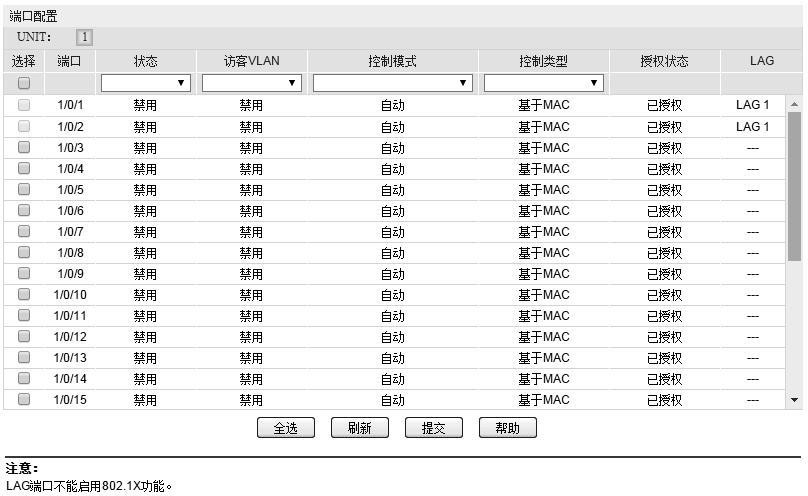

• 802.1X 认证:配置交换机对局域网接入用户进行接入认证。 |

|

|

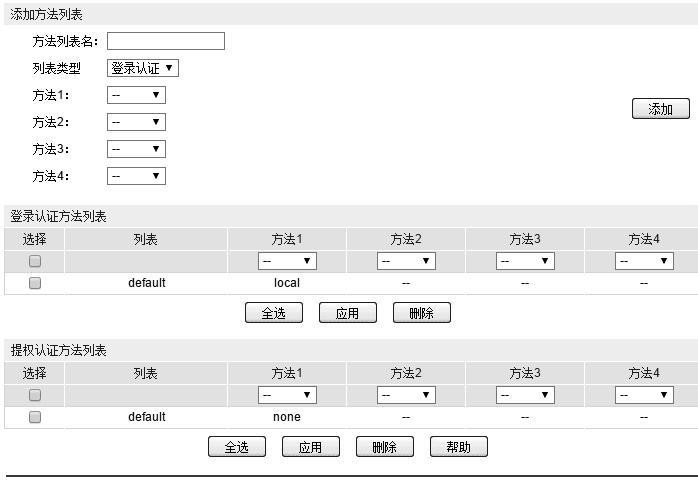

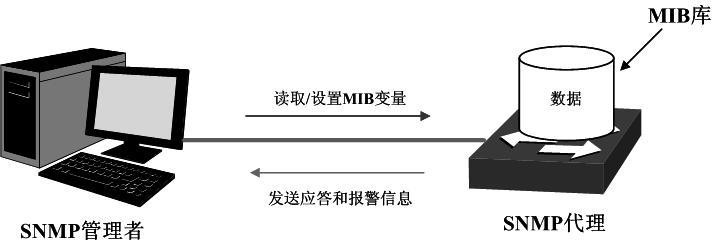

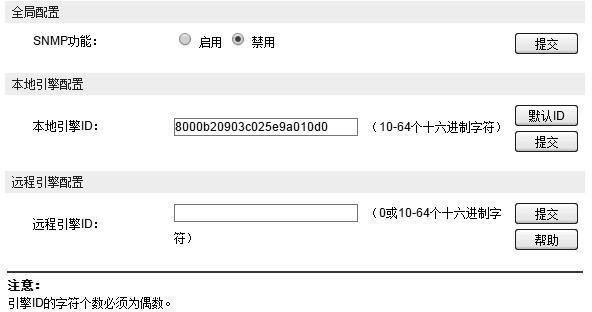

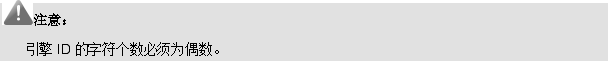

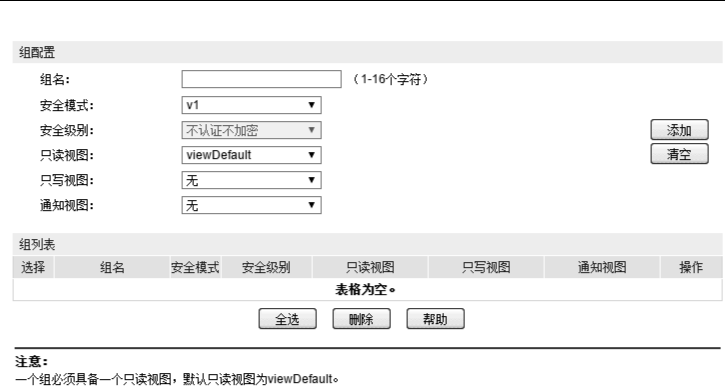

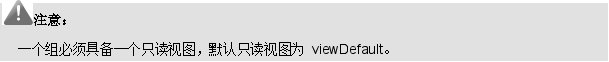

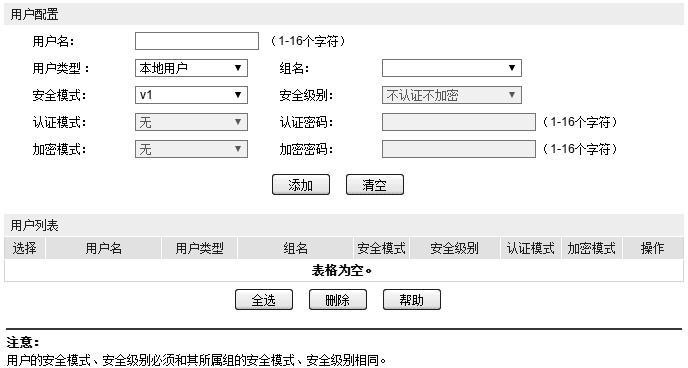

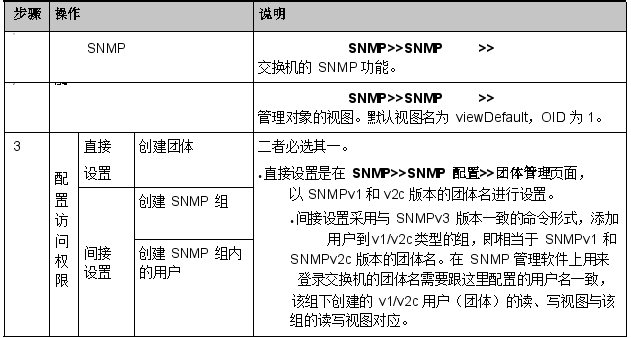

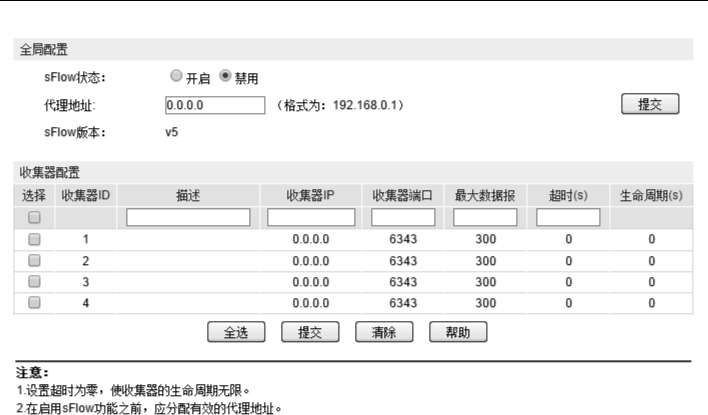

第 15 章 SNMP |

SNMP 提供了一个管理框架来监控和维护互联网设备。本模块主要用于配 |

|

置交换机的 SNMP 功能,主要介绍了: |

|

|

• SNMP 配置:配置 SNMP 的基本属性。 |

|

|

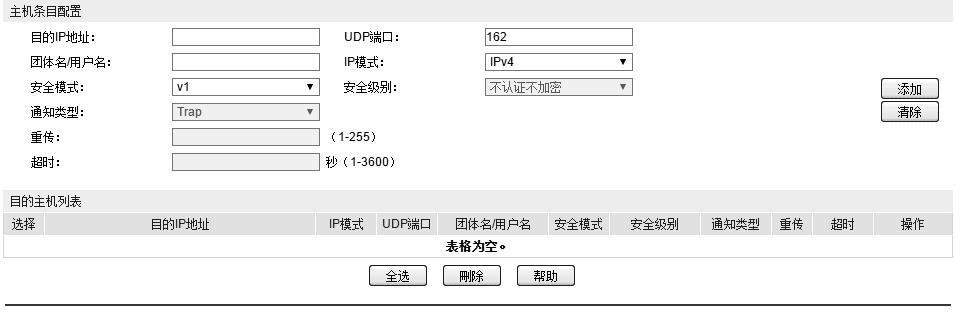

• 通知管理:配置 SNMP 通知管理,便于管理软件对交换机某些事件进行 |

|

|

及时监控和处理。 |

|

|

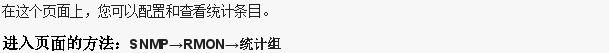

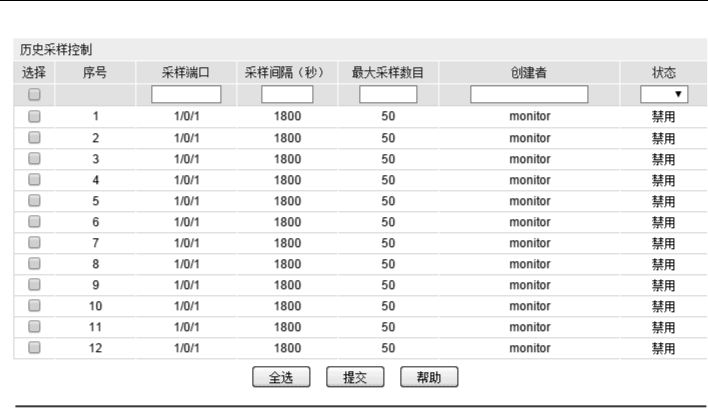

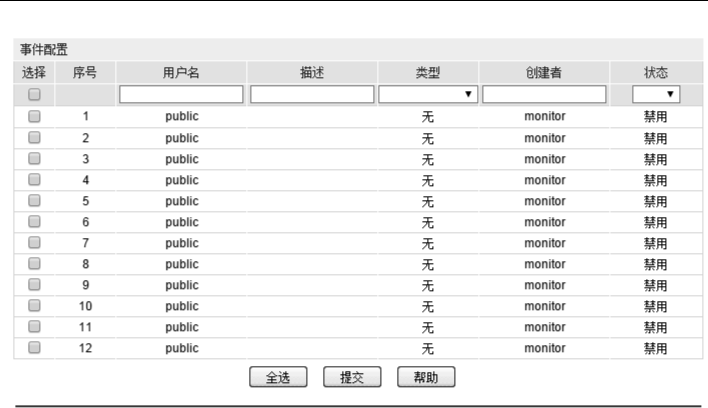

• RMON:配置 RMON 功能,便于网管更有效的监控网络。 |

|

章节 |

|

章节说明 |

|

|

||

|

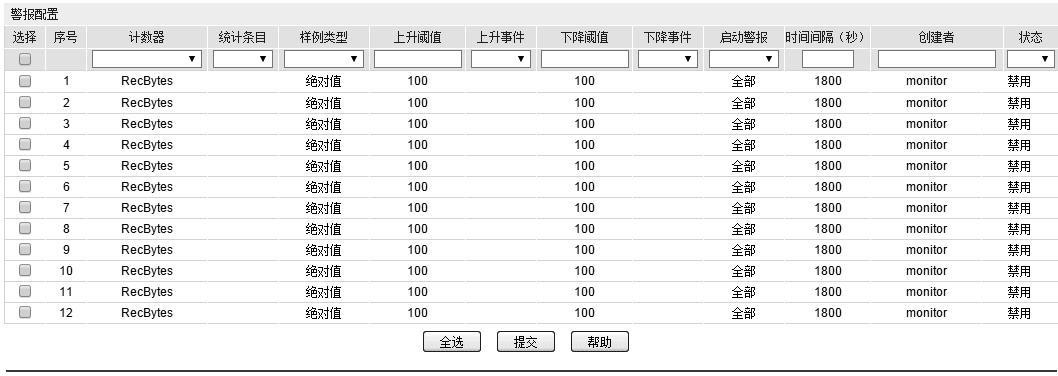

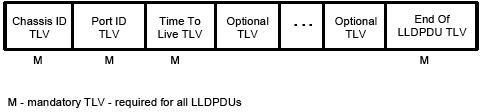

第 16 章LLDP |

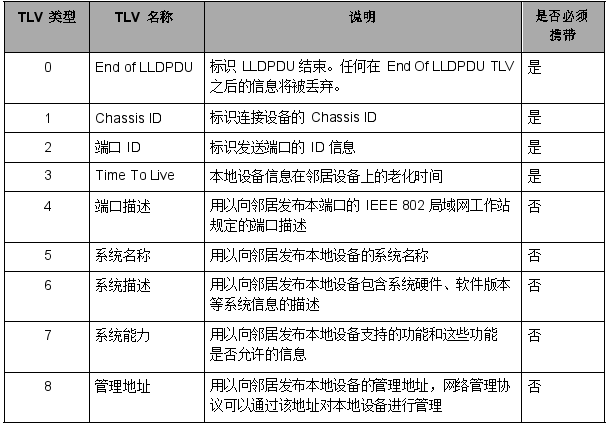

LLDP 功能主要用于不同的网络设备间相互学习对方的设备信息。SNMP |

|

|

应用可以利用 LLDP 获取的信息,进行网络故障排除。本模块主要用于配 |

||

|

置交换机的LLDP 功能,主要介绍了: |

||

|

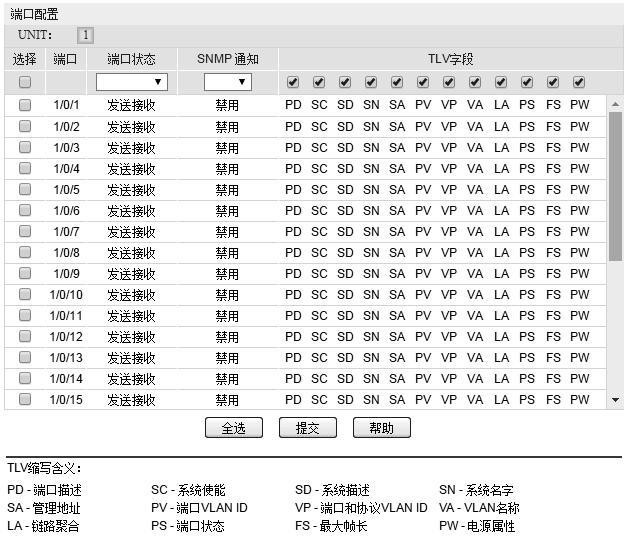

• 基本配置:配置交换机 LLDP 功能的全局属性和端口属性。 |

||

|

• 设备信息:查看本地信息和邻居设备信息。 |

||

|

• 设备统计:查看 LLDP 全局统计信息和端口报文统计信息。 |

||

|

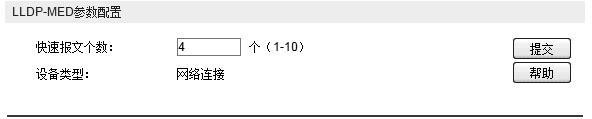

• LLDP-MED:配置 LLDP-MED 全局参数和端口参数,查看 LLDP-MED |

||

|

本地信息和邻居信息。 |

||

|

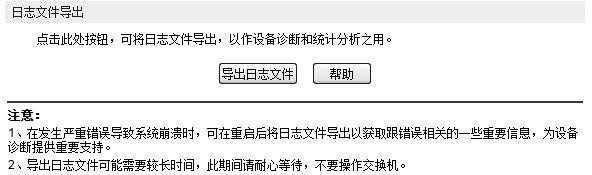

第 17 章 系统维护 |

系统维护模块将管理交换机的常用系统工具组合在一起,主要介绍了: |

|

|

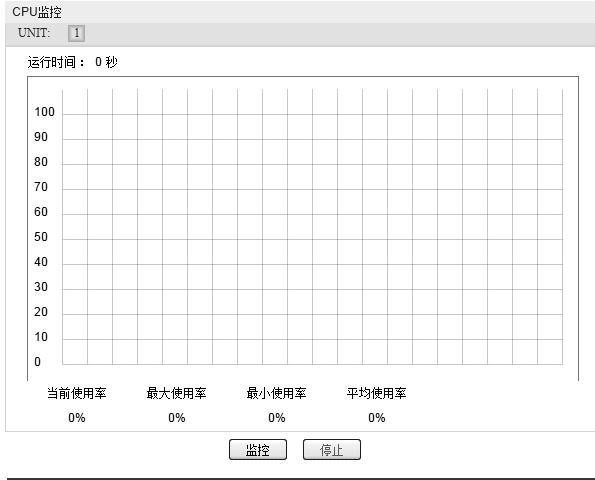

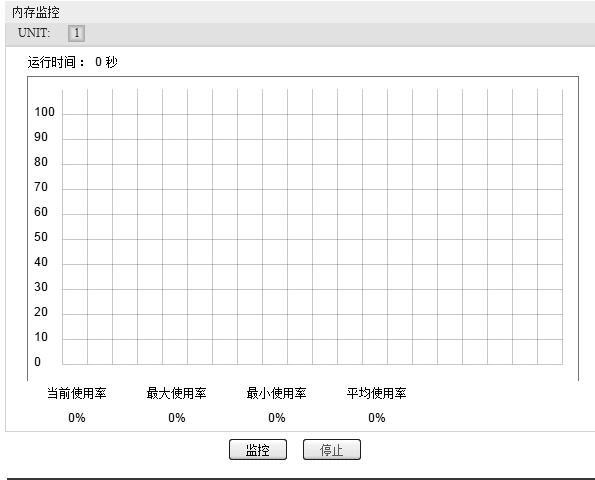

• 运行状态:对交换机内存和 CPU 进行监控。 |

||

|

• 系统日志:查看在交换机上配置的参数。 |

||

|

• 系统诊断:检测与交换机连接的线缆及对端设备的可用性。 |

||

|

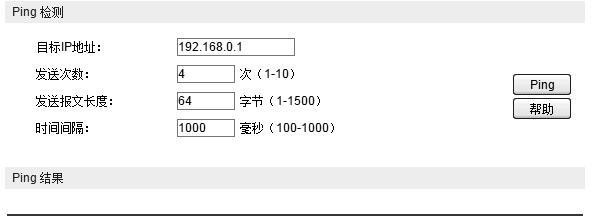

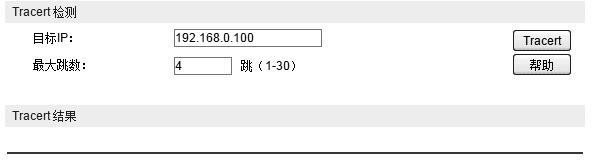

• 网络诊断:检测目标是否可达以及目标与交换机之间的路由跳数。 |

||

|

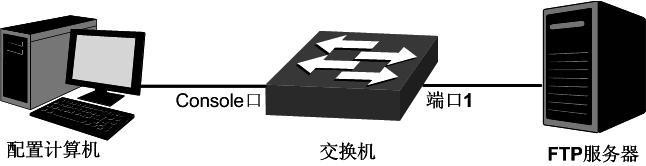

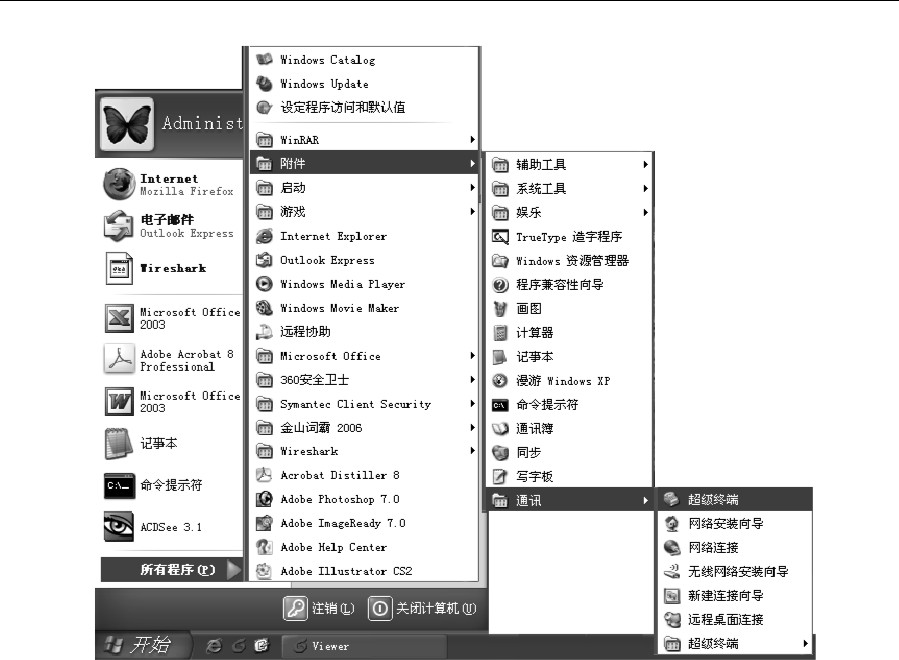

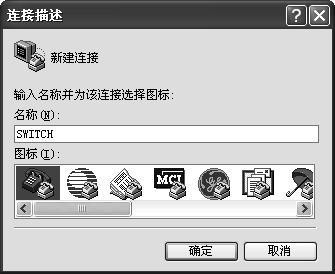

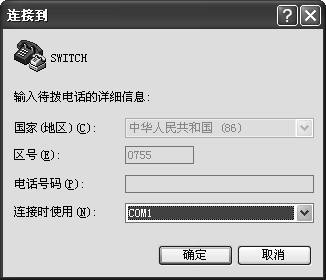

第 18 章 软件系统维护 |

主要介绍了:当交换机出现软件故障时,如何进入交换机的 boot 菜单重新 |

|

|

加载软件。 |

||

|

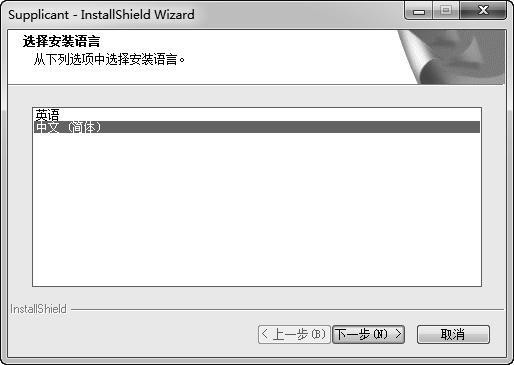

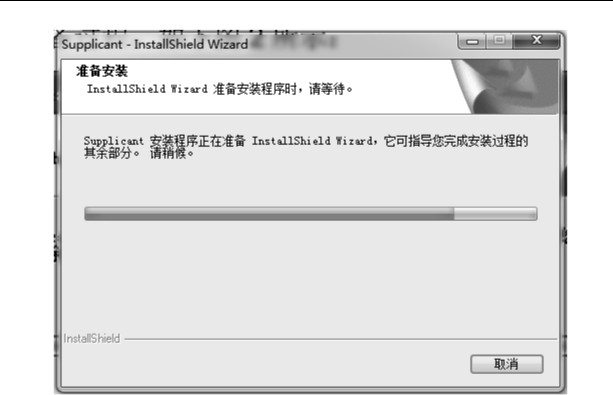

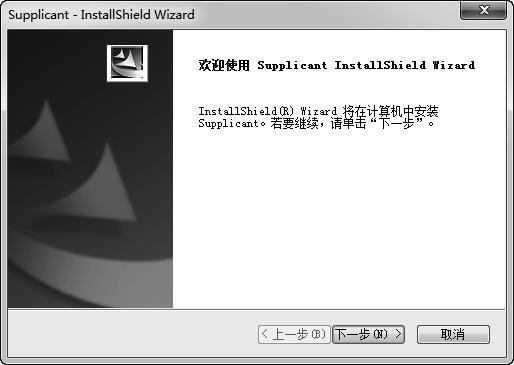

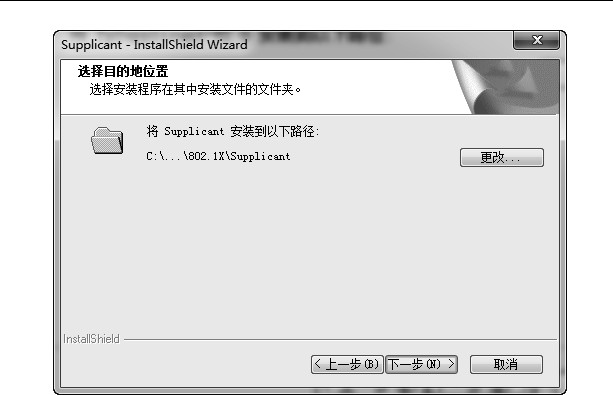

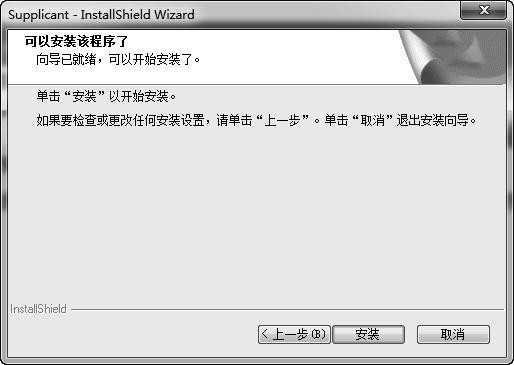

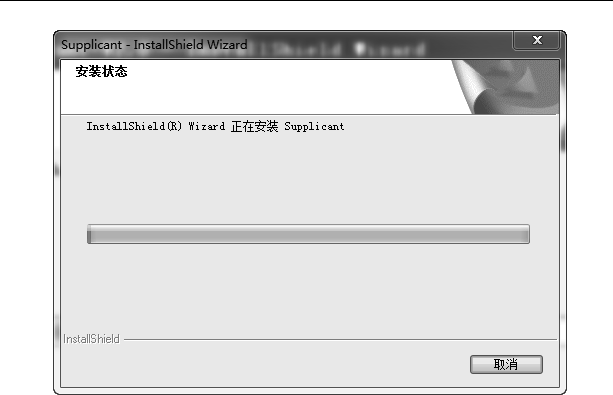

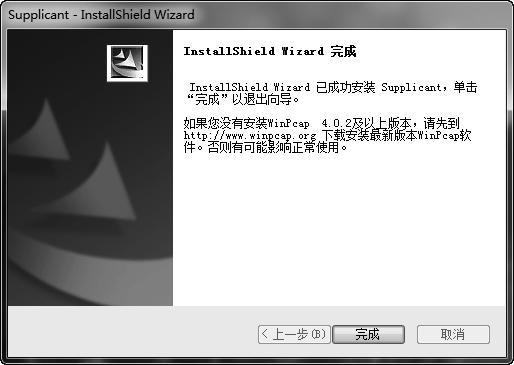

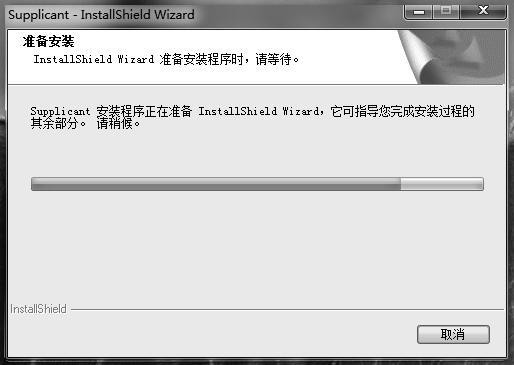

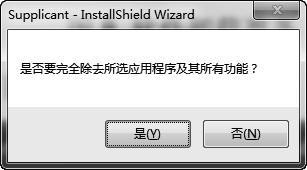

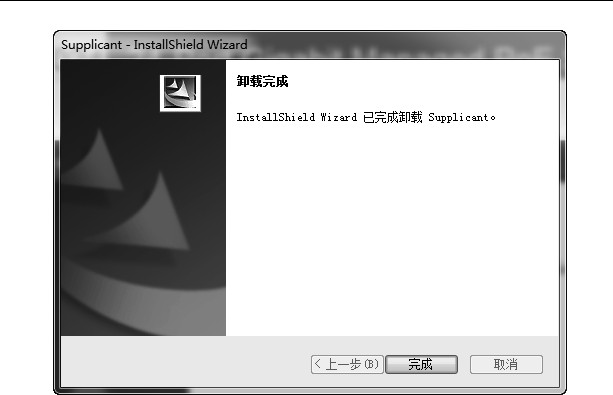

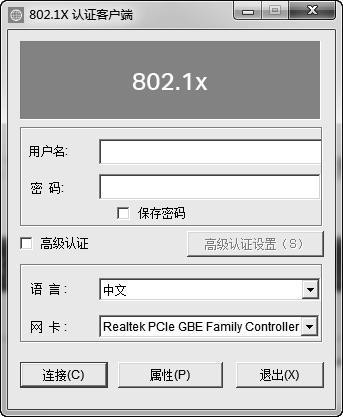

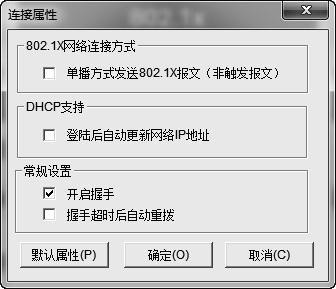

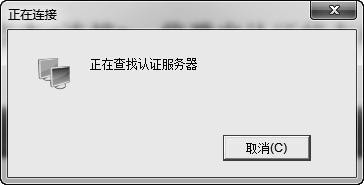

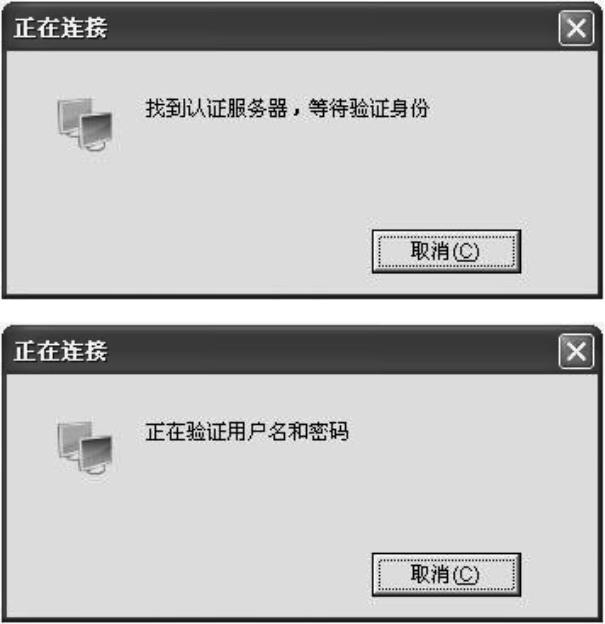

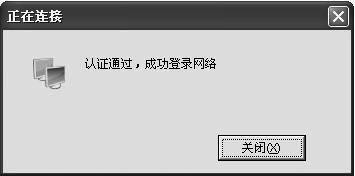

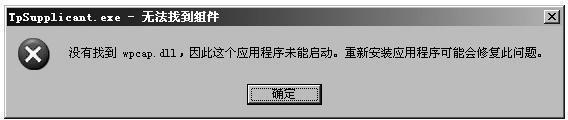

附录 A 802.1X 客户端 |

主要介绍了如何使用我司提供的 802.1X 客户端软件,并利用该软件进行认 |

|

|

|

证。 |

|

|

附录 B 技术参数规格 |

技术参数规格表。 |

|

回目录

SW-5024 交换机是为构建高安全、高性能网络需求而专门设计的新一代智能以太网交换机,具有完备的安全策略、完善的 QoS 策略、丰富的 VLAN 特性、易管理维护等特点。系统采用全新的软硬件平台,在安全接入策略、多业务支持、易管理和维护等方面为用户提供了全新的技术特性和解决方案,是理想的办公网、校园网的汇聚、接入层交换机以及中小企业、分支机构的核心交换机。

完备的网络接入安全策略一键快速绑定

支持 PORT/MAC/IP/VLAN ID 四元绑定,提供手动添加、自动扫描、DHCP 侦听三种绑定方式,支持跨 VLAN 扫描,根据不同网络环境,轻松实现快速绑定。

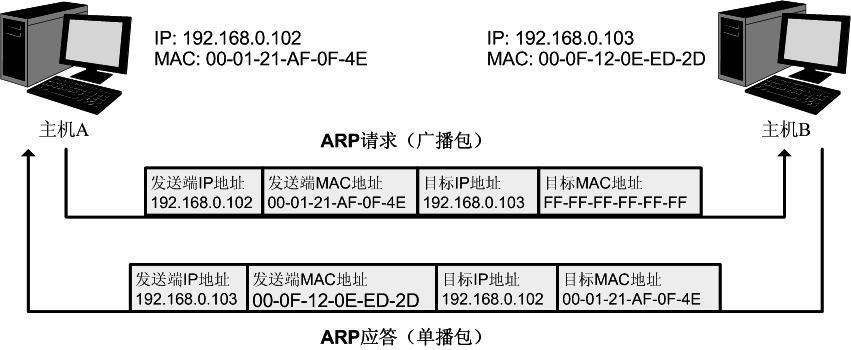

ARP 攻击防护

内置特有的 ARP 入侵检测功能,对不匹配四元绑定表的非法 ARP 欺骗报文直接丢弃,有效杜绝内

ARP 攻击;支持对非法 ARP 报文统计,帮助用户迅速定位 ARP 攻击源;同时还支持防合法

ARP 报文的泛滥攻击。

DoS 攻击防护

内置深层次攻击检测功能,通过解析 IP 数据包,查看数据包中的特定字段是否符合 DoS 攻击数据包的特征,并采取相应的防护措施,直接丢弃非法数据包或者对合法的数据包进行限速,并且还能主动探测追踪 DoS 攻击的源头。

防 MAC 地址攻击

支持端口安全特性,可以有效防御 MAC 地址攻击。可以实现基于 MAC 地址允许或限制流量,每个端口允许设定最大 MAC 地址数量,支持静态配置或交换机动态学习,全面保障网络安全。

多层次,多元化的访问控制策略访问控制(ACL)

强大硬件 ACL 能力,深度识别报文,支持 L2~L4 数据流分类,提供基于源 MAC 地址、目的 MAC

地址、源 IP 地址、目的 IP 地址、IP 协议类型、TCP/UDP 端口等定义 ACL。策略控制(Policy)

支持基于端口、VLAN 下发 ACL,对符合相应 ACL 规则的数据包实现流分类,可进行流镜像、流监控、QoS 重标记和端口重定向四种行为控制,轻松实现网络监控,数据流量控制,优先级重标记和数据转发控制。

时间段控制

新增基于时间段的 ACL 控制,提供节假日、绝对时间、周期以及时间片段设置功能,多种时间段的灵活组合可轻松实现对时间精确控制的访问需求。

802.1X 认证

支持基于端口和基于 MAC 的 802.1X 认证,在用户接入网络时完成必要的身份认证,保证接入用户的合法性,支持 Guest VLAN,轻松设置来宾用户接入访问权限。

丰富的 VLAN 特性

IEEE 802.1Q VLAN

IEEE 802.1Q VLAN 符合国际标准,完美融合了 Port VLAN,与主流设备完全兼容,加上人性化的操作方式,使组网更加便捷、准确、高效。

MAC VLAN

通过 MAC 地址划分 VLAN,使用户可以灵活更改接入位置而不必重新划分 VLAN,在极大提高组网的灵活性的同时,简化了网络拓扑结构和配置管理。

协议 VLAN

通过协议来划分 VLAN,对特殊应用可设置自定义协议,实现安全通信。 GVRP

基于 GARP 的工作机制,用来维护设备中的 VLAN 动态注册信息,使得局域网内的 VLAN 配置更快捷、方便。

完善多业务融合能力

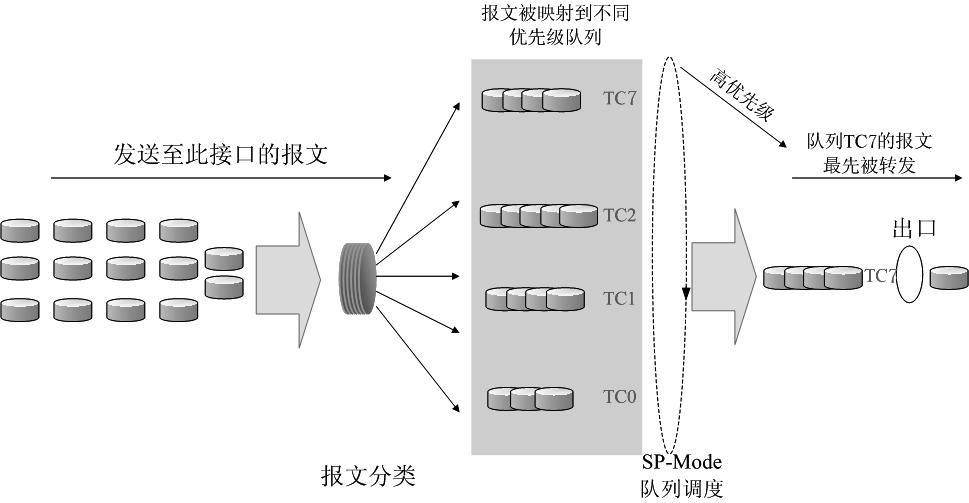

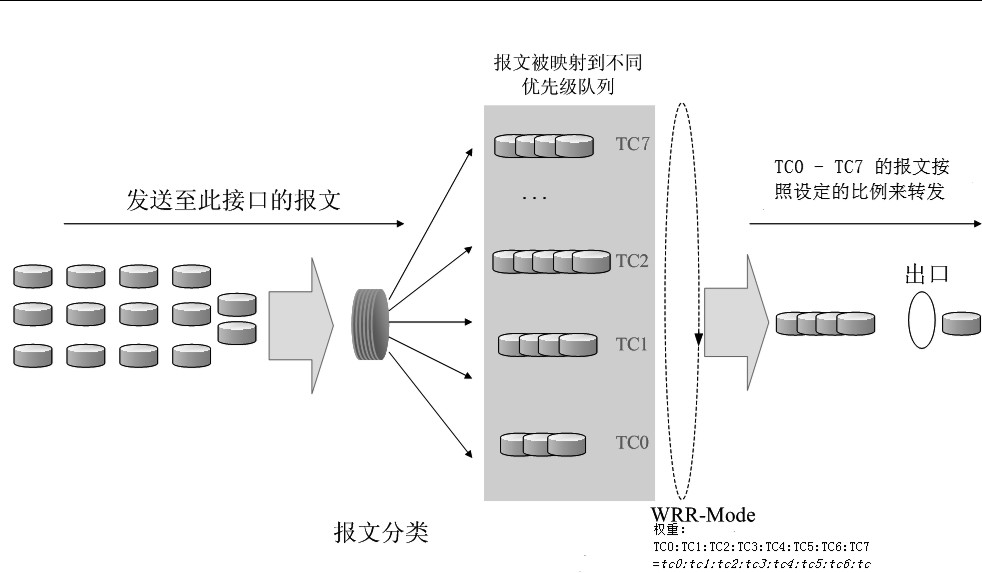

QoS

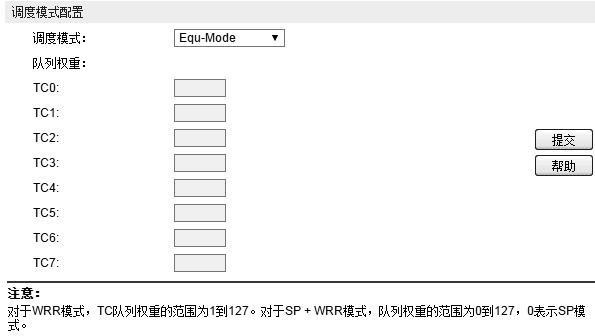

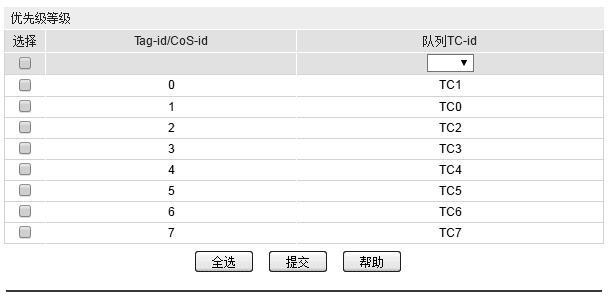

支持基于端口、IEEE802.1p 以及 DSCP 三种优先级模式,支持 Equ 、SP ( Strict Priority )、WRR

(Weighted Round Robin)、SP+WRR 四种队列调度算法,每个端口 8 个输出队列,可以将不同优先级的报文映射到不同输出队列,保障关键业务数据优先处理,满足不同业务对基础网络的需求。

流量控制

带宽控制支持端口双向限速,限速的控制粒度为 64Kbps;风暴抑制支持对广播包、组播包、UL 包限速,避免网络资源被恶意浪费,提高网络效率。

语音 VLAN

内置语音设备 OUI 地址识别功能,通过 Voice VLAN 技术,对语音流进行有针对性的 QoS 配置,能够很好的解决语音设备数据流优先级的调整问题,保证通话质量。

组播管理

支持 IGMP V1/V2/V3,通过 IGMP Snooping 技术,能很好的支持组播应用,如 IPTV、视频会议等

等;支持组播 VLAN,有效避免带宽浪费,减轻上游设备的组播负担;静态组播地址表减少学习时间,提高组播转发效率;未知组播报文丢弃功能,节省带宽,提高系统处理效率。

高可靠性设计生成树

支持传统的 STP/RSTP/MSTP 二层链路保护技术,极大提高链路的容错、冗余备份能力,保证网络的稳定运行。支持 TC(Topology Change)报文保护,避免当设备受到恶意的 TC 报文攻击时,频繁的删除操作给设备带来很大负担。同时还支持环路保护、根桥保护、BPDU 保护、BPDU过滤等功能。

链路汇聚

提供手工汇聚、动态LACP 两种汇聚模式,能有效增加链路带宽,提高链路的可靠性,同时可以实现负载均衡、链路备份。

灵活、安全的网络管理系统管理

支持 CLI 命令行(Console,Telnet,SSHV1/V2 ),Web 网管(HTTP、SSL V2/V3/TLSV1), SNMP(V1/V2c/V3)等多种管理方式。

安全管理

通过身份过滤检测技术,能够很好的解决设备安全管理难题,支持两级用户管理,提供管理人员数限制功能,增强配置安全性。

网络监控

支持端口双向数据监控,结合网络分析软件可以实时监控网络运行状态,RMON 功能可以实现统计和告警功能,用于网络中管理设备对被管理设备的远程监控和管理。

系统维护

支持 CPU、内存实时监控,支持 VCT 电缆检查以及端口环回测试,方便定位网络故障点,同时支持 Ping、Tracert 命令操作,轻松分析出现故障的网络节点。

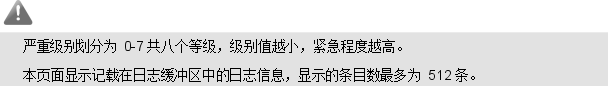

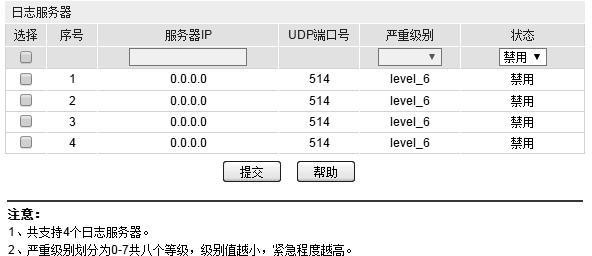

系统日志

提供免费的日志服务器软件,为用户提供对设备系统日志的数据库统计分析功能,有效监控设备运行和网络状况。

集群管理

支持 NDP(邻居发现)、NTDP(邻居拓扑发现)和 Web 集群管理(仅支持被管理),轻松打造

“零费用、免软件”的统一管理方式,支持信息产业部相关标准,兼容其它主流厂商的集群管理。

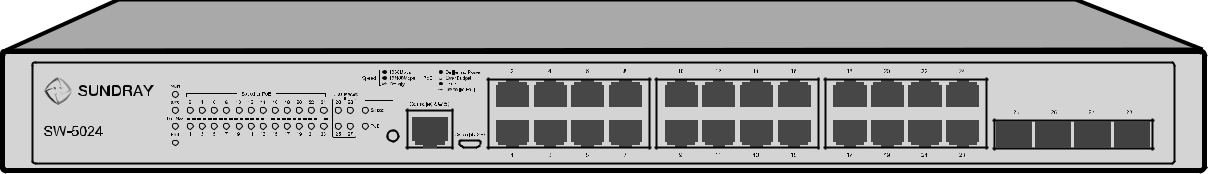

2.3.1前面板

交换机的前面板由 24 个 10/100/1000Mbps RJ45 端口、4 个 SFP 口、2 个 Console 口和指示灯组成。如下图所示。

2-1 前面板

24 个 1000Mbps 自适应 RJ45 端口

SW-5024 有 24 个 10/100/1000Mbps RJ45 端口,分别对应一个 10/100/1000Mbps 指示灯。

4 个 SFP 端口

SFP 模块卡扩展槽位于千兆 RJ45 端口的右边,标识为 25-28 口。

2 个 Console 端口

交换机控制端口,用于连接计算机或其他终端的串口以监控和配置交换机。其中,当您使用 Windows 电脑通过 USB 线来管理交换机时,USB 驱动需要手动安装。在配件 CD 中有 USB Console Driver.exe 的驱动文件。

指示灯

交换机有 PWR、SYS、PoE Max、FAN、Speed or PoE(1-24 口)、1000Base-X(25-28 口)指示灯,可以通过指示灯监控交换机的工作状态。

SW-5024 有一个指示灯模式转换开关,可以改变指示灯的指示状态。当 Speed 指示灯点亮时,端口指示灯指示的是数据传输速率。当 PoE 指示灯点亮时,端口指示灯指示的是端口的供电状态。缺省情况下 Speed 指示灯亮。按下指示灯模式转换开关,可以切换指示灯的指示状态。

当 Speed 指示灯点亮时,端口指示灯指示的是数据传输速率,如下表所示。

|

指示灯 |

工作状态 |

工作说明 |

|

|

PWR |

常亮 |

系统供电正常 |

|

|

熄灭 |

系统未通电或供电异常 |

||

|

闪烁 |

系统供电异常 |

||

|

SYS |

闪烁 |

系统正常工作 |

|

|

常亮/熄灭 |

系统异常 |

||

|

FAN |

绿色 |

所有风扇正常运作 |

|

|

黄色 |

不是所有风扇都正常运作 |

||

|

熄灭 |

交换机异常 |

||

|

|

绿色 |

常亮 |

一个 1000Mbps 的设备被连接到对应的端口,但处于闲置状态 |

|

|

闪烁 |

一个 1000Mbps 的设备被连接到对应的端口,并且有数据正在被传递或接收 |

|

|

Speed or PoE |

黄色 |

常亮 |

一个 10/100Mbps 的设备被连接到对应的端口,但处于闲置状态 |

|

(端口 1-24) |

|||

|

|

闪烁 |

一个 10/100Mbps 的设备被连接到对应的端口,并且有数据正在被传递或接收 |

|

|

|

熄灭 |

没有连接设备 |

|

|

1000Base-X |

常亮 |

对应端口连接了设备 |

|

|

指示灯 |

工作状态 |

工作说明 |

|

(端口 25-28) |

闪烁 |

对应的 SFP 口正在传输或接收数据 |

|

熄灭 |

对应的 SFP 口没有连接设备 |

当 PoE 指示灯点亮时,端口指示灯指示的是端口的供电状态,如下表所示。

|

指示灯 |

工作状态 |

工作说明 |

|

|

PWR |

常亮 |

系统供电正常 |

|

|

熄灭 |

系统未通电或供电异常 |

||

|

闪烁 |

系统供电异常 |

||

|

SYS |

闪烁 |

系统正常工作 |

|

|

常亮/熄灭 |

系统异常 |

||

|

PoE Max |

常亮 |

剩余功率小于等于 7W |

|

|

闪烁 |

剩余功率持续小于 7W 超过两分钟 |

||

|

熄灭 |

剩余功率大于等于 7W |

||

|

FAN |

绿色 |

所有风扇正常运作 |

|

|

黄色 |

不是所有风扇都正常运作 |

||

|

熄灭 |

交换机异常 |

||

|

|

绿色 |

常亮 |

端口正在供电 |

|

|

闪烁 |

供电功率超过相应端口的功率上限 |

|

|

Speed or PoE |

黄色 |

常亮 |

过载或短路状态 |

|

(端口 1-24) |

|||

|

|

闪烁 |

上电自检失败 |

|

|

|

熄灭 |

未进行 PoE 供电 |

|

|

1000Base-X |

常亮 |

对应端口连接了设备 |

|

|

指示灯 |

工作状态 |

工作说明 |

|

(端口 25-28) |

闪烁 |

对应的 SFP 口正在传输或接收数据 |

|

熄灭 |

对应的 SFP 口没有连接设备 |

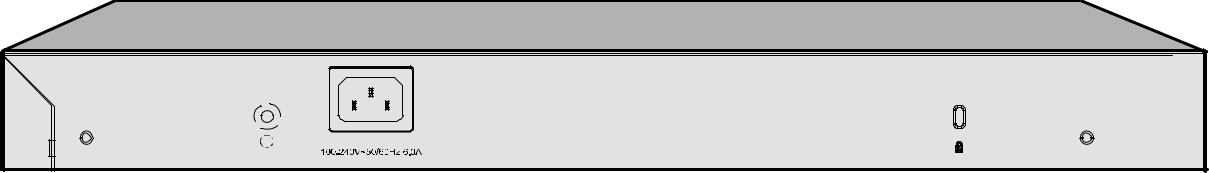

2.3.2后面板

交换机后面板由电源接口、防盗锁孔和防雷接地柱组成,如下图所示:

电源接口

图 2-2 后面板

位于后面板左侧。SW-5024 接入电源需为 100-240V~ 50/60Hz 6.0A 的交流电源。防雷接地柱

位于电源接口左侧,请使用导线接地,以防雷击。防盗锁孔

将锁(未提供)插入锁孔内防止交换机被盗。

回目录

第一次登录时,请确认以下几点:

交换机已正常加电启动,任一端口已与管理主机相连。

管理主机已正确安装有线网卡及该网卡的驱动程序、并已正确安装 IE 6.0 或以上版本的浏览器。

管理主机 IP 地址已设为与交换机端口同一网段,即 192.168.0.X(X 为 2 至 254 之间的任意整数),子网掩码为 255.255.255.0。

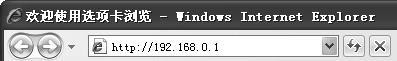

为保证更好地体验 Web 页面显示效果,请将显示器的分辨率调整到 1024×768 或以上像素。打开浏览器,在地址栏输入 http://192.168.0.1 登录交换机的 Web 页面。

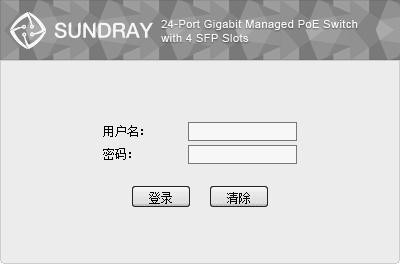

交换机登录页面如图 3-1 所示。

图 3-1 登录页面

在此页面输入交换机管理帐号的用户名和密码,出厂默认值均为 admin。成功登录后可以看到当前端口连接状态和交换机的系统信息,如图 3-2 所示。

3-3 典型 Web 页面

左侧为一级、二级菜单栏,右侧上方长条区域为菜单下的标签页,当一个菜单包含多个标签页时,可以点击标签页的标题在同级菜单下切换标签页。右侧标签页下方区域可分为三部分,条目配置区、列表管理区以及提示和注意区。

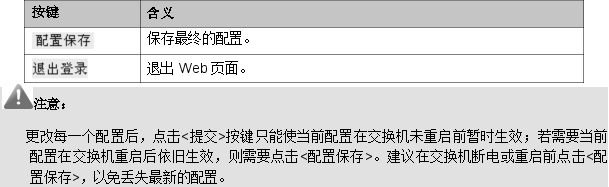

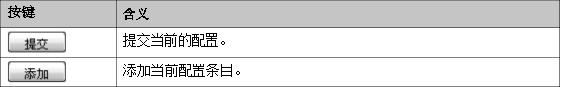

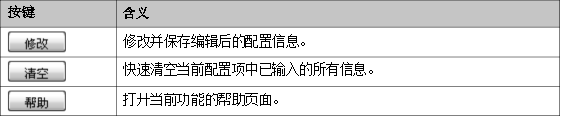

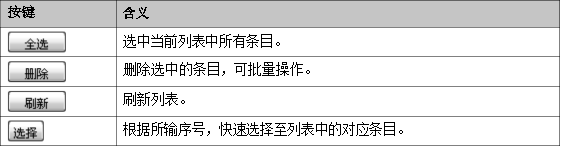

3.2.2页面常见按键及操作

主菜单区按键

条目配置区常见按键

列表管理区常见按键

回目录

系统管理模块主要用于配置交换机的系统属性,包括系统配置、用户管理、系统工具、安全管理以

SDM 模板。

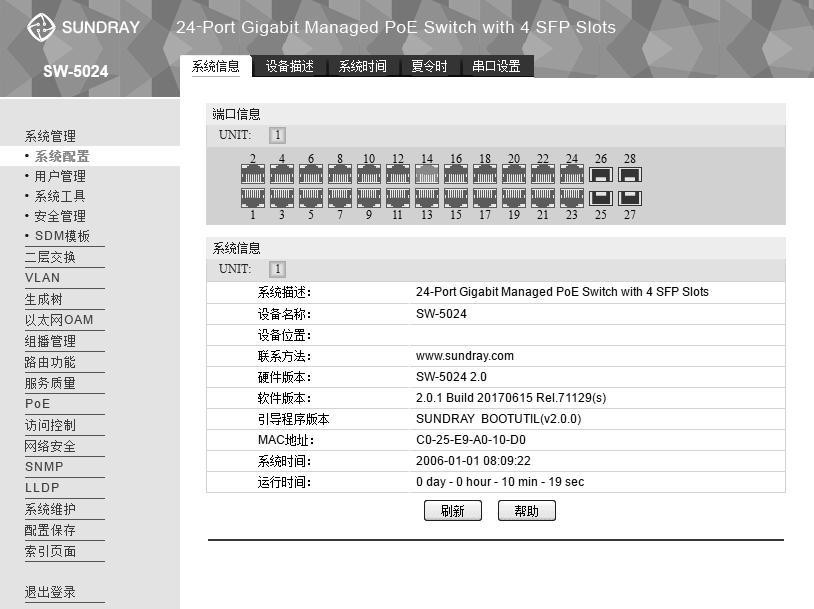

系统配置用于配置交换机的基本属性,本功能包括系统信息、设备描述、系统时间、夏令时管理和串口设置五个配置页面。

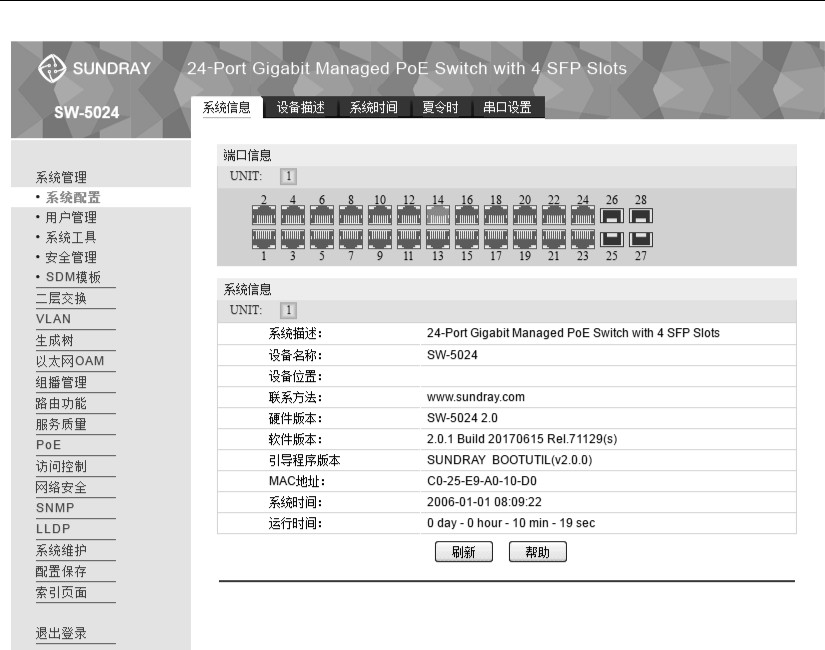

4.1.1系统信息

本页面用来查看本交换机的端口连接状态和系统信息。

端口状态指示了本交换机的 24 个 10/100/1000Mbps RJ45 端口以及 4 个 SFP 扩展模块槽的工作状态,其中标识为 1-24 的端口是 10/100/1000Mbps RJ45 端口,标识为 25~28 的端口是光纤模块端口。

进入页面的方法:系统管理>>系统配置>>系统信息

图 4-1 系统信息

条目介绍:

端口状态

![]() 1000M 端口未接入设备。

1000M 端口未接入设备。

![]() 1000M 端口工作速率为 1000Mbps。

1000M 端口工作速率为 1000Mbps。

![]() 1000M 端口工作速率为 100Mbps /10Mbps。

1000M 端口工作速率为 100Mbps /10Mbps。 ![]() SFP 端口未接入设备。

SFP 端口未接入设备。

![]() SFP 端口工作速率为 1000Mbps。

SFP 端口工作速率为 1000Mbps。 ![]() SFP 端口工作速率为 100Mbps。

SFP 端口工作速率为 100Mbps。

当鼠标移到某端口上时,会显示该端口的详细信息,如下图所示。

图 4-2 端口信息

条目介绍:

端口信息

端口: 显示交换机的端口号。

类型: 显示端口的端口类型。

速率: 显示端口的最大传输速率。

状态: 现在端口的状态。

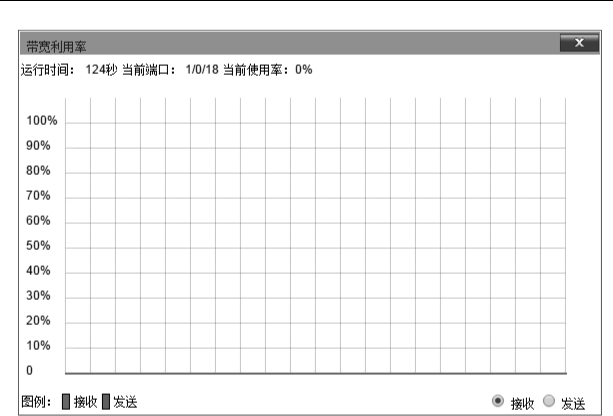

点击某端口,会显示此端口的带宽利用率,即实际传输速率与其最大传输速率的百分比,图中每隔秒反馈一次监控值。查看各个端口的带宽利用率,可以了解各端口的流量概况,便于监控网络流

量和分析网络异常。如下图所示。

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

图 4-3 带宽利用率

条目介绍:

带宽利用率

接收 点击后,显示此端口接收数据的带宽利用率。

发送 点击后,显示此端口发送数据的带宽利用率。

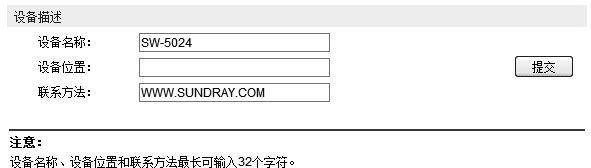

4.1.2设备描述

本页面用来配置交换机的描述信息,包括设备名称、设备位置、联系方法。进入页面的方法:系统管理>>系统配置>>设备描述

图 4-4 设备描述

条目介绍:

设备描述

设备名称:填写交换机的名称。

设备位置: 填写交换机的位置信息。

联系方法: 填写联系方法。

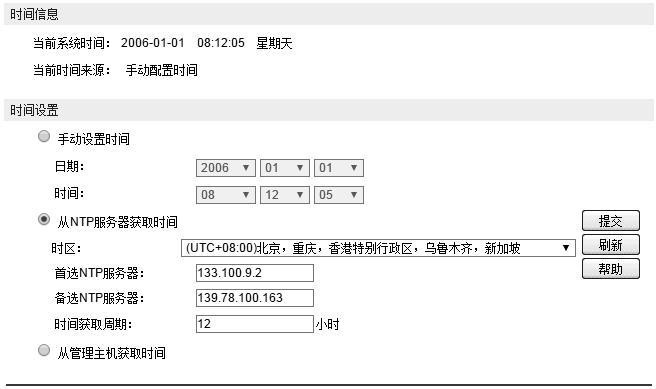

4.1.3系统时间

本页面用来配置交换机的系统时间。系统时间是交换机工作时使用的时间,其它功能(如访问控制)中的时间信息以此处为准。可以选择手动设置时间或者连接到一个 NTP(网络时间协议)服务器获

UTC 时间,也可以获取当前管理 PC 的时间作为交换机的系统时间。进入页面的方法:系统管理>>系统配置>>系统时间

图 4-5 系统时间

条目介绍:

• 时间信息

当前系统时间: 显示交换机当前的日期、时间。当前时间来源: 显示交换机当前的时间来源。

• 时间配置

手动配置时间: 勾选后,手动配置日期、时间。

NTP 服务器获取时勾选后,配置时区和 NTP 服务器的 IP 地址,交换机将自动获取 UTC

间: 时间。此时交换机必须连接至 NTP 服务器。时区:选择所在的时区。

首选/备选 NTP 服务器:填写 NTP 服务器的 IP 地址。时间获取周期:设定从 NTP 服务器获取时间的周期。

从管理主机获取时间: 勾选后,将管理主机的时间配置为交换机的系统时间。

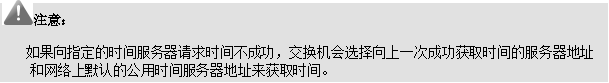

4.1.4夏令时配置

本页面用于配置交换机的夏令时功能。

进入页面的方法:系统管理>>系统配置>>夏令时

图 4-6 夏令时配置

条目介绍:

夏令时配置

夏令时状态: 选择启用或禁用夏令时功能。

预定义模式: 选择一个预定义的夏令时配置。

美国:三月的第二个星期天 02:00 ~ 十一月的第一个星期天

02:00。

澳大利亚: 十月的第一个星期天 02:00 ~ 四月的第一个星期天

03:00。

欧洲: 三月的最后一个星期天 01:00 ~ 十月的最后一个星期天

01:00。

新西兰: 九月的最后一个星期天 02:00 ~ 四月第一个星期天

03:00。

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

|

配置夏令时功能。在这一模式下做的配置可以循环使用。 |

|

|

• 偏移: 指定当夏令时来临时,需要调整的时间额度。单位为分钟。 |

|

|

• 开始/结束时间: 分别选择夏令时开始和结束的时间。其中“周”表 |

|

|

示一个月中的第几周;“日”表示星期几;“月”表示月份。 |

|

日期模式: |

配置夏令时功能。在这一模式下做的配置只能在生效一次(开始时 |

|

|

间的年份为当前年份)。 |

|

|

• 偏移: 指定当夏令时来临时,需要调整的时间额度。单位为分钟。 |

|

|

• 开始/结束时间: 分别选择夏令时开始和结束的时间。 |

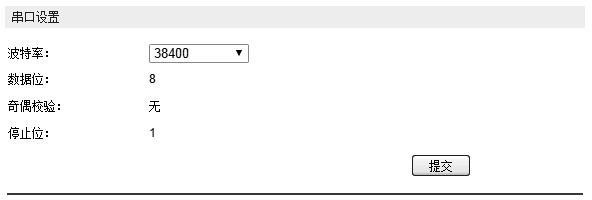

4.1.5串口设置

在这个页面上,您可以配置串口的波特率。

选择系统→系统信息→串口设置,配置下面的页面。

图 4-7 串口设置

以下的条目会显示在这个屏幕上:串口设置

波特率: 配置串口的波特率。它在默认情况下是 38400 bps。

数据位: 显示默认的数据位。

奇偶校验位: 显示奇偶校验位。

停止位: 显示停止位。

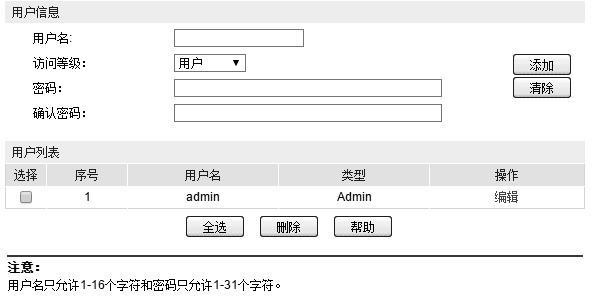

用户管理用来限制登录交换机 Web 页面的用户的访问权限和身份,以保护交换机的有效配置。本功能包括用户列表和用户配置两个配置页面。

4.2.1用户列表

可以在本页查看到当前交换机存在的全部用户。进入页面的方法:系统管理>>用户管理>>用户列表

4.2.2用户配置

图 4-8 用户列表

本页用来配置登录交换机 Web 页面的用户的身份类型。本交换机提供四种类型的用户:管理员,操作员,高级用户和普通用户。管理员,可以编辑、修改和查看交换机各个功能的配置;操作员,操作员可以编辑,修改和查看大部分不同功能的设置;高级用户: 高级用户可以编辑,修改和查看不同功能的设置;普通用户:仅可以查看交换机各个功能的配置情况。本说明书内如无特殊说明,均以“管理员”身份登录时的 Web 页面为准。

进入页面的方法:系统管理>>用户管理>>用户配置

图 4-9 用户配置

条目介绍:

用户信息

用户名: 填写登录 Web 页面的用户名。

访问等级: 选择该用户名的访问等级。

密码: 填写该用户名的登录密码。

确认密码: 再次输入该用户名的登录密码,两次输入的密码需保持一致。

• 用户列表

选择: 勾选条目进行删除,可多选。但是不可以对当前登录用户自身进行删除。

序号、用户名、类型、 显示当前用户的序号、用户名、用户类型和用户状态。状态:

操作: 点击对应条目的<编辑>按键,可以修改该条目的用户信息。修改完毕后点击<修改>按键,修改内容生效。但是不允许修改当前登录用户自身的用户类型和状态。

系统工具功能集中对交换机的配置文件进行管理。

4.3.1Boot 配置

在这个页面上,您可以配置交换机的 boot 文件。当交换机启动时,将从当前镜像启动。如果失败 了,交换机将尝试从备份镜像启动。如果这也失败了,你将进入 bootutil 菜单。

进入页面的方法:系统管理→系统工具→启动参数

图 4-10 Boot 配置

以下的条目会显示在这个屏幕上:启动参数

选择: 选择单元(s)。

成员: 显示成员。

当前镜像: 显示当前的启动镜像。

下次启动镜像: 选择下一个启动镜像。

备份镜像: 选择备份的 boot 镜像。

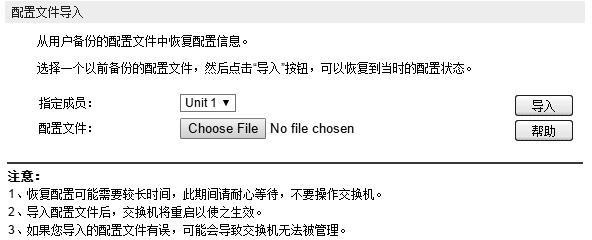

4.3.2配置导入

进入页面的方法:系统管理>>系统工具>>配置导入.

4-11 配置导入

条目介绍:

配置文件导入

配置文件导入:从用户备份的配置文件中恢复配置。

4.3.3配置导出

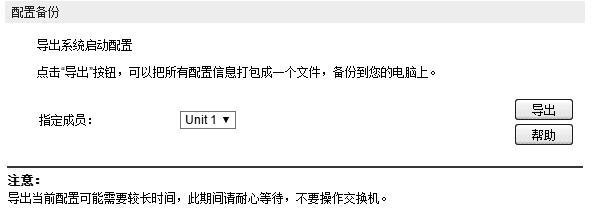

在这个页面上,您可以下载当前的配置,并将它作为文件保存到您的计算机中,以备将来的配置恢复。

进入页面的方法:系统→系统工具→配置导出

4-12 配置备份

以下的条目会显示在这个屏幕上:配置备份

指定成员: 选择一个交换机来导出配置文件。

单击导出按钮将当前启动配置文件保存到您的计算机中。建议您在升级之前采取这一措施。

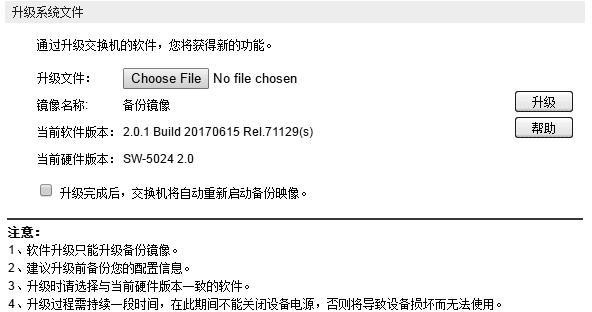

4.3.4软件升级

本交换机可以通过 Web 方式升级系统文件,系统升级后将获得更完善的功能。进入页面的方法:系统管理>>系统工具>>软件升级

4-12 软件升级

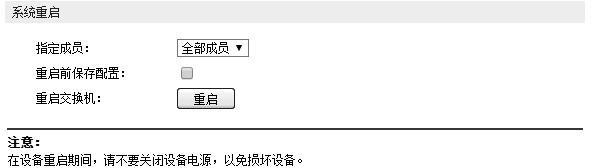

4.3.5系统重启

在此处可以重新启动交换机,交换机重启后自动返回到登录页面。重启前请先保存当前配置,否则重启后,未保存的配置信息将丢失。

进入页面的方法:系统管理>>系统工具>>系统重启

4-14 系统重启

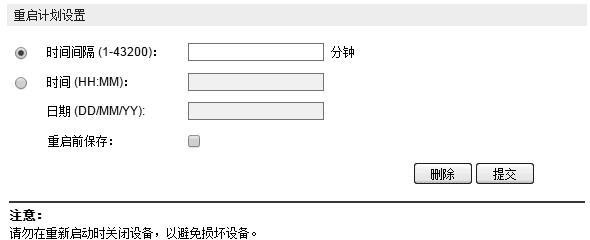

4.3.6计划重启

在这个页面上,您可以为交换机设置一个重新启动计划。用户可以用两种模式来配置重新启动的时间表。第一个是在特定的时间间隔内重新启动交换机。第二种是在特定的时间和日期重新启动交换机。

用户可以选择是否在重新启动之前保存配置。如果没有选择重新启动之前保存,那么重新启动的时间表将在下一次重新启动之后被删除。

进入页面的方法:系统→系统工具→计划重启

图 4-15 重启计划设置

以下的条目会显示在这个屏幕上:重新启动计划设置

时间间隔:指定一段时间。交换机将在这段时间后重新启动。它的范围从 1 到

43200 分钟。如果用户选择了在重新启动之前保存,这个重新启动计划设置的配置仍会保留。

时间: 用 HH:MM 的格式指定交换机重启的时间。

日期: 日期应该在 30 天内。如果没有指定日期和时间设置比上面的时间晚,则交换机会晚启动;否则交换机将第二天重新启动。

重启前保存: 选择在重新启动之前保存交换机的配置。

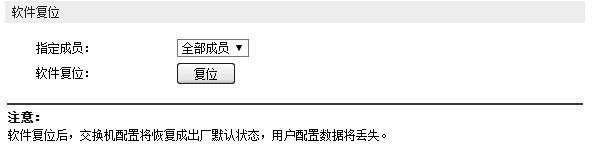

4.3.7软件复位

通过软件复位,可以将交换机恢复为出厂设置状态,所有配置数据将被清除。进入页面的方法:系统管理>>系统工具>>软件复位

4-16 软件复位

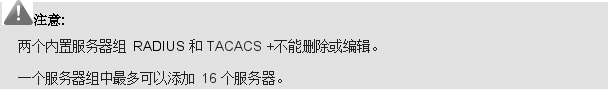

安全管理功能是针对不同的远程登录方式,采取相应的安全措施,以增强用户管理交换机的安全性。

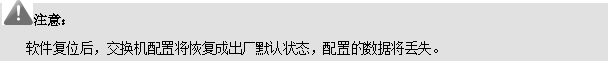

4.4.1安全配置

本页用来限制登录交换机 Web 页面的用户的身份及人数,从而增强了交换机配置管理的安全性。其中,管理员及受限用户的定义请参考 4.2 用户管理。

进入页面的方法:系统管理>>安全管理>>安全配置

图 4-17 身份限制

条目介绍:

• 身份限制

限制类型: 选择限制用户身份的类型。

• 基于 IP:用来限制访问交换机 Web 页面的用户的 IP 网段。

• 基于 MAC:用来限制访问交换机 Web 页面的用户的主机 MAC

地址。

• 基于端口:用来限制访问交换机 Web 页面的交换机端口号。

接入端口: 选择不同的接入端口,如 SNMP, Telnet, SSH 等。

IP 地址、掩码: 选择“基于 IP”时才能进行配置。只允许指定 IP 网段的用户才可以通

过 Web 页面访问交换机。

MAC 地址: 选择“基于 MAC”时才能进行配置。只允许指定 MAC 地址的用户才

可以通过 Web 页面访问交换机。

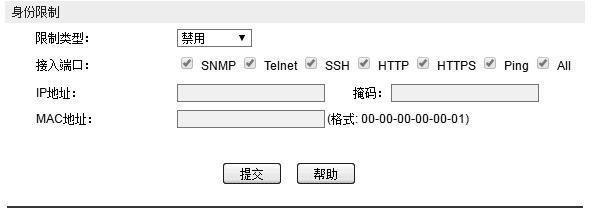

4.4.2HTTP 配置

HTTP(超级文本传输协议)的帮助下,您可以通过标准的浏览器来管理交换机。HTTP 的标准开发是由 Internet 工程任务小组和万维网联盟协调的。

在这个页面下,您可以配置 HTTP 功能。

进入页面的方法:系统→安全管理→HTTP 配置

图 4-18 HTTP 配置

以下的条目会显示在这个屏幕上:全局配置

HTTP: 选择启用/禁用交换机上的 HTTP 功能。超时配置

超时时间:如果在超时时间内对 Web 管理页面不做任何处理,系统将自动退

出。如果您想要重新配置,请再次登录。

管理人数限制

人数限制功能:

管理员人数:操作员人数:

高级用户人数:

普通用户人数:

选择启用/禁用数量控制功能。

输入作为管理员登录网页管理的最大用户数量。输入作为操作员登录网页管理的最大用户数量。输入作为高级用户登录网页管理的最大用户数量。输入作为普通用户登录网页管理的最大用户数量。

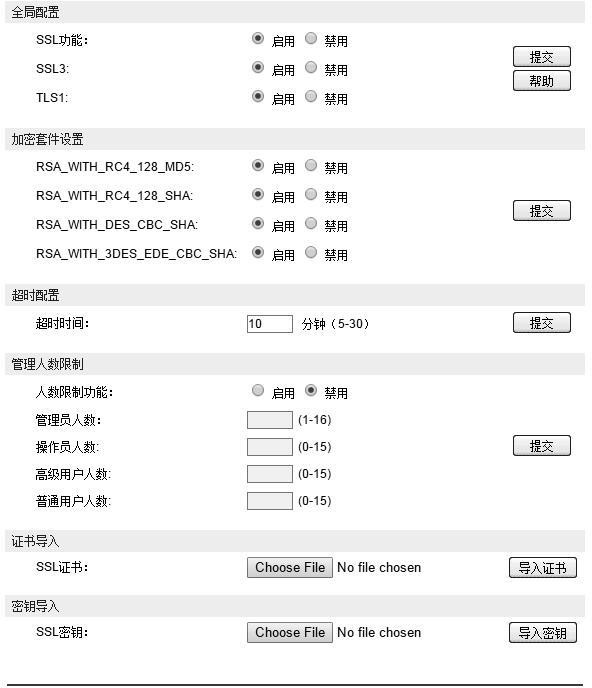

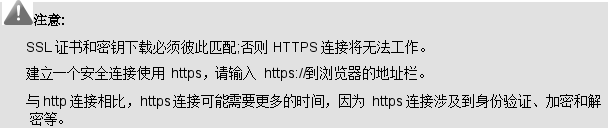

4.4.3HTTPS 配置

SSL(Secure Sockets Layer,安全套接层)是一个安全协议,它为基于 TCP 的应用层协议提供安全连接,如为普通的 HTTP 连接提供更安全的 HTTPS 连接。SSL 协议广泛地用于 Web 浏览器与服务器之间的身份认证和加密数据传输,多使用在电子商务、网上银行等领域,为网络上数据通讯提供安全性保证。

SSL 协议提供的服务主要有:

对用户和服务器进行基于证书的身份认证,确保数据发送到正确的用户和服务器;对传输数据进行加密,以防止数据中途被窃取;

维护数据的完整性,确保数据在传输过程中不被改变。

SSL 采用非对称加密技术,使用“密钥对”进行数据的加密/解密,“密钥对”由一个公钥(包含在证书中)和一个私钥构成。初始时交换机里已有默认的证书(自签名)和对应私钥,也可以通过证书/密钥导入功能替换默认的密钥对,但 SSL 证书/密钥必须配对导入,否则 HTTPS 不能正常连接。

本功能生效后,即可通过 https://192.168.0.1 登录交换机的 Web 页面。初次使用交换机默认的证书通过 HTTPS 登陆交换机时,浏览器可能会提示“该证书是自签名的而不被信任”或“证书错误”,此时请将此证书添加为信任证书,或者继续浏览此网站即可。

该交换机还支持对 IPv6 的 HTTPS 连接。配置 IPv6 地址( 例如, 3001:1) 后, 您可以通过

https://[3001:1] 登录到交换机的网页管理页面。在这个页面上,您可以配置 HTTPS 功能。

进入页面的方法:系统管理→安全管理→HTTPS 配置

4-19 HTTPS 配置

以下的条目会显示在这个屏幕上:

|

• 全局配置 |

|

|

SSL 功能: |

|

|

|

|

|

SSL3: |

|

|

|

|

|

TLS 1: |

|

加密套件配置

RSA_WITH_RC4_128_MD5:与 RC4 128 位加密密钥交换密钥和 MD5 交换消息

摘要。默认情况下,它是启用的。

RSA_WITH_RC4_128_SHA: 与 RC4 128 位加密密钥交换密钥和 SHA 交换消

息摘要。默认情况下,它是启用的。

RSA_WITH_DES_CBC_SHA: 与 DES-CBC 消息加密交换密钥和 SHA 交换消

息摘要。默认情况下,它是启用的。

RSA_WITH_3DES_EDE_CBC_SHA: 与 3DES 和 DES-EDE3-CBC 消息加密交换密钥和

SHA 交换消息摘要。默认情况下,它是启用的。

超时配置

超时时间:如果在超时时间内对 Web 管理页面不做任何处理,系统将自动退

出。如果您想要重新配置,请再次登录。

管理人数限制

人数限制功能: 选择启用/禁用人数限制功能。

管理员人数: 输入作为管理员登录网页管理的最大用户数量。

高级用户人数: 输入作为高级用户人数登录网页管理的最大用户数量。高级用户人数: 输入作为普通用户人数登录网页管理的最大用户数量。访客数量: 输入作为访客登录网页管理的最大用户数量。

证书导入

SSL 证书:选择要导入到交换机的 SSL 证书。

密钥导入

SSL 密钥:选择导入到交换机的 SSL 密钥。

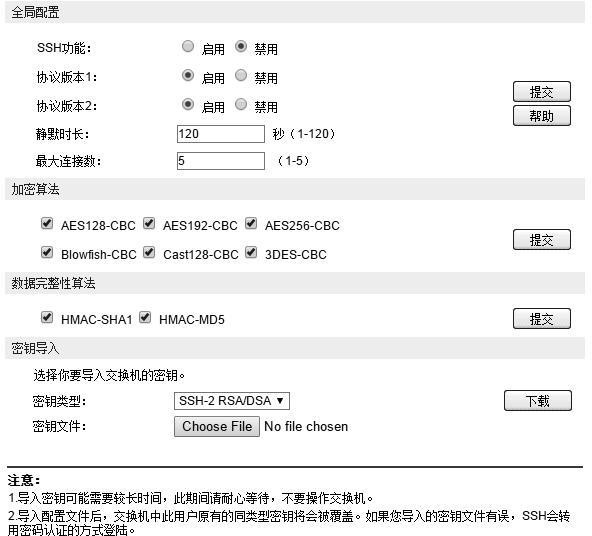

4.4.4SSH 配置

SSH(Secure Shell,安全外壳)是由 IETF(Internet Engineering Task Force,因特网工程任务组)所制定,建立在应用层和传输层基础上的安全协议。SSH 加密连接所提供的功能类似于一个 telnet 连接,但是传统的 telnet 远程管理方式在本质上是不安全的,因为它在网络上是使用明文传送口令和数据的,别有用心的人可以很容易的截获这些口令和数据。当通过一个不能保证安全的网络环境

远程登录到设备时,SSH 功能可以提供强大的加密和认证安全保障,它可以对所有传输的数据进行加密,可以有效防止远程管理过程中的信息泄露问题。

SSH 是由服务器端和客户端组成的,并且有 V1 和 V2 两个不兼容的版本。在通讯过程中,SSH 服务器与客户端会自动互相协商 SSH 版本号和加密算法,协商一致后,由客户端向服务器端发起请求登录的认证请求,认证通过后双方即可进行信息的交互。本交换机支持 SSH 服务器功能,可以使用 SSH 客户端软件通过 SSH 连接方式登录交换机。

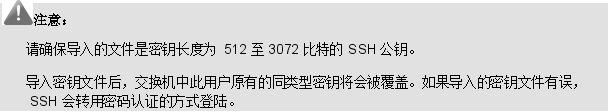

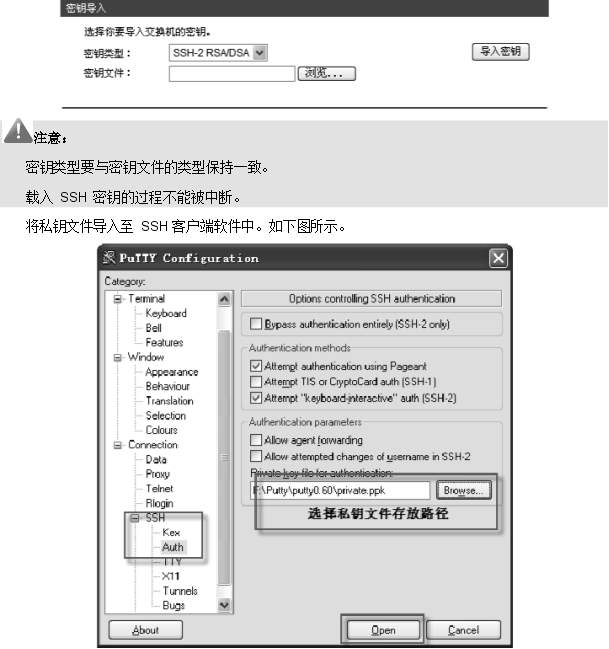

SSH 密钥导入是将 SSH 的公钥文件导入至交换机中。如果密钥导入成功,交换机会优先选用密钥认证的方式接受 SSH 登入。

进入页面的方法:系统管理>>安全管理>>SSH 配置

4-17 SSH 配置

条目介绍:

全局配置

SSH 功能: 选择是否启用 SSH 功能。

协议版本 1: 选择是否启用对协议版本 1 的支持。

协议版本 2: 选择是否启用对协议版本 2 的支持。

静默时长: 填写静默时长。该时间内客户端无任何操作时,连接会自动断开。

默认为 120 秒。

最大连接数: 填写 SSH 同时可允许的最大连接数,连接数若满,将无法再建立新

的连接。默认为 5。

加密算法: 选择所需的加密算法。

密钥完整性算法: 选择所需的密钥完整性算法。

• 密钥导入

密钥类型: 选择所要导入的密钥类型。本机支持 SSH-1 RSA,SSH-2 RSA 和

SSH-2 DSA 三种类型的密钥。

密钥文件: 选择要导入的密钥文件。

导入密钥: 点击此按键,将所选的 SSH 密钥导入交换机。

组网应用 1:

组网需求

使用 SSH 功能的“密码认证”的方式登录交换机,交换机已启用 SSH 功能。推荐使用第三方客户端软件 PuTTY。

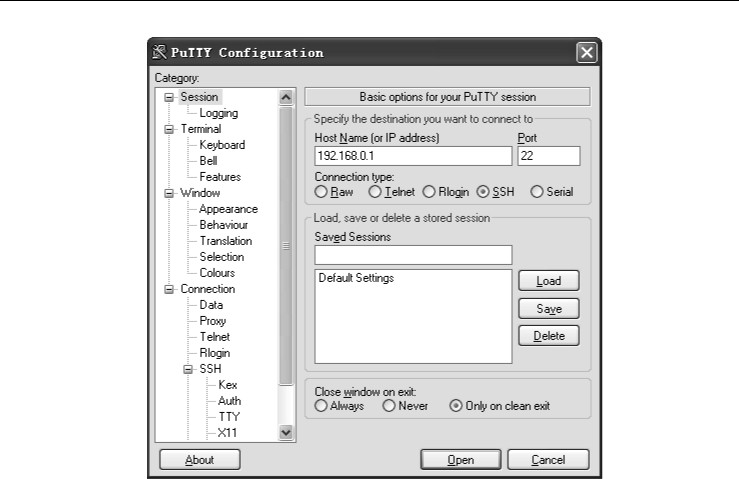

配置步骤

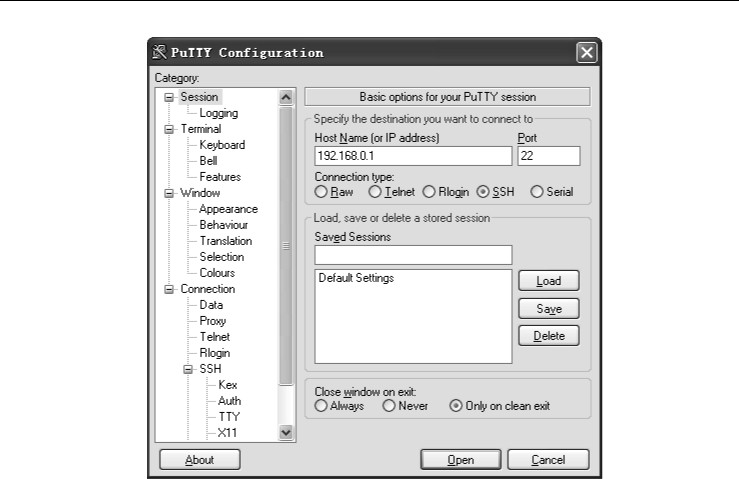

打开软件,登录 PuTTY 的主界面。在“Host Name”处填写交换机的 IP 地址;“Port”保持默认的

22;“Connection type”处选择 SSH 的接入方式。如下图所示。

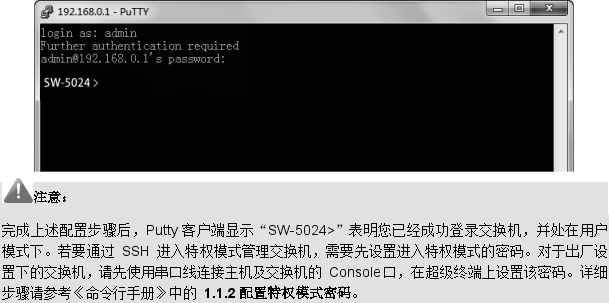

点击<Open>按键,即可登录到交换机。操作方法与 telnet 相同,输入登录用户名和登录密码,即可继续进行配置操作。如下图所示。

组网应用 2:

组网需求

使用 SSH 功能的“密钥认证”的方式登录交换机,交换机已启用 SSH 功能。推荐使用第三方客户端软件 PuTTY。

配置步骤

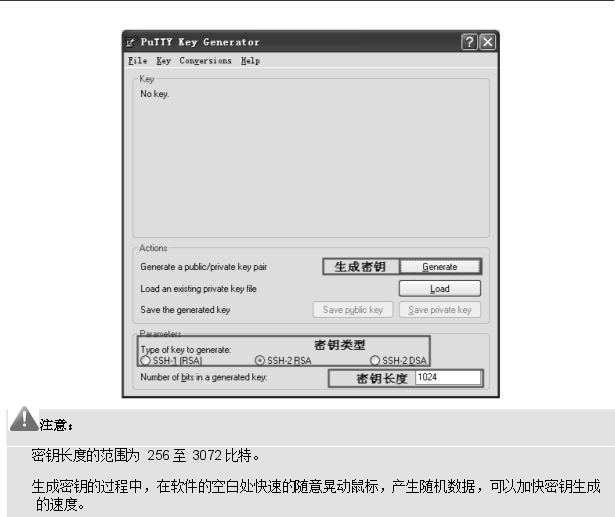

选择密钥类型和密钥长度,并生成 SSH 密钥。如下图所示。

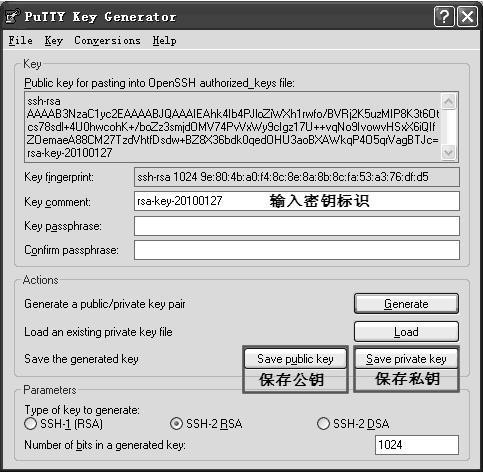

密钥生成后,将公钥和私钥文件保存在主机上。如下图所示。

在交换机配置页面上,将保存至主机上的公钥文件导入交换机中。

![]() SW-5024

SW-5024

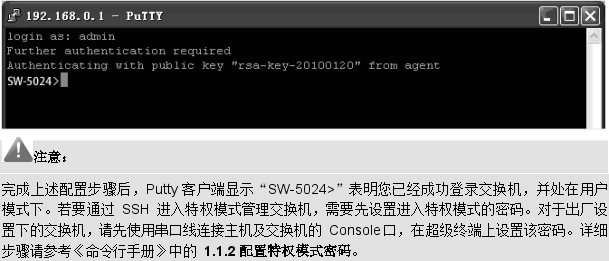

经过上面步骤后,公钥和私钥文件都已导入,接着即可进入版本、密钥与算法协商配置操作。打开 PuTTY 的主界面,输入 IP 地址并选择连接类型为 SSH 后,点击<open>按钮与服务器建立连接并进行协商。

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

协商成功后,输入用户名进行登录,如果你不需要输入密码即可登陆成功,表明密钥认证已经成功。如下图所示。

4.4.5Telnet 配置

在这个页面上,您可以在交换机上启用/禁用 Telnet 功能。

进入页面的方法:系统管理→安全管理→Telnet 配置

4-21 接入控制

以下的条目会显示在这个屏幕上:全局配置

Telnet:在交换机上选择全局启用/禁用 Telnet 功能。

SDM(交换机数据库管理)为用户提供了不同的模板来有效地管理硬件 TCAM 资源。用户可以根据应用程序环境选择适当的模板。

4.5.1SDM 模板配置

此页面可以配置和查看 SDM 模板视图。

进入页面的方法:菜单模板→系统→SDM 模板配置

进入页面的方法:菜单模板→系统→SDM 模板配置

Figure 4-22 SDM Template Config

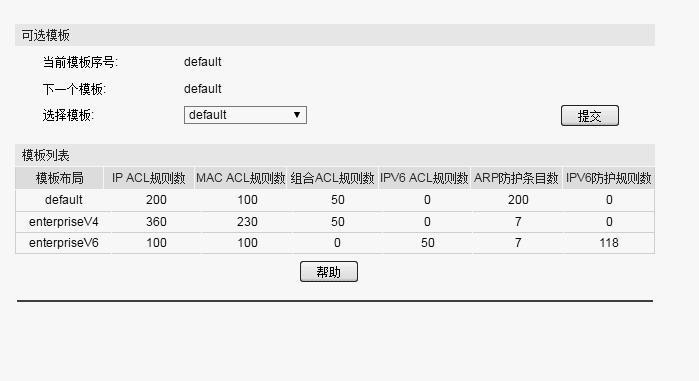

可选模板

当前模板序号:显示当前使用的 SDM 模板。

下一个模板:显示下次重启后将被使用的 SDM 模板。选择模板:选择下次重启后将被使用的 SDM 模板。 模板列表

模板布局: 显示模板名称。

IP ACL 规则数: 显示 IP ACL 规则数,包括 Lay3 ACL 和 Lay4 ACL。

MAC ACL 规则数: 显示二层 ACL 规则数。组合 ACL 规则数: 显示组合 ACL 规则数。 IPv6 ACL 规则数: 显示 IPv6 ACL 规则数。

ARP 防护条目数: 显示用于 ARP 防护的条目数。

IPv6 防护规则数: 显示 IPv6 源防护规则数。

二层交换模块主要用于配置交换机的基本功能,包括端口管理、汇聚管理、流量统计、地址表管理以及 L2TP 五个部分。

端口管理用于配置交换机端口的基本属性,包括端口配置、端口监控、端口安全、端口隔离和环路监测五个配置页面。

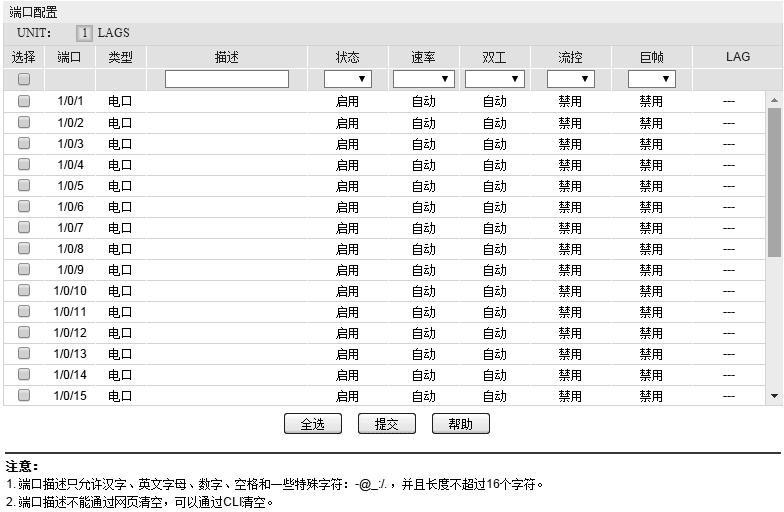

5.1.1端口配置

端口配置用来配置交换机端口的各项基本参数。端口状态选择“禁用”时,交换机将丢弃来自这个端口的数据包。当交换机端口长时间不使用时,可以将该端口设为禁用,可有效减小交换机的功耗,待使用时再将该端口设为启用。

端口基本参数将会直接影响端口的工作方式,请结合实际情况进行配置。进入页面的方法:二层交换>>端口管理>>端口配置

图 5-1 端口配置

条目介绍:

端口配置

选择: 勾选端口配置端口参数,可多选。

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

端口: |

显示交换机的端口号。 |

|

类型: |

显示交换机端口类型。 |

|

描述: |

填写端口的描述信息,以区分各个端口的用途。 |

|

状态: |

选择端口状态。只有状态为启用时,端口才能正常转发数据包。 |

|

速率、双工: |

选择端口的传输速率及传输模式。与交换机相连的设备必须与交换 |

|

|

机的传输速率及双工状态保持一致。当选择“Auto”选项时,该端口的 |

|

|

速率双工由自动协商决定。默认为 Auto。对于 SFP 端口,本系列 |

|

|

交换机暂不提供自动协商。 |

|

流控: |

选择端口的流控状态。启用流控能够同步接收端和发送端的速度, |

|

|

防止因速率不一致导致的网络丢包。 |

|

LAG: |

显示端口当前所属的汇聚组。 |

|

端口状态配置为禁用则不能通 从属于同一个汇聚组的所有成 |

过该端口管理交换机,请将要进行管理的端口配置为启用状态。员端口的相应参数配置应该保持一致。 |

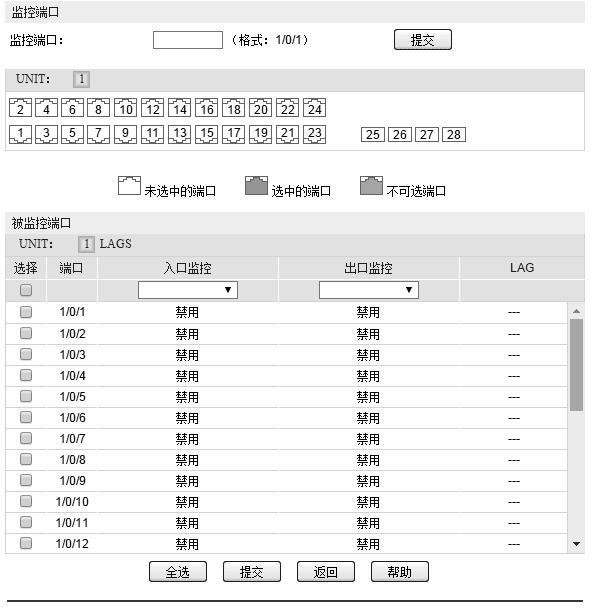

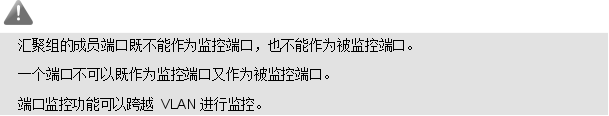

5.1.2端口监控

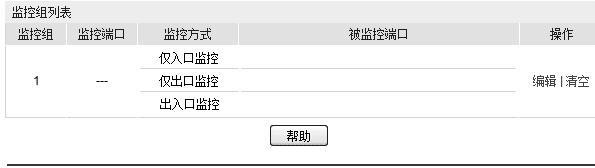

端口监控是一种数据包获取技术,通过配置交换机,可以实现将一个/几个端口(被监控端口)的数据包复制到一个特定的端口(监控端口),在监控端口接有一台安装了数据包分析软件的主机,对收集到的数据包进行分析,从而达到了网络监控和排除网络故障的目的。

进入页面的方法:二层交换>>端口管理>>端口监控

图 5-2 端口监控

条目介绍:

• 监控组列表

监控组: 显示监控组的组号。

监控端口: 显示每个监控组的唯一的一个监控端口号。

监控方式: 显示每个监控组的监控方式。分为入口监控和出口监控。被监控端口: 显示每个监控组的所有被监控端口。

![]() SW-5024

SW-5024

操作: 点击<编辑>按键,对每个监控组的配置进行修改。

点击<编辑>按键,显示界面如下图所示:

5-3 编辑监控组

条目介绍:

监控组选择

选择组号: 选择需要进行配置的监控组组号。监控端口配置

监控端口: 在此处选择该监控组的监控端口。被监控端口

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

选择: |

勾选端口配置为被监控端口,可多选。 |

|

端口: |

显示交换机的端口号。 |

|

入口监控: |

对被监控端口收到的数据进行监控,复制到监控端口。 |

|

出口监控: |

对被监控端口发出的数据进行监控,复制到监控端口。 |

|

LAG: |

显示端口当前所属的汇聚组。汇聚组成员端口不能选为监控端口和 |

|

|

被监控端口。 |

|

|

|

5.1.3端口安全

5.1.3端口安全

交换机地址表维护着端口和接入端的 MAC 地址的对应关系,并以此建立交换路径,地址表的大小是固定的。地址表攻击是指利用工具产生欺骗 MAC,快速填满地址表,交换机地址表被填满后,交换机将以广播方式处理通过交换机的报文,这时攻击者可以利用各种嗅探,攻击获取网络信息。地址表满了后,数据流以泛洪的方式发送到所有端口,会造成交换机负载过大,网络缓慢和丢包甚至瘫痪。

端口安全通过限制端口的最大学习 MAC 数目,来防范 MAC 地址攻击并控制端口的网络流量。如果端口启用端口安全功能,将动态学习接入的 MAC 地址,当学习地址数达到最大值时停止学习。此后,MAC 地址未被学习的网络设备将不能再通过该端口接入网络,以保证安全性。

进入页面的方法:二层交换>>端口管理>>端口安全

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

图 5-4 端口安全

条目介绍:

• 端口安全

选择: 勾选端口配置端口安全,可多选。

端口: 显示交换机的端口号。

最大学习地址数: 填写对应端口最多可以学习的 MAC 地址数目。默认为 64。已学习地址数: 显示对应端口已经学习的 MAC 地址数目。

学习模式: 选择 MAC 地址学习的模式。

• 动态:MAC 地址学习受老化时间的限制,老化时间过后,所学的 MAC 地址将被删除。

• 静态:MAC 地址学习不受老化时间的限制,只能手动进行删除。交换机重启后该条目清空。

• 永久:MAC 地址学习不受老化时间的限制,只能手动进行删除。交换机重启后该条目保持不变。

状态: 选择是否启用端口安全功能。

![]() SW-5024

SW-5024

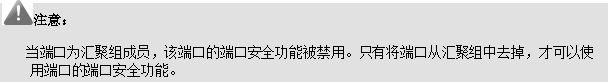

5.1.4端口隔离

通过端口隔离功能,可以为交换机的任意物理端口指定转发端口。设置了端口隔离功能后,每个物理端口只能向自己的转发端口转发数据包。

进入页面的方法:二层交换>>端口管理>>端口隔离

图 5-5 端口隔离

条目介绍:

端口隔离列表

端口: 显示交换机的端口号。

转发端口: 显示可转发的端口列表。

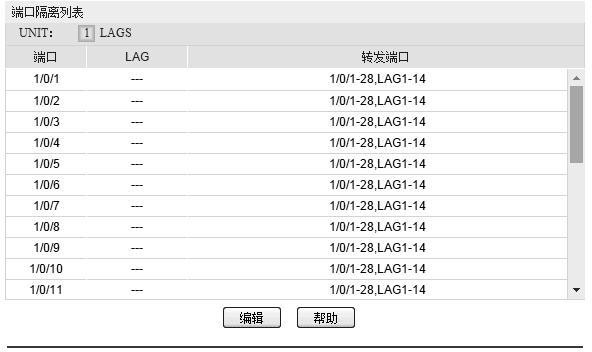

5.1.5环路监测

环路监测(Loopback Detection)通过环路监测数据包检测交换机连接的网络中是否存在环路,当检测出环路时根据用户设定处理相应的端口。

进入页面的方法:二层交换>>端口管理>>环路监测

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

图 5-6 环路监测

条目介绍:

|

• |

全局配置 |

|

|

|

环路监测功能: |

选择是否启用交换机的环路监测功能。 |

|

|

环路监测间隔: |

设置环路监测的时间间隔,默认值为 30。 |

|

|

自动恢复时间: |

设置被阻塞环路端口的自动恢复时间,设置值为环路监测间隔的整 |

|

|

|

数倍,默认为 3。 |

|

|

页面自动刷新: |

选择是否启用页面的自动刷新功能。 |

|

|

自动刷新间隔: |

设置页面自动刷新的时间间隔,默认值为 6。 |

|

• |

端口配置 |

|

|

|

端口选择: |

点击<选择>按钮,可根据所输端口号快速选择相应端口。 |

|

|

选择: |

勾选端口配置端口参数,可多选。 |

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

端口: |

显示交换机的端口号。 |

|

状态: |

选择是否启用此功能。 |

|

处理模式: |

选择端口发现环路时的处理模式: |

|

|

• Alert:端口上发现环路时只发出报警信息。 |

|

|

• Port based:端口上发现环路时发出报警信息,同时阻塞端口。 |

|

恢复模式: |

选择端口被阻塞后的恢复模式: |

|

|

• Auto:端口被阻塞后,经过自动恢复时间后将自动解除阻塞。 |

|

|

• Manual:端口被阻塞后只能手动接触阻塞状态。 |

|

环路状态: |

显示该端口是否监测到外部环路。 |

|

阻塞状态: |

显示该端口是否因为监测到环路而处于阻塞状态。 |

|

LAG: |

显示该端口当前所属的汇聚组。 |

|

手动恢复: |

重置选定端口状态,解除阻塞。 |

|

环路监测务必与风暴抑制配合 |

使用。 |

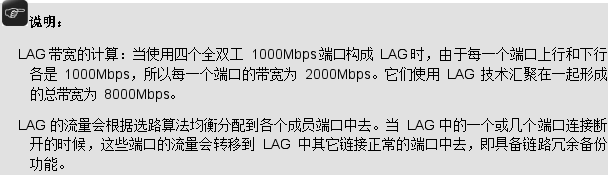

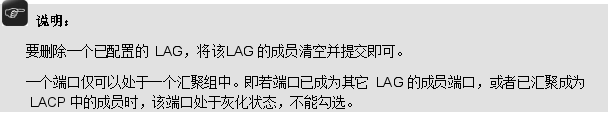

LAG(Link Aggregation Group,端口汇聚组)是将交换机的多个物理端口汇聚在一起形成一个逻辑端口,同一汇聚组内的多条链路可视为一条逻辑链路。端口汇聚可以实现流量在汇聚组中各个成员端口之间进行分担,以增加带宽。同时,同一汇聚组的各个成员端口之间彼此动态备份,提高了连接可靠性。

属于同一个汇聚组中的成员端口必须有一致的配置,这些配置主要包括 STP、QoS、GVRP、 VLAN、端口属性、MAC 地址学习等。具体说明如下:

开启 GVRP、802.1Q VLAN、语音 VLAN、生成树、QoS 配置、DHCP 侦听及端口配置(速率双工、流控)功能的端口,若属于汇聚组成员,则他们的配置需保持一致。

开启端口安全、端口监控、MAC 地址过滤、静态 MAC 地址绑定、802.1X 认证功能的端口,不能加入汇聚组。

开启 ARP 防护、DoS 防护功能的端口,建议不要将其加入汇聚组。

如果需要配置汇聚组,建议在本功能处优先配置汇聚组后,再去其它功能处配置汇聚组的其它功能。

![]() SW-5024

SW-5024

按照汇聚方式的不同,端口汇聚可以分为两类:手动配置和LACP 配置。本功能包括汇聚列表、手动配置和 LACP 配置三个配置页面。

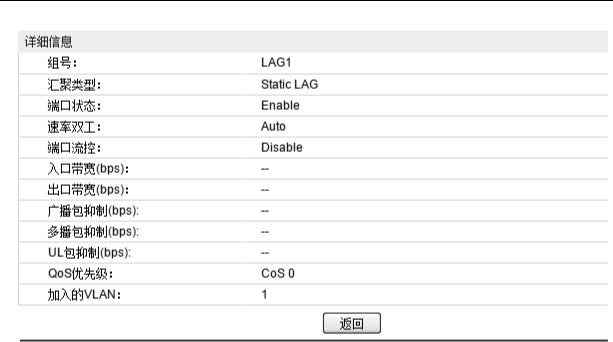

5.2.1汇聚列表

在本页可以查看到交换机当前的全部汇聚组。

进入页面的方法:二层交换>>汇聚管理>>汇聚列表

图 5-7 汇聚列表

条目介绍:

全局配置

选路算法: 根据选路算法规则,选择转发数据的端口。

源目的 MAC 地址:仅使用数据包中的源目的 MAC 地址信息。源目的 IP 地址:仅使用数据包中的源目的 IP 地址信息。

汇聚列表

选择: 勾选汇聚组进行删除,可多选。

组号: 显示汇聚组的序号。

描述: 显示汇聚组的描述信息。

成员: 显示属于汇聚组的物理端口。

操作: 对单个汇聚组进行相应配置。

• 编辑:修改汇聚组的描述和成员端口。

• 查看:查看汇聚组的端口状态信息。点击<查看>按键,可以看到所选汇聚组的详细信息。

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

5.2.2手动配置

图 5-8 汇聚组状态

在本页可以对汇聚组进行手动配置,手动配置的汇聚端口的 LACP 状态为禁用。进入页面的方法:二层交换>>汇聚管理>>手动配置

图 5-9 手动配置

条目介绍:

汇聚组配置

汇聚组号: 选择汇聚组的序号,组号格式为 LAG*。

![]() SW-5024

SW-5024

该组描述: 显示汇聚组的描述信息。成员端口

成员端口: 勾选属于汇聚组的物理端口,清空表示删除该汇聚组。

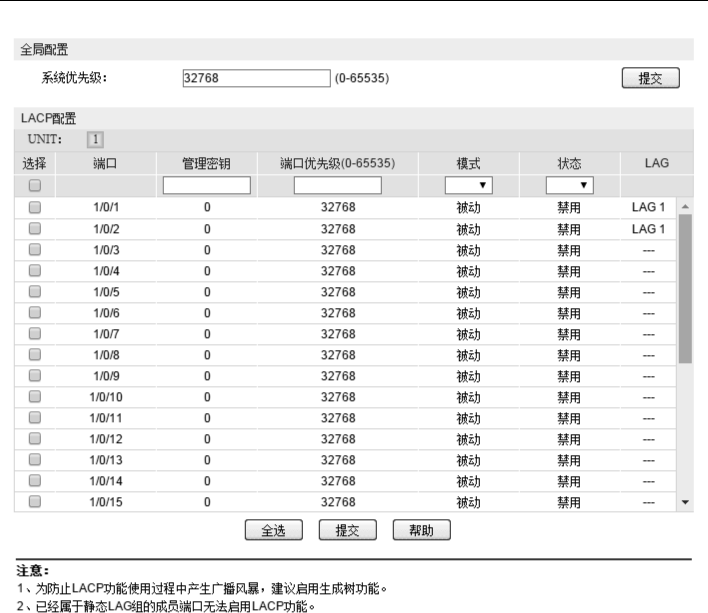

5.2.3LACP 配置

LACP(Link Aggregation Control Protocol,链路汇聚控制协议)是基于 IEEE802.3ad 标准用来实

现链路动态汇聚与解汇聚的协议。汇聚的双方通过协议交互汇聚信息,将匹配的链路汇聚在一起收发数据,汇聚组内端口的添加和删除是协议自动完成的,具有很高的灵活性并提供了负载均衡的能力。

启用端口的 LACP 功能后,该端口向对端通告本端的系统优先级、系统 MAC、端口优先级、端口号和操作 Key(由端口的物理属性、上层协议信息和管理 Key 决定)。设备优先级高的一端将主导汇聚及解汇聚,设备优先级由系统优先级和系统 MAC 决定,系统优先级值小的设备优先级高,系统优先级值相同时系统 MAC 较小的设备优先级高。设备优先级高的一端将根据端口优先级、端口号以及操作 Key 选择汇聚端口,操作 Key 相同的端口才能被选入同一个汇聚组,同一个汇聚组内端口优先级值小的端口会被优先选择,当端口优先级相同的时候,端口号小的会被优先选择。双方交互汇聚信息后被选择的端口将汇聚在一起收发数据。

在本页可以配置交换机的 LACP 功能。

进入页面的方法:二层交换>>汇聚管理>>LACP 配置

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

5-10LACP 配置

条目介绍:

|

• |

全局配置 |

|

|

|

系统优先级: |

与系统的 MAC 地址一起决定设备优先级,设备优先级高的一端将主 |

|

|

|

导汇聚及解汇聚。默认为 32768。 |

|

• |

LACP 配置 |

|

|

|

选择: |

勾选端口配置端口 LACP 功能,可多选。 |

|

|

端口: |

显示交换机的端口号。 |

|

|

管理 Key: |

处于同一汇聚组的成员,需配置相同的管理Key。 |

|

|

端口优先级: |

决定了成为汇聚组成员的端口的优先级。端口优先级值小的端口会 |

|

|

|

被优先选择。若端口优先级相同,则端口号小的会被优先选择。默 |

|

|

|

认为 32768。 |

|

|

模式: |

显示交换机模式 |

|

|

状态: |

选择相应端口是否启用 LACP 功能。 |

LAG: 显示端口当前所属的汇聚组。

流量统计用于统计流经各个端口的数据信息,本功能包括流量概览和详细统计两个配置页面。

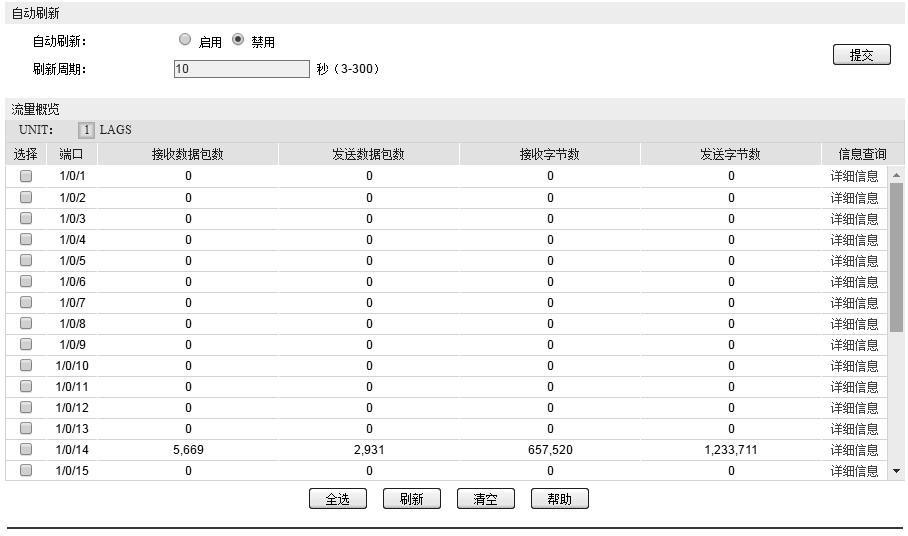

5.3.1流量概览

流量概览用来显示交换机各端口的流量信息,便于监控网络流量和分析网络异常。进入页面的方法:二层交换>>流量统计>>流量概览

5-11流量概览

条目介绍:

自动刷新

自动刷新: 选择是否启用自动刷新功能。

刷新周期: 填写自动刷新的时间周期。默认为 10 秒。流量概览

端口选择: 点击<选择>按键,可根据所输端口号,快速查找端口条目。端口: 显示交换机的端口号。

接收数据包数: 统计交换机各端口接收的数据包数,不包括错误的数据包。发送数据包数: 统计交换机各端口发送的数据包数。

接收字节数: 统计交换机各端口接收的字节数,包括错误的数据包的字节数。

发送字节数: 统计交换机各端口发送的字节数。

信息查询: 点击查询相应端口的详细统计信息。

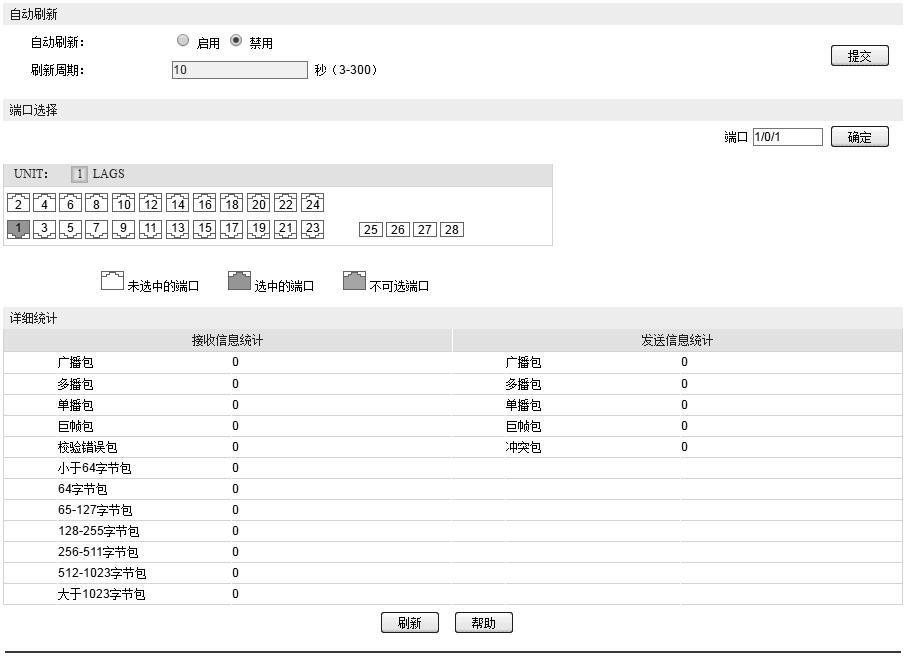

5.3.2详细统计

详细统计用来统计各端口传输数据包的详细信息,便于定位网络问题。进入页面的方法:二层交换>>流量统计>>详细统计

5-12详细统计

条目介绍:

|

• |

自动刷新 |

|

|

|

自动刷新: |

选择是否启用自动刷新功能。 |

|

|

刷新周期: |

填写自动刷新的时间周期。 |

|

• |

详细统计 |

|

|

|

端口: |

输入要查看流量信息的交换机端口号。 |

|

|

接收信息统计: |

统计该端口接收数据包的详细信息。 |

|

|

发送信息统计: |

统计该端口发送数据包的详细信息。 |

|

|

广播包: |

端口接收/发送的含有效广播地址的数据包数目(不含错误帧)。 |

组播包: 端口接收/发送的含有效组播地址的数据包数目(不含错误帧)。单播包: 端口接收/发送的含有效单播地址的数据包数目(不含错误帧)。

Alignment 错误包: 端口接收的长度为 64-1518 字节的校验和错误且字节数不对齐的数

据帧数目。

小于 64 字节包: 端口接收的长度小于 64 字节的数据帧数目(不含错误帧)。

64 字节包: 端口接收的长度为 64 字节的数据帧数目(包含错误帧)。

65-127 字节包: 端口接收的长度为 65-127 字节的数据帧数目(包含错误帧)。

128-255 字节包: 端口接收的长度为 128-255 字节的数据帧数目(包含错误帧)。

256-511 字节包: 端口接收的长度为 256-511 字节的数据帧数目(包含错误帧)。

512-1023 字节包: 端口接收的长度为 512-1023 字节的数据帧数目(包含错误帧)。

大于 1023 字节包: 端口接收的长度大于 1023 字节小于 jumbo 帧长的数据帧数目(包

含错误帧)。

冲突包: 端口工作在半双工模式下发送数据包时产生的冲突包数目。

交换机的主要功能是对报文进行转发,也就是根据报文的目的 MAC 地址将报文输出到相应的端口。地址表包含了端口间报文转发的地址信息,是交换机实现报文快速转发的基础。地址表中的表项可以通过自动学习和手动绑定两种方式进行更新和维护,多数地址表条目都是通过自动学习功能来创建和维护的,而对于某些相对固定的连接来说,手动绑定可以提高交换机的效率,通过 MAC地址过滤功能可以使交换机对不期望转发的数据帧进行过滤,从而提升了网络安全性。

地址表的分类及特点如下表所示:

|

地址表类别 |

配置方式 |

有无老化时间 |

重启后是否被保留 |

已绑定的 MAC 地址与 |

|

(配置保存后) |

端口的关系 |

|||

|

静态地址表 |

手动配置 |

无 |

是 |

在同一 VLAN 中,已绑 |

|

定的 MAC 地址不能被 |

||||

|

其它端口学习 |

||||

|

动态地址表 |

自动学习 |

有 |

否 |

已绑定的 MAC 地址可 |

|

以重新被其它端口学习 |

||||

|

过滤地址表 |

手动配置 |

无 |

是 |

- |

本功能包括地址表显示、静态地址表、动态地址表和过滤地址表四个配置页面。

5.4.1地址表显示

在本页可以查看到交换机地址表的全部信息。

进入页面的方法:二层交换>>地址表管理>>地址表显示

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

|

|

|

图 5-13 地址表显示 |

|

条目介绍: |

||

|

• |

查询选项 |

|

|

|

MAC 地址: |

填写欲查找条目需包含的 MAC 地址信息。 |

|

|

VLAN ID: |

填写欲查找条目需包含的 VLAN ID 信息。 |

|

|

端口: |

选择欲查找条目需包含的交换机端口。 |

|

|

地址类型: |

选择欲查找条目需包含的地址类型信息。 |

|

|

|

• 全部:显示全部地址表条目。 |

|

|

|

• 静态:显示静态地址表条目。 |

|

|

|

• 动态:显示动态地址表条目。 |

|

|

|

• 过滤:显示过滤地址表条目。 |

|

• |

地址表 |

|

|

|

MAC 地址: |

显示交换机学习到的 MAC 地址。 |

|

|

VLAN ID: |

显示 MAC 地址条目对应的 VLAN ID。 |

|

|

端口: |

显示 MAC 地址条目对应的交换机端口。 |

|

|

地址类型: |

显示 MAC 地址的类型。 |

|

|

老化状态: |

显示 MAC 地址的老化状态。 |

![]() SW-5024

SW-5024

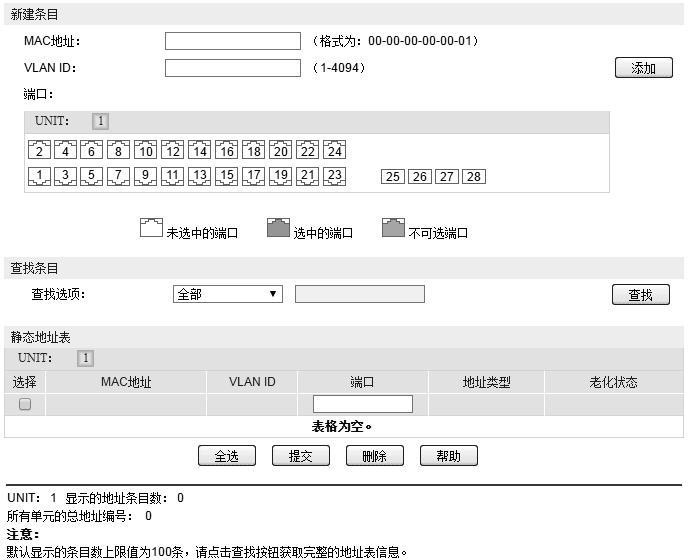

5.4.2静态地址表

静态地址表记录了端口的静态地址。静态地址是不会老化的 MAC 地址,它区别于一般的由端口学习得到的动态地址。静态地址只能手动添加和删除,不受最大老化时间的限制。这对于某些相对固定的连接来说,可减少地址学习步骤,从而提高交换机的转发效率。静态地址表也可以显示在端口安全功能中自动学习到的静态 MAC 地址。

进入页面的方法:二层交换>>地址表管理>>静态地址表

图 5-14 静态地址表

条目介绍:

|

• |

新建条目 |

|

|

|

MAC 地址: |

填写静态绑定的 MAC 地址。 |

|

|

VLAN ID: |

填写 MAC 地址条目对应的 VLAN ID。 |

|

|

端口: |

选择静态绑定的交换机端口号。 |

|

• |

查找条目 |

|

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

查找选项: |

选择静态地址表的显示规则,可以快速查找到所需的条目。 |

|

|

• MAC:填写欲查找条目需包含的 MAC 地址信息。 |

|

|

• VLAN ID:填写欲查找条目需包含的 VLAN ID 信息。 |

|

|

• 端口号:配置欲查找条目需包含的交换机端口号。 |

|

• 静态地址表 |

|

|

选择: |

勾选条目进行删除或修改该条目对应的交换机端口号,可多选。 |

|

MAC 地址: |

显示静态绑定的 MAC 地址。 |

|

VLAN ID: |

显示 MAC 地址条目对应的 VLAN ID。 |

|

端口: |

显示 MAC 地址条目对应的交换机端口。可以在此修改与静态 MAC |

|

|

地址绑定的端口,但是修改后的端口必须是 VLAN 的成员端口。 |

|

地址类型: |

显示 MAC 地址的类型。 |

|

老化状态: |

显示 MAC 地址的老化状态。 |

|

|

|

5.4.3动态地址表

5.4.3动态地址表

动态地址是交换机通过自动学习获取的 MAC 地址,交换机通过自动学习新的地址和自动老化掉不再使用的地址来不断更新其动态地址表。

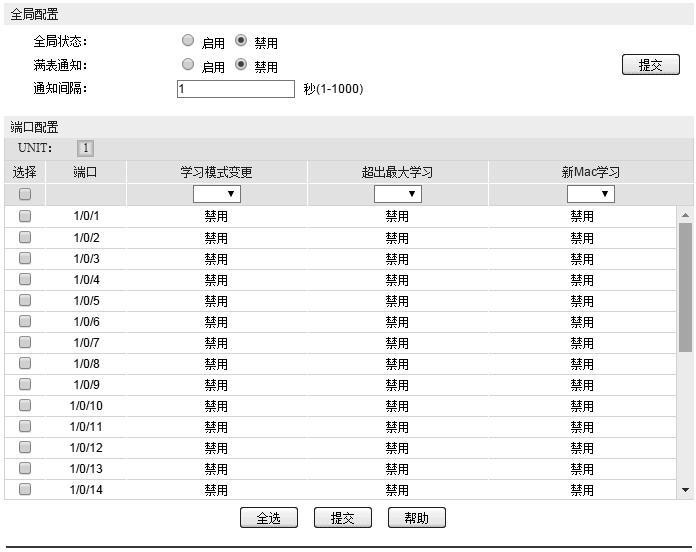

交换机的地址表的容量是有限的,为了最大限度利用地址表的资源,交换机使用老化机制来更新地址表,即:系统在动态学习地址的同时,开启老化定时器,如果在老化时间内没有再次收到相同地址的报文,交换机就会把该 MAC 地址从表项删除。

在本页可以配置交换机的动态地址表功能。

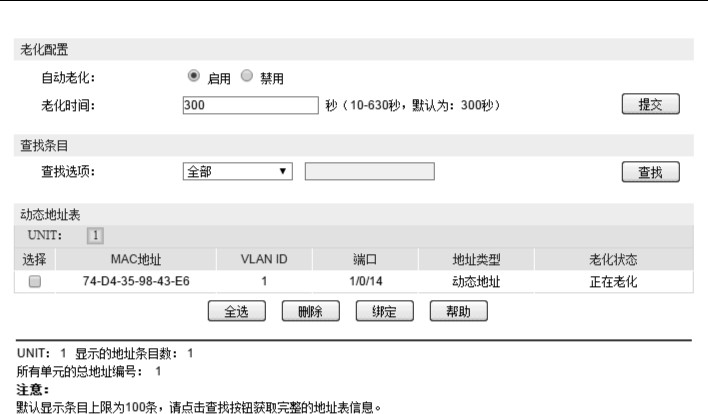

进入页面的方法:二层交换>>地址表管理>>动态地址表

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

图 5-15 动态地址表

条目介绍:

老化配置

|

|

自动老化: |

选择是否启用自动老化。 |

|

|

老化时间: |

填写地址老化时间。默认为 300 秒。 |

|

• • |

查找条目 |

|

|

|

查找选项: |

选择动态地址表的显示规则,可以快速查找到所需的条目。 |

|

|

|

• MAC:填写欲查找条目需包含的 MAC 地址信息。 |

|

|

|

• VLAN ID:填写欲查找条目需包含的 VLAN ID 信息。 |

|

|

|

• 端口号:选择欲查找条目需包含的交换机端口号。 |

|

|

|

• LAG ID:选择欲查找条目需包含的 LAG ID。 |

|

• |

动态地址表 |

|

|

|

选择: |

勾选动态地址条目进行删除或将该条目绑定为静态地址,可多选。 |

|

|

MAC 地址: |

显示动态绑定的 MAC 地址。 |

|

|

VLAN ID: |

显示 MAC 地址条目对应的 VLAN ID。 |

|

|

端口: |

显示 MAC 地址条目对应的交换机端口。 |

|

|

地址类型: |

显示 MAC 地址的类型。 |

|

|

老化状态: |

显示 MAC 地址的老化状态。 |

|

|

绑定: |

将动态绑定的地址条目转化为静态绑定。 |

|

|

|

|

![]() SW-5024

SW-5024

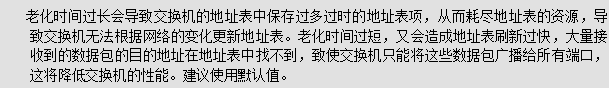

5.4.4过滤地址表

通过配置过滤地址,允许交换机对不期望转发的数据帧进行过滤,过滤地址不会被老化,只能手工进行添加和删除。在过滤地址表中添加受限的 MAC 地址后,交换机将自动过滤掉源/目的地址为这个地址的帧,以达到安全的目的。过滤地址表中的地址对所有的交换机端口都生效。

进入页面的方法:二层交换>>地址表管理>>过滤地址表

图 5-16 过滤地址表

条目介绍:

新建条目

|

|

MAC 地址: |

填写过滤的 MAC 地址。 |

|

|

VLAN ID: |

填写 MAC 地址条目对应的 VLAN ID。 |

|

• |

查找条目 |

|

|

|

查找选项: |

选择过滤地址表的显示规则,可以快速查找到所需的条目。 |

|

|

|

• MAC:填写欲查找条目需包含的 MAC 地址信息。 |

|

|

|

• VLAN ID:填写欲查找条目需包含的 VLAN ID 信息。 |

|

• |

过滤地址表 |

|

|

|

选择: |

勾选过滤地址条目进行删除,可多选。 |

|

|

MAC 地址: |

显示过滤的 MAC 地址。 |

|

|

VLAN ID: |

显示 MAC 地址条目对应的 VLAN ID。 |

|

|

端口: |

此处为"--",表示无指定端口。 |

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

地址类型: |

显示 MAC 地址的类型。 |

|

老化状态: |

显示 MAC 地址的老化状态。 |

|

已加入到过滤地址表中的地址 若 802.1X 模块开启,此功能禁 |

不能被加入到静态地址表中,也不能被端口动态绑定。用。 |

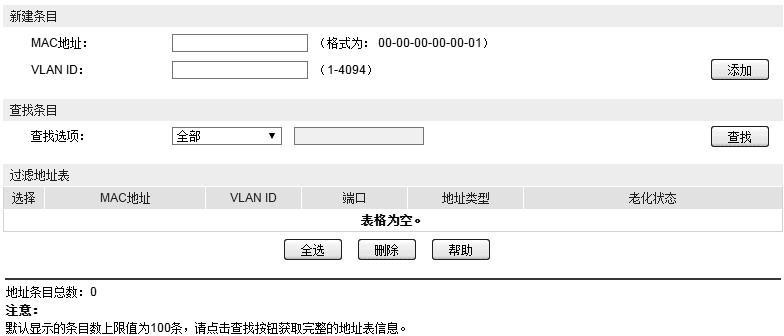

5.4.5MAC 通知配置

MAC 通知功能用于监视 MAC 地址表的状态,以及在每个端口上学习的 MAC 地址。进入页面的方法:二层交换→地址表管理→MAC 通知配置

MAC 通知功能用于监视 MAC 地址表的状态,以及在每个端口上学习的 MAC 地址。进入页面的方法:二层交换→地址表管理→MAC 通知配置

以下的条目会显示在这个屏幕上:全局配置

全局配置:全局启用/禁用 MAC 通知。

满表通知:当 MAC 地址表满时,启用/禁用 MAC 地址表满的通知。

通知间隔: 指定通知之间的间隔时间。它的范围从 1 到 1000 秒,默认时间间隔为

秒。

|

• 端口配置 |

|

|

选择: |

|

|

|

|

|

端口: |

|

|

|

|

|

学习模式更改: |

|

|

|

态、静态和永久。 |

|

|

|

|

超过学习的最大数 |

|

|

量: |

上最多的 MAC 地址是 64。 |

|

|

|

|

新学习的 MAC: |

|

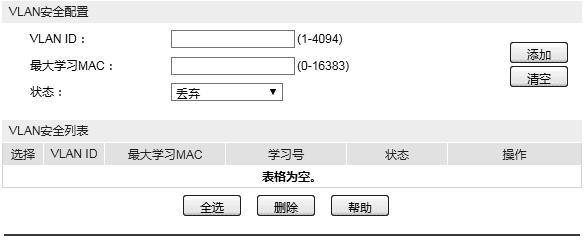

5.4.6MAC VLAN 安全

MAC VLAN 安全功能用于在指定的 VLAN 中配置 MAC 地址安全。进入页面的方法:二层交换→地址表管理→MAC VLAN 安全

以下的条目会显示在这个屏幕上:

VLAN 安全配置

VLAN ID:输入 VLAN ID 来配置它的 MAC 地址安全。

最大学习 MAC 数:指定在这个 VLAN 中可以学习的最大 MAC 地址数。

状态: 选择对新数据包的处理方法(其源 MAC 地址不在当前 VLAN 地址表

![]()

VLAN 安全列表

·丢弃:当学习的 MAC 数量超过 VLAN 安全项的最大学习数量时,数据包将被丢弃。

·转发:当学习的 MAC 数量超过 VLAN 安全项的最大学习数量时,数据包被转发,但不会被学习。

·禁用:VLAN 安全条目存在,但不会生效。

选择:选择一个或多个条目进行删除。

VLAN ID: 显示 VLAN 安全条目的 VLAN ID。

最多学习的 MAC 显示 VLAN 安全条目下的最大 MAC 数。

数量:

学习号: :显示 VLAN 安全条目下的学习 MAC 数量。

状态: 显示 VLAN 安全条目的模式。

操作: 点击可编辑最大学习的 MAC 数和模式。

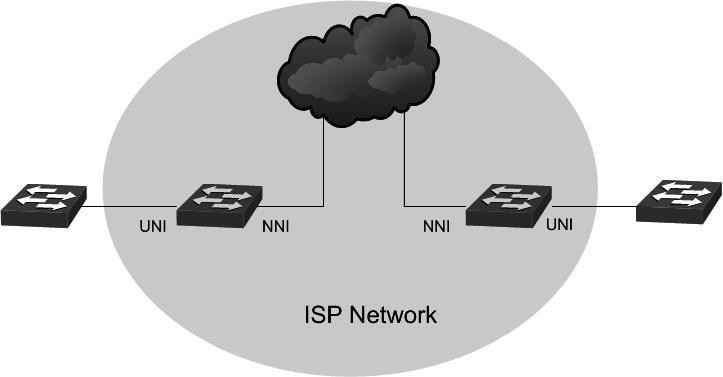

L2TP(第二层隧道协议)是一个对服务提供者的功能,可以跨不同的 ISP 网络传输数据包并维护每个客户的第二层协议配置。支持的二层协议有 STP(生成树协议),GVRP(GARP VLAN 注册协议), CDP(思科发现协议),VTP(VLAN 中继协议),PAgP(端口聚合协议),UDLD(单向链接检测)和 PVST +(每个 VLAN 生成树+)。

当启用 L2TP 并且交换机接收到从 UNI 端口来的特定的第 2 层协议数据包时,交换机会用特殊的 MAC 地址封装这些包并通过 NNI 端口跨不同的服务提供者来发送他们。ISP 网络中的设备不处理这些数据包,而是将它们转发为正常的数据包。ISP 网络的外端交换机接收到 NNI 端口上的这些数据包,并将其 MAC 地址恢复到原来的第二层协议目的地 MAC 地址。

L2TP 协议通常是使用 VLAN VPN 功能。因此,连接到 ISP 网络的 NNI 端口被配置为 VPN 连接端口。

图 5-1 A 典型 L2TP 拓扑

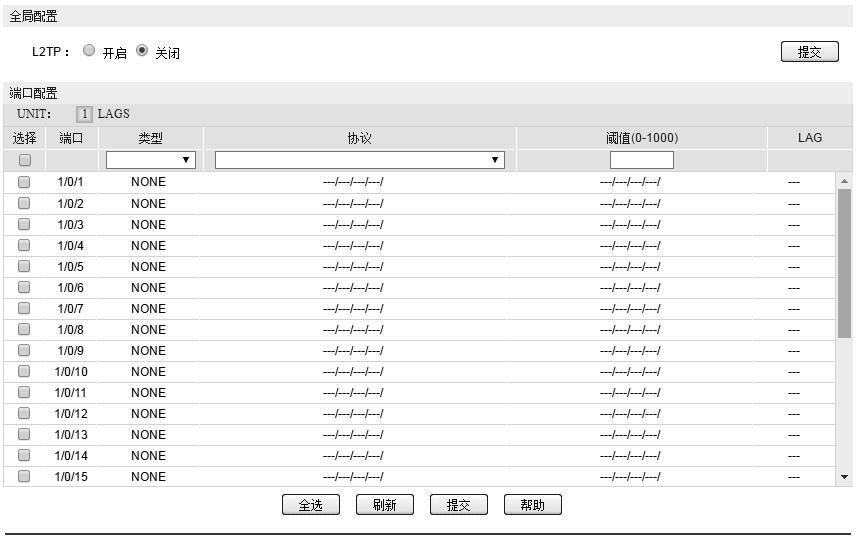

5.5.1L2TP Config

进入页面的方法:二层交换→L2TP→L2TP 配置

图 5-2 L2TP 配置

配置步骤:

在全局配置下使能全局第二层隧道协议。在端口配置下配置隧道和协议类型。

单击应用保存您的配置。条目解释:

UNIT:1/LAGS: 单击 1 配置物理端口。单击 LAGS 配置链接聚合组。选择: 指定端口来配置其 L2TP 特性。它是多选的。

类型: 根据网络中的连接设备选择端口类型。没有:在这个端口禁用 L2TP。

UNI:指定端口的类型作为 UNI,如果是连接到用户的本地网络。

NNI:指定端口的类型作为 NNI,如果是连接到 ISP 网络。

协议: 选择支持 2 层协议的类型。在发送到 ISP 网络之前,指定协议的包

![]()

解封装,以恢复他们的 2 层协议和 MAC 地址。

STP:使能协议隧道 STP 的数据包。

GVRP:使能 GVRP 包的协议隧道。

01000CCCCCCC:对于目的地 MAC 地址为 01000CCCCCCC,包

括 CDP,VTP PAgP,UDLD,使能协议数据包的隧道 01000CCCCCCD:对于 PVST +包,使能协议隧道。

所有: 支持所有上述第二层隧道协议。

阈值: 配置可以接受封装的每秒发包数。超过阈值的数据包将被丢弃。如果没有指定协议,则阈值将应用于每一种 2 层协议类型。

LAG: 显示端口的聚合组。

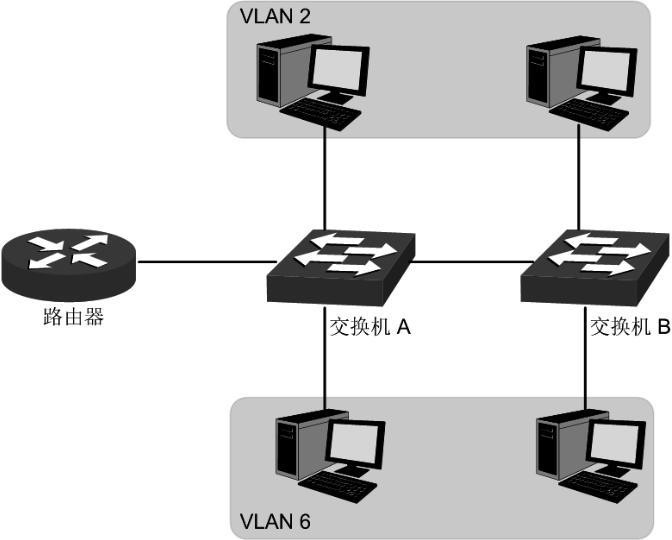

以太网是一种基于 CSMA/CD(Carrier Sense Multiple Access/Collision Detect,载波侦听多路访问

/冲突检测)的共享通讯介质的数据网络通讯技术,当主机数目较多时会导致冲突严重、广播泛滥、性能显著下降甚至使网络不可用等问题。通过交换机实现 LAN 互联虽然可以解决冲突(Collision)严重的问题,但仍然不能隔离广播报文。在这种情况下出现了 VLAN(Virtual Local Area Network)技术,这种技术可以把一个 LAN 划分成多个逻辑的 LAN——VLAN,每个 VLAN 是一个广播域,VLAN 内的主机间通信就和在一个 LAN 内一样,而 VLAN 间则不能直接互通,这样,广播报文被限制在一

VLAN 内。同一个 VLAN 内的主机通过传统的以太网通信方式进行报文的交互,而不同 VLAN

内的主机之间则需要通过路由器或三层交换机等网络层设备进行通信。如图 6-1 所示。

6-1VLAN 示意图

VLAN 的优点如下:

提高网络性能。将广播包限制在 VLAN 内,从而有效控制网络的广播风暴,节省了网络带宽,从而提高网络处理能力。

增强网络安全。不同 VLAN 的设备不能互相访问,不同 VLAN 的主机不能直接通信,需要通过路由器或三层交换机等网络层设备对报文进行三层转发。

简化网络管理。同一个虚拟工作组的主机不会局限在某个物理范围内,简化了网络的管理,方便了不同区域的人建立工作组。

VLAN 的划分不受物理位置的限制,不在同一物理位置范围的主机可以属于同一个 VLAN;一个 VLAN包含的用户可以连接在同一个交换机上,也可以跨越交换机。本交换机支持的 VLAN 划分方式包括 802.1Q VLAN、MAC VLAN 和协议 VLAN 三种。MAC VLAN 和协议 VLAN 仅对 untag 数据包和优先级 tag 数据包生效,当一个数据包同时满足 802.1Q VLAN、MAC VLAN 和协议 VLAN 时,交换机将按照 MAC VLAN、协议 VLAN、PVID 的顺序来处理数据包,在相应 VLAN 中转发数据包。

由于普通交换机工作在 OSI 模型的数据链路层,若要交换机能够识别不同 VLAN 的数据包,只能对数据包的数据链路层封装进行 VLAN 识别。因此,VLAN 识别字段被添加到数据链路层封装中。

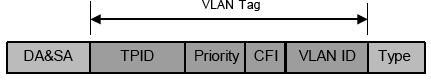

IEEE 802.1Q 协议为了标准化 VLAN 实现方案,对带有 VLAN 标识的数据包结构进行了统一规定。协议规定在目的 MAC 地址和源 MAC 地址之后封装 4 个字节的 VLAN Tag,用以标识 VLAN的相关信息,如图 6-2 所示。VLAN Tag 包含四个字段,分别是 TPID(Tag Protocol Identifier,标签协议标识符)、Priority、CFI(Canonical Format Indicator,标准格式指示位)和 VLAN ID。

6-2VLAN Tag 组成字段

TPID:用来表示本数据帧是带有 VLAN Tag 的数据。该字段长度为 16bit。协议规定的缺省取值

0x8100。

Priority:用来表示数据包的传输优先级。

CFI:以太网交换机中,CFI 总被设置为 0。由于兼容特性,CFI 常用于以太网类网络和令牌环类网络之间,如果在以太网端口接收的帧 CFI 设置为 1,表示该帧不进行转发,这是因为以太网端口是一个无标签端口。

VLAN ID:用来标识该报文所属 VLAN 的编号。该字段长度为 12bit,取值范围为 0~4095。由 0 和 4095 通常不使用,所以 VLAN ID 的取值范围一般为 1~4094。VLAN ID 简称 VID。

交换机利用 VLAN ID 来识别报文所属的 VLAN,当接收到的数据包不携带 VLAN Tag 时,交换机会为该数据包封装带有接收端口缺省 VLAN ID 的 VLAN Tag,将数据包在接收端口的缺省 VLAN中进行传输。

本手册中,对包含 VLAN Tag 字段的数据包我们简称为 tag 帧,untag 帧指数据包中没有 VLAN Tag 字段的数据包,优先级 tag 帧指数据包中有 VLAN Tag 字段,但 VLAN ID 为 0 的数据包。

端口的三种链路类型

在创建 802.1Q VLAN 时,需要根据端口连接的设备设置端口的链路类型。端口的链路类型有下面三种:

ACCESS:端口只能属于 1 个 VLAN,出口规则为 UNTAG,多为连接用户终端设备的端口。当 ACCESS 类型端口加入了其它 VLAN 时,则自动退出原有 VLAN。

TRUNK:端口可以允许多个 VLAN 通过,可以接收和发送多个 VLAN 的报文,常用于网络设备之间级连。在网络中 VLAN 经常跨接在不同交换机上,TRUNK 类型端口的出口规则为 TAG,能够保证转发各种 VLAN 的数据包时不改变其携带的 VLAN 信息。

GENERAL:端口可以允许多个 VLAN 通过,可以接收和发送多个 VLAN 的报文,可以用于网络设备之间连接,也可以用于连接用户设备。GENERAL 类型端口的出口规则可以根据该端口连接设备的实际情况灵活配置。

PVID 与 VLAN 数据包处理关系

PVID(Port VLAN ID),就是端口的缺省 VID。当交换机的端口接收到的报文不带 VLAN Tag

时,交换机会根据接收端口的 PVID 值为该报文插入 VLAN Tag,并进行转发。

当在局域网中划分 VLAN 时,PVID 是每个端口的一个重要参数,表示端口默认所属的 VLAN。它有两个用途:

当端口收到untag 报文时,将根据 PVID 为数据包插入 VLAN Tag。

PVID 指定了端口的默认广播域,即当端口接收到 UL 包或广播包的时候,交换机将这些数据包在该端口的缺省 VLAN 内广播。

端口的链路类型本质上是交换机对出入端口的 VLAN Tag 的处理方式,详细规则如表 6-1 所示。

|

端口类型 |

|

对接收报文的处理 |

发送报文时的处理 |

||

|

|

报文不带 Tag |

报文带Tag |

|||

|

Access |

|

|

当 VID=端口 PVID,接收报文。 |

去掉 Tag 后,发送报文。 |

|

|

|

|

当 VID≠端口 PVID,丢弃报文。 |

|||

|

Trunk |

|

接收报文,并为 |

|

|

保持原有 Tag 发送报文。 |

|

|

报文添加缺省的 |

当 |

VID 属于端口允许通过的 |

||

|

General |

|

VLAN Tag 即输 |

|

||

|

|

入端口的 PVID。 |

VLAN ID 时,接收报文。 |

当出口规则配置为 TAG 时, |

||

|

|

|

当 VID 不属于该端口允许通过 |

保持原有 tag 发送报文。 |

||

|

|

|

的 VLAN ID 时,丢弃报文。 |

当出口规则配置为 UNTAG |

||

|

|

|

|

时,去 tag 后发送报文。 |

||

表 6-1 端口类型与 VLAN 数据处理关系

IEEE 802.1Q VLAN 功能包括 VLAN 配置、端口配置两个配置页面。

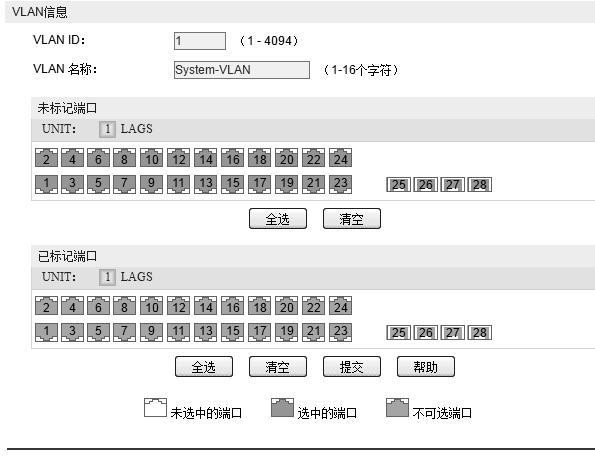

6.1.1VLAN 配置

VLAN 配置页面中可以查看当前已经创建的 802.1Q VLAN。进入页面的方法:VLAN>>802.1Q VLAN>>VLAN 配置

6-3查看 VLAN 列表

在缺省情况下,为了保证交换机在出厂情况下能正常通信,所有端口的缺省 VLAN 均为 VLAN1,只有属于 VLAN1 的端口才能访问交换机 Web 页面。VLAN1 无法编辑和删除。

条目介绍:

VLAN 配置列表

选择: 勾选条目进行删除,可多选。

VLAN ID: 显示 VLAN ID。

名称: 显示 VLAN 的描述信息。

成员: 显示 VLAN 的端口成员。

操作: 对单个 VLAN 条目进行相应操作。编辑:修改 VLAN 配置。

查看:查看 VLAN 配置信息。

点击<编辑>按键,可以对相应的 VLAN 进行编辑。点击<新建>按键,可以创建新的 VLAN。

图 6-4 创建或编辑 802.1Q VLAN

条目介绍:

• VLAN 配置

VLAN ID: 填写 VLAN ID。

VLAN 名称: 填写 VLAN 的描述信息,以便区分各个 VLAN 的用途。

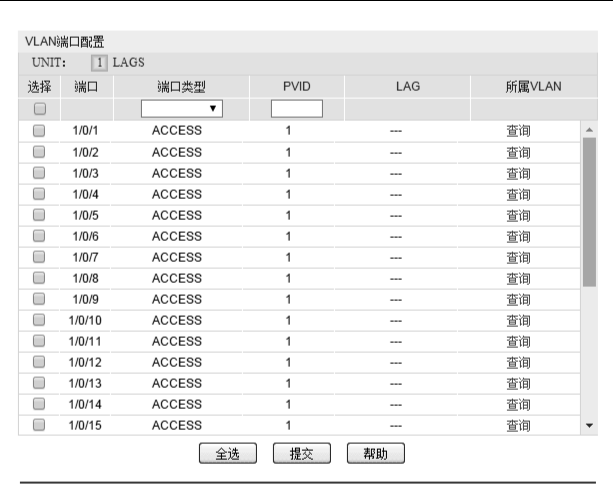

6.1.2端口配置

在创建 802.1Q VLAN 时,需要对端口连接的设备进行了解,以便设置各端口的参数。进入页面的方法:VLAN>>802.1Q VLAN>>端口配置

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

图 6-5 802.1Q VLAN—端口配置

条目介绍:

• VLAN 端口配置

选择: 勾选端口配置端口类型和 PVID 值,可多选。

端口: 显示交换机的端口号。

端口类型: 选择交换机的端口类型。默认为 ACCESS。

• ACCESS:该端口只能加入一个 VLAN,出口规则为 UNTAG。 PVID 值与当前 VLAN ID 的值保持相同。如果 VLAN 删除,相应端口的 PVID 会自动置为默认值 1。

• TRUNK:该端口可加入多个 VLAN,出口规则为 TAG。PVID 值

可设置为当前端口加入的任意一个 VLAN 的 VID 值。

• GENERAL:该端口可加入多个 VLAN,且允许根据不同 VLAN选择不同的出口规则,默认出口规则为 UNTAG。PVID 值可设置为当前端口加入的任意一个 VLAN 的 VID 值。

PVID: 填写交换机物理端口的 PVID 值。默认为 1。

LAG: 显示端口当前所属的汇聚组。

所属 VLAN: 查询本端口所加入的 VLAN 信息。

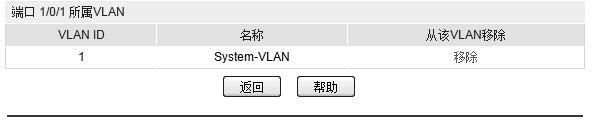

点击<查询>按键,可以查询相应端口所属。

图 6-6 查看端口所属 VLAN

条目介绍:

|

• 端口加入的 VLAN |

|

|

VLAN ID: |

显示 VLAN ID。 |

|

名称: |

显示 VLAN 的名称信息。 |

|

从该 VLAN 移除: |

点击<移除>按键,将本端口从相应 VLAN 中移除。 |

802.1Q VLAN 配置步骤:

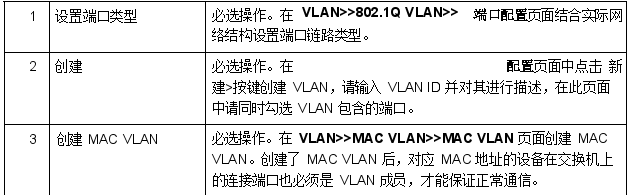

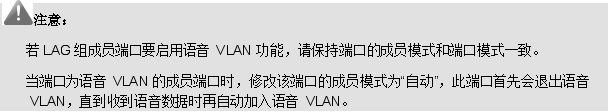

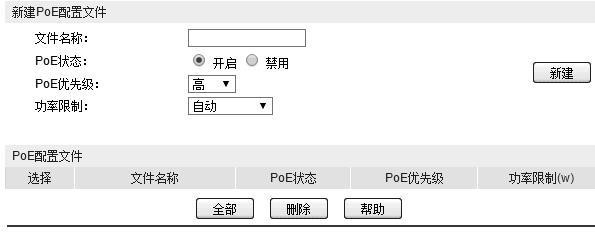

|

步骤 |

操作 |

说明 |

|

1 |

设置端口类型 |

必选操作。在 VLAN>>802.1Q VLAN>> 端口配置页面根据端口连接的设备设置端口类型。 |

|

2 |

VLAN 创建 |

VLAN>>802.1Q VLAN>>VLAN < > 必选操作。在 配置页面中点击 新建 按键创建 VLAN,请输入 VLAN ID 并对其进行描述,在此页面中请同时勾选 VLAN 包含的端口。 |

|

3 |

/VLAN 编辑 查看 |

VLAN>>802.1Q VLAN>>VLAN < > < 可选操作。在 配置页面点击 编辑 或查看>按键,可以对相应的 VLAN 进行编辑和查看。 |

|

4 |

删除 VLAN |

可选操作。在 VLAN>>802.1Q VLAN>>VLAN 配置页面勾选相应的 VLAN 条目,点击<删除>按键进行删除。 |

MAC VLAN 是 VLAN 的另一种划分方法,根据每个主机的 MAC 地址来划分 VLAN,即对每个主机的 MAC 地址均划分到 VLAN 中。MAC VLAN 的优点在于,将 MAC 地址与 VLAN 绑定后,该MAC 地址对应的设备可以随意切换端口,只要连接到相应 VLAN 的成员端口即可,而不必改变 VLAN 成员的配置。

MAC VLAN 中数据包处理有如下特点:

当端口收到 UNTAG 数据包时,首先查看是否创建配置相应的 MAC VLAN,若已创建 MAC VLAN,则给数据包插入 MAC VLAN 的 TAG;若没有相应的 MAC VLAN,则根据接收端口的 PVID 值给数据包插入TAG,并将数据包在相应的 VLAN 中转发。

当端口收到TAG 数据包时,交换机按照 802.1Q VLAN 的方式处理该帧。如果接收端口允许该

VLAN 的数据包通过,则正常转发;如果不允许,则丢弃该数据包。

将某个主机的 MAC 划分到 802.1Q VLAN 中后,为了保证该主机能够在此 VLAN 内正常通信,请将其接入端口设置成相应的 802.1Q VLAN 成员。详情请查看表 6-1 端口类型与 VLAN 数据处理关系。

6.2.1MAC VLAN

MAC VLAN 页面中,可以创建 MAC VLAN 并查看当前已创建的 MAC VLAN。进入页面的方法:VLAN>>MAC VLAN>>MAC VLAN

图 6-7 创建并查看 MAC VLAN

条目介绍:

|

• • |

MAC VLAN 配置 |

|

|

|

MAC 地址: |

输入 MAC 地址。 |

|

|

MAC 描述: |

输入对 MAC 地址的描述,以便区分各个 MAC 的用途。 |

|

|

VLAN ID: |

输入该 MAC VLAN 对应的 VLAN ID,此 VLAN 必须是输入端口所 |

|

|

|

在的 802.1Q VLAN。 |

|

• • |

MAC VLAN 列表 |

|

|

|

选择: |

勾选条目进行删除,可多选。 |

|

|

MAC 地址: |

显示 MAC 地址。 |

|

|

MAC 描述: |

显示此 MAC 的描述信息,以便区分各个 MAC 的设备。 |

|

|

VLAN ID: |

显示该 MAC 对应的 VLAN ID。 |

|

|

操作: |

点击对应条目<编辑>按键,可以修改该条目的参数。修改完毕后, |

|

|

|

点击<修改>按键,修改内容生效。 |

|

MAC VLAN 配置步骤: |

||

|

步骤 |

|

说明 |

VLAN VLAN>>802.1Q VLAN>>VLAN <

VLAN VLAN>>802.1Q VLAN>>VLAN <

6.2.2端口启用

在端口启用页面中,您可以启用端口的 MAC VLAN 功能,只有启用了端口的 MAC VLAN 功能,MAC VLAN 功能才能生效。

进入页面的方法:VLAN→MAC VLAN→端口使能。

图 6-1 开启 MAC VLAN 端口

配置过程

UNIT:单击 1 以配置物理端口。单击 LAGS 配置链路聚合组。

选择您想要设为 MAC VLAN 的端口。默认情况下,所有端口都禁用了 MAC VLAN 的功能。

|

步骤 |

操作 |

描述 |

|

|

1 |

设置端口类型 |

必选操作。在 VLAN>>802.1Q VLAN>>端口配置页面结合实际网络 |

|

|

结构设置端口链路类型。 |

|

||

|

2 |

创建 VLAN. |

必选操作。在 |

配置页面中点击 新 |

|

VLAN>>802.1Q VLAN>>VLAN |

< |

||

|

建>按键创建 VLAN,请输入 VLAN ID 并对其进行描述,在此页面中 |

|||

|

请同时勾选 VLAN 包含的端口。 |

|

||

|

3 |

创建 MAC VLAN. |

必选操作。在 VLAN>>MAC VLAN>>MAC VLAN 页面创建 MAC |

|

|

VLAN。创建了 MAC VLAN 后,对应 MAC 地址的设备在交换机上的 |

|||

|

连接端口也必须是 VLAN 成员,才能保证正常通信。 |

|

||

|

4 |

选择您要启用 MAC |

必选操作。在 VLAN>>MAC VLAN>>端口使能页面中,选择和启用 |

|

|

步骤 |

操作 |

描述 |

|

|

VLAN 的端口 |

端口的 MAC VLAN 功能。 |

协议VLAN 是按照网络层协议来划分VLAN,可将网络中应用的服务类型与协议 VLAN 进行绑定,并实现特定目标。通过配置协议 VLAN,交换机可以对端口上收到的未携带 VLAN Tag 的报文进行分析,根据不同的封装格式及特殊字段的数值将报文与用户设定的协议模板相匹配,为匹配成功的报文添加相应的VLAN Tag,实现将属于指定协议的数据自动分发到特定的 VLAN 中传输的功能。对于希望针对具体应用和服务来管理用户的网络管理员,可通过划分协议 VLAN 来进行管理。

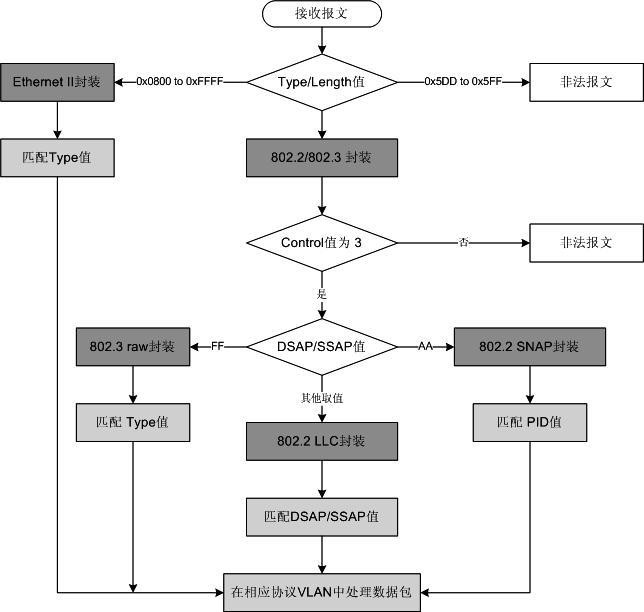

以太网数据封装格式

为清楚地了解交换机对报文协议的识别过程,先简略介绍以太网常用的数据封装格式。目前以太网的报文封装主要有两种,分别为 Ethernet II 封装和 802.2/802.3 封装,两种报文的封装格式如下:

Ethernet II 封装

![]()

802.2/802.3 封装

![]()

DA、SA 分别表示报文的目的 MAC 地址和源 MAC 地址,数字表示此字段的长度,单位为字节,如源目的 MAC 地址字段共占用了 12 字节。

由于以太网报文的最大长度为 1500 字节,转换成 16 进制数字为 0x05DC,所以 802.2/802.3封装的 Length 字段取值范围为 0x0000~0x05DC。而 Ethernet II 型封装中的 Type 字段取值范围为 0x0600~0xFFFF。Type 或 Length 字段取值为 0x05DD~0x05FF 的报文将被认为是非法报文,交换机将直接丢弃。交换机根据这两个字段的取值范围的不同来区分 Ethernet II 型和 802.2/802.3 型报文。

802.2/802.3 封装有 3 种扩展封装格式:

802.3raw 封装

![]()

在源地址和目的地址之后只封装 Length 字段,之后即是 DATA,没有其他字段。目前只有 IPX 协议支持 802.3 raw 封装。802.3 raw 封装在 Length 字段后两个字节的取值固定为 0xFFFF。

802.2LLC(Logic Link Control,逻辑链路控制)封装

![]()

在源、目的地址后封装 Length、DSAP(Destination Service Access Point,目的服务访问 点)、SSAP(Source Service Access Point,源服务访问点)和 Control 字段,其中 Control

字段的取值固定为 3。802.2 LLC 封装中的 DSAP 和 SSAP 是用来标识上层协议类型的字段。例如,当两个字段同时取值为 0xE0 时,表示上层协议为 IPX。

802.2 SNAP(Sub-Network Access Protocol,子网接入协议)封装按 802.3 标准型报文进行封装。在 802.2 SNAP 封装中,DSAP 和SSAP 字段的取值均固定为 0xAA,Control 字段取值为 3。交换机根据DSAP 和 SSAP 字段的取值区分 802.2 LLC 和 802.2 SNAP 封装。

以太网报文到底采用哪种封装格式,取决于发送该报文的设备,同一个设备可能可以同时发送两种格式的报文。目前最常使用的封装格式是 Ethernet II 封装格式。

IP 协议、ARP 协议、和 RARP 协议均支持 802.3 和 Ethernet II 两种报文封装格式,但是并非所有协议都支持上述所有封装格式。交换机通过匹配两种封装类型的特征值来区分报文所属的协议。

交换机对报文协议的匹配规则

交换机协议VLAN 的实现方式

本交换机可以通过协议模板来匹配报文,根据协议在指定的 VLAN 中传输报文。协议模板是用来匹配报文所属协议类型的标准,包括“封装格式”和“协议类型”两部分。在创建协议 VLAN 前需要设定相应的协议模板。表 6-2 是常见网络层协议支持的封装格式,设置协议模板可以参考。同时交换机也预设的部分协议模板,可以直接根据相应的协议模板创建协议 VLAN。

|

封装 |

|

|

|

|

|

|

Ethernet II |

802.3 raw |

802.2 LLC |

802.2 SNAP |

|

IP(0x0800) |

支持 |

不支持 |

不支持 |

支持 |

|

IPX(0x8137) |

支持 |

支持 |

支持 |

支持 |

|

AppleTalk(0x809B) |

支持 |

不支持 |

不支持 |

支持 |

6-2 常见协议支持的封装格式本交换机对各种VLAN 数据包处理特点

当端口收到UNTAG 数据包时,首先查看是否创建配置相应的协议 VLAN,若已创建协议 VLAN,则给数据包插入协议VLAN 的TAG;若没有相应的协议 VLAN,则根据接收端口的 PVID 值给数据包插入TAG,并将数据包在相应的 VLAN 中转发。

当端口收到TAG 数据包时,交换机按照 802.1Q VLAN 的方式处理该帧。如果接收端口属于携带该VLAN TAG 的数据包通过,则正常转发;如果不属于,则丢弃该数据包。

创建了协议VLAN 后,为了保证数据的正常传输,请将协议VLAN 的使能端口设置为相应

802.1Q VLAN 成员。详情请查看表 6-1 端口类型与VLAN 数据处理关系。

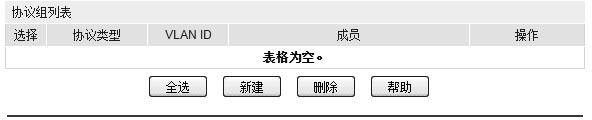

6.3.1协议组列表

在协议组列表页面中,可以查看、创建或编辑协议 VLAN。进入页面的方法:VLAN>>协议 VLAN>>协议组列表

图 6-8 协议组列表

条目介绍:

协议 VLAN 列表

选择: 勾选条目进行删除,可多选。

协议类型: 显示协议 VLAN 的协议类型。

VLAN ID: 显示协议 VLAN ID。

成员: 显示协议 VLAN 成员端口。

操作: 点击对应条目<编辑>按键,可以修改该条目的参数。修改完毕后,点击<修改>按键,修改内容生效。

点击<新建>按钮,可以创建新的协议 VLAN。

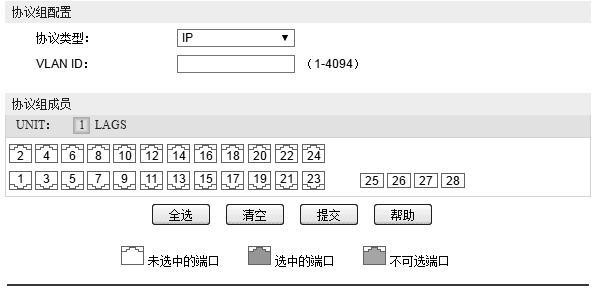

6.3.2协议组配置

在此页面中,可以修改相应的协议 VLAN。

进入页面的方法:VLAN>>协议 VLAN>>协议组配置

图 6-9 协议组配置

条目介绍:

协议组配置

协议类型: 选择需要修改的协议 VLAN 类型。

VLAN ID: 配置协议 VLAN ID。

协议组成员

协议组成员

|

端口选择: |

勾选协议 VLAN 成员端口,将成员端口与协议 VLAN 进行关联。设 |

|

|

置了协议 VLAN 成员端口后,当这些端口收到 Untag 数据包时,将 |

|

|

优先判断是否存在相应的协议 VLAN。若存在,则将数据包在相应 |

|

|

的协议 VLAN 中转发数据包;若不存在,则将数据包按照 802.1Q |

|

|

VLAN 规则进行转发。 |

|

注意: |

|

6.3.3协议模板

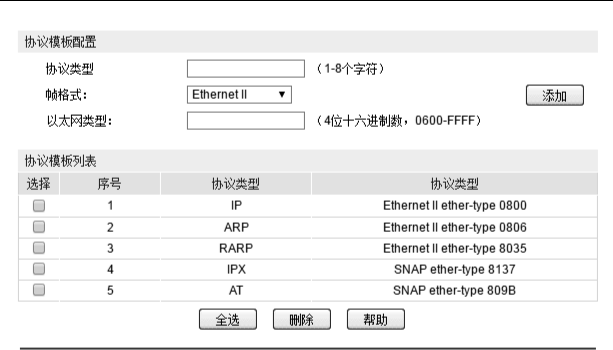

配置协议VLAN 前应先配置协议模板,本交换机在出厂默认情况下已经定义了IP、ARP 和RARP

等协议模板,若需要更多的协议模板时,请在此页面中添加。进入页面的方法:VLAN>>协议 VLAN>>协议模板

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

|

|

|

图 6-10 协议模板 |

|

条目介绍: |

||

|

• |

协议模板配置 |

|

|

|

协议类型: |

配置新定义的协议模板的名称。 |

|

|

以太网类型: |

配置该协议模板中协议类型值。 |

|

|

帧格式: |

配置该协议使用的封装格式。 |

|

• |

协议模板列表 |

|

|

|

选择: |

勾选条目进行删除,可多选。 |

|

|

序号: |

显示协议序号。 |

|

|

协议类型: |

显示协议模板的名称。 |

|

|

协议类型: |

显示该协议模板中协议类型值。 |

|

|

当协议模板与 VLAN 绑 |

定后,将无法删除协议模板。 |

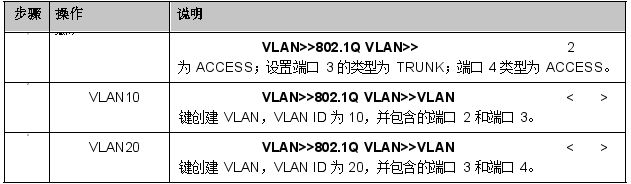

协议 VLAN 配置步骤:

|

步骤 |

操作 |

说明 |

|

1 |

设置端口类型 |

必选操作。在 VLAN>>802.1Q VLAN>>端口配置页面结合实 |

|

际网络结构设置端口链路类型。协议 VLAN 成员端口的在协 |

||

|

议 VLAN 中出口规则需要设置为 Untag。 |

||

|

2 |

创建 VLAN |

必选操作。在 VLAN>>802.1Q VLAN>>VLAN 配置页面中点 |

|

击<新建>按键创建 VLAN,请输入 VLAN ID 并对其进行描述, |

|

步骤 |

操作 |

说明 |

|

|

|

在此页面中请同时勾选 VLAN 包含的端口。 |

|

3 |

创建协议模板 |

必选操作。配置协议 VLAN 前应先在 VLAN>>协议 VLAN>> |

|

协议模板页面配置协议模板。 |

||

|

4 |

创建协议 VLAN |

必选操作。在 VLAN>>协议 VLAN>>协议组列表页面中点击< |

|

新建>按键来创建协议 VLAN。 |

||

|

5 |

编辑/查看 VLAN |

可选操作。在 VLAN>>协议 VLAN>>协议组列表页面点击<编 |

|

辑>按键对相应的 VLAN 进行编辑。 |

||

|

6 |

删除 VLAN |

可选操作。在 VLAN>>协议 VLAN>>协议组列表页面勾选相 |

|

应的 VLAN 条目,点击<删除>按键进行删除。 |

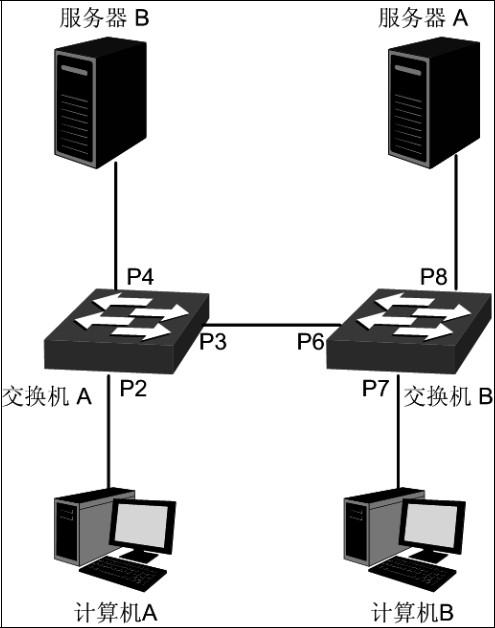

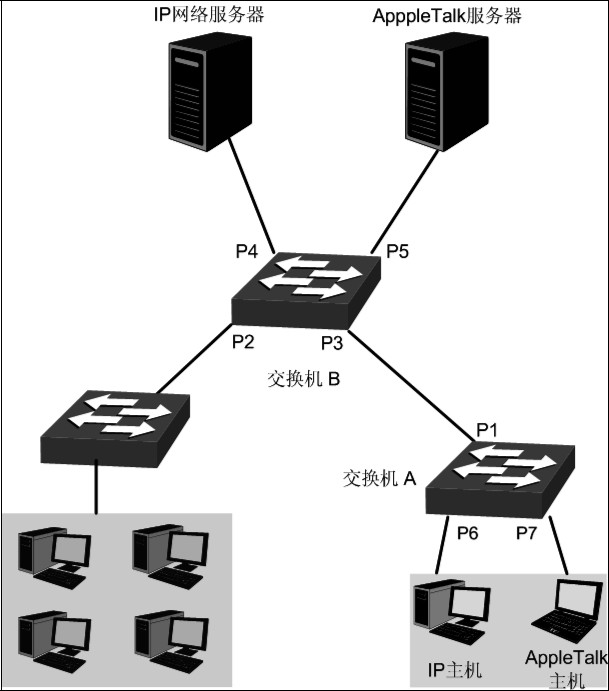

组网需求

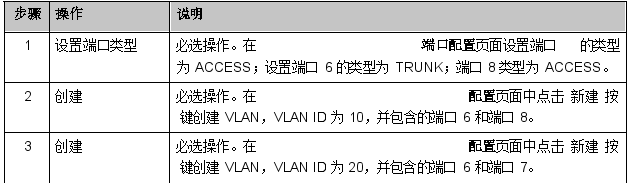

交换机 A 连接了计算机 A 和服务器 B;交换机 B 连接了计算机 B 和服务器 A;计算机 A 和服务器 A 同属于一个部门;计算机 B 和服务器 B 同属于一个部门;

两个部门以 VLAN 划分,相互之间不能通信。组网图

图中的“P 数字”表示交换机的端口号。

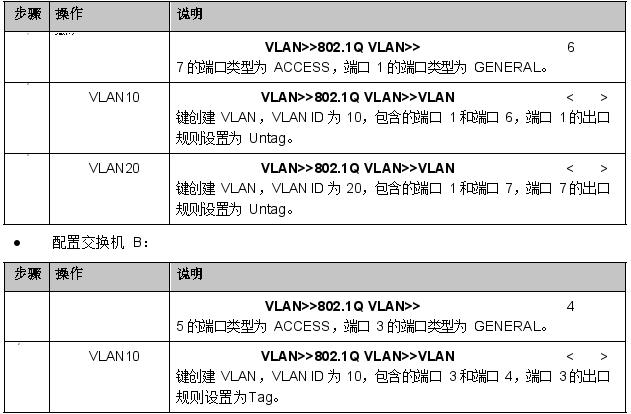

配置步骤

配置交换机 A:

必选操作。在 端口配置页面设置端口 的类型

必选操作。在 端口配置页面设置端口 的类型

创建 必选操作。在 配置页面中点击 新建 按

创建 必选操作。在 配置页面中点击 新建 按

配置交换机 B:

VLAN>>802.1Q VLAN>> 7

VLAN>>802.1Q VLAN>> 7

VLAN10 VLAN>>802.1Q VLAN>>VLAN < >

VLAN20 VLAN>>802.1Q VLAN>>VLAN < >

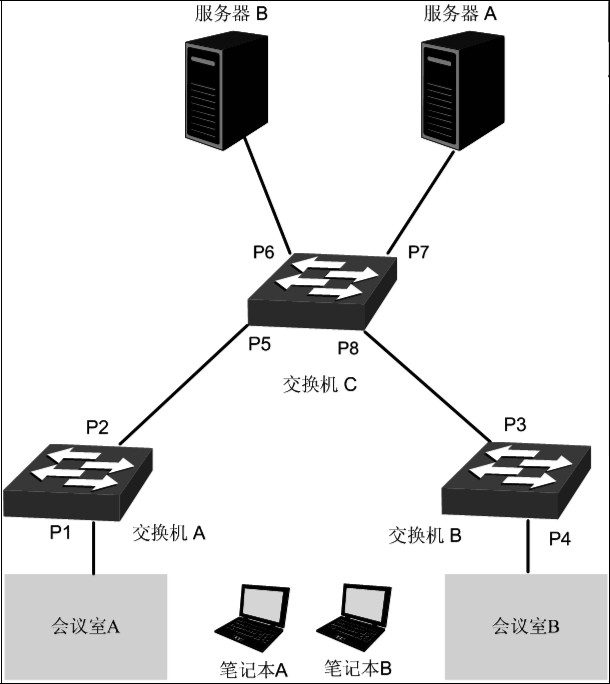

组网需求

交换机 A 和交换机 B 分别连接到两个会议室,会议室为各部门共用;笔记本 A 和笔记本 B 为会议室专用电脑,分别属于不同部门;

两个部门分别属于 VLAN10 和 VLAN20。现要求这两台笔记本电脑无论在哪个会议室使用,均只能访问自己部门的服务器,即服务器 A 和服务器 B;

笔记本 A 和笔记本 B 的 MAC 地址分别为 00-19-56-8A-4C-71、00-19-56-82-3B-70。

组网图

图中的“P 数字”表示交换机的端口号。配置步骤

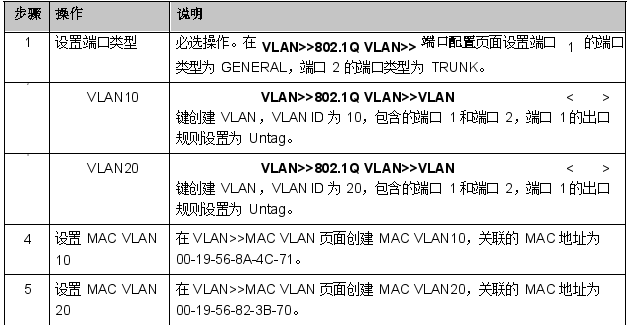

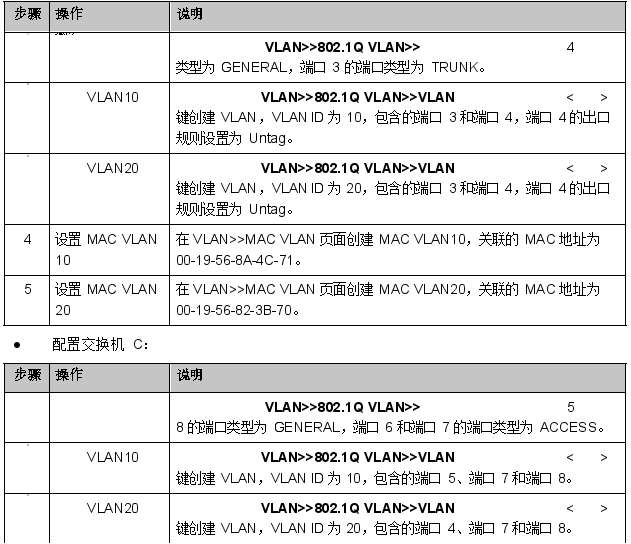

配置交换机 A:

创建 必选操作。在 配置页面中点击 新建 按

创建 必选操作。在 配置页面中点击 新建 按

创建 必选操作。在 配置页面中点击 新建 按

配置交换机 B:

必选操作。在 端口配置页面设置端口 的端口

必选操作。在 端口配置页面设置端口 的端口

创建 必选操作。在 配置页面中点击 新建 按

创建 必选操作。在 配置页面中点击 新建 按

1 设置端口类型

必选操作。在 端口配置页面设置端口

和端口

创建 必选操作。在 配置页面中点击 新建 按

创建 必选操作。在 配置页面中点击 新建 按

组网需求

平面部门通过内部交换机 A 的端口 1 连入公司局域网;平面部门中分别有 IP 主机和 AppleTalk 主机;

IP 主机需要 IP 网络服务器提供服务,属于 VLAN10;AppleTalk 主机需要 AppleTalk 服务器提供服务,属于 VLAN20;

交换机 A 分别连接了 IP 网络服务器和 AppleTalk 网络服务器;

组网图

图中的“P 数字”表示交换机的端口号。配置步骤

配置交换机 A:

必选操作。在 端口配置页面设置端口 和端口

必选操作。在 端口配置页面设置端口 和端口

创建 必选操作。在 配置页面中点击 新建 按

创建 必选操作。在 配置页面中点击 新建 按

1 设置端口类型

必选操作。在 端口配置页面设置端口

和端口

创建 必选操作。在 配置页面中点击 新建 按

VLAN20 VLAN>>802.1Q VLAN>>VLAN <>

VLAN20 VLAN>>802.1Q VLAN>>VLAN <>

VLAN VPN(虚拟私有网络)是近年来随着 Internet 的广泛应用而迅速发展起来的一种新技术,用以实现在公用网络上构建私人专用网络。VLAN-VPN 通过在运营商接入端为用户的私网报文封装外层 VLAN Tag,使报文携带两层 VLAN Tag, 穿越运营商的骨干网络。

VLAN-VPN 功能为您提供了以下好处:

为小型局域网或企业内部网提供了简单的二层 VPN 解决方案。节约公用网络 VLAN ID 资源。

用户可以规划自己的私网 VLAN ID,不会导致和公网 VLAN ID 冲突。

当 ISP 进行网络升级时,用户网络可以在不改变当前配置的情况下正常工作。

此外,该交换机支持调整 VLAN VPN 数据包的 TPID 值。TPID(标签协议标识符)是 VLAN Tag 中的一个字段。IEEE 802.1 Q 定义 TPID 的默认值是 0x8100。该交换机采用协议定义的 TPID 默认值

(0x8100)。其他制造商可以在 VLAN-VPN 数据包的外部 tag 中使用其他 TPID 值(如 0x9100 或 0x9200)。为兼容其他厂商的设备,该交换机可以调整 VLAN-VPN 数据包的 TPID 值,您可以自己配置。当一个端口接收到一个数据包时,这个端口会将数据包的外部 VALN tag 替换成用户自己定义的 TPID 值,再重新发送数据包。因此,发送到公共网络的 VLAN-VPN 数据包可以被其他制造

商的设备所识别。

以太网数据包中 TPID 字段的位置与不带 VLAN tag 数据包中的协议类型字段的位置相同。因此,为了避免在交换机转发或接收数据包时发生冲突,您不能将以下表中所列的协议类型值配置为 TPID 值。

|

协议类型 |

数值 |

|

ARP |

0x0806 |

|

IP |

0x0800 |

|

MPLS |

0x8847/0x8848 |

|

IPX |

0x8137 |

|

协议类型 |

数值 |

|

IS-IS |

0x8000 |

|

LACP |

0x8809 |

|

802.1X |

0x888E |

6-1常用的以太网帧协议类型值本功能包括 VPN 配置、端口使能和 VLAN 映射三个配置页面。

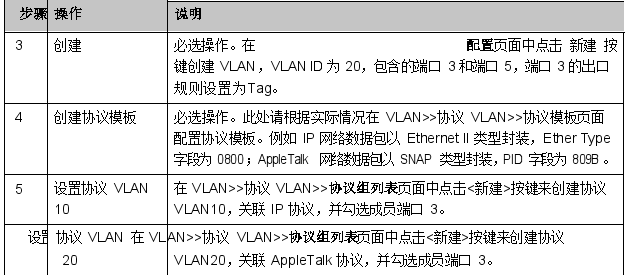

6.7.1VPN 配置

在这个页面,你可以启用/禁用 VPN 功能,调整 VLAN-VPN 数据包的全局 TPID,使能 VPN 上联端口。当 VPN 模式启用时,交换机将根据 VLAN 映射条目对接收到的有标记的数据包添加一个标记。

进入页面的方法:VLAN→VLAN VPN→VPN 配置

6-2VPN 全局配置

以下的条目显示在这个屏幕上:

|

• 全局配置 |

|

|

VPN 模式 |

选择启用/禁用 VLAN-VPN 功能。 |

|

全局 TPID |

|

VPN 上联端口

|

单元 |

单击 1 以配置物理端口。单击 LAGS 配置链路聚合组。 |

|

VPN 上联端口 |

勾选端口作为 VPN 上联端口。 |

|

如果启用了 VPN 模式 |

,请在 VLAN 映射功能页面上创建 VLAN 映射条目。 |

6.7.2端口使能

在这个页面上,可以启用端口的 VLAN VPN 功能。只有启用了端口,VLAN 映射功能的配置才能生效。

图 6-3 开启 VLAN 映射端口

VPN 端口使能

UNIT 单击 1 以配置物理端口。单击 LAGS 配置链路聚合组。勾选端口启用 VLAN VPN 功能,默认情况下所有端口都不启用 VLAN VPN 功能。

6.7.3VLAN 映射

VLAN 映射功能将根据 VLAN 映射关系,在数据包的 VLAN tag 之前插入一个新的 VLAN tag。数据包可以在新的 VLAN 中转发。如果启用了 VLAN VPN 功能,接收到的已经携带 VLAN tag 的数据包将会基于 VLAN 映射条目再封装上一个 tag,变成双重标记的数据包,在新的 VLAN 中继续转发。

进入页面的方法:VLAN→VLAN VPN→VLAN 映射

图 6-4 新建 VLAN 映射端口

以下的条目显示在这个屏幕上:

|

• • |

全局配置 |

|

|

|

VLAN 映射: |

启用/禁用 VLAN 映射功能 |

|

• • |

VLAN 映射配置 |

|

|

|

端口 |

选择或者输入端口号。 |

|

|

C VLAN |

Customer VLAN ID(用户 VLAN ID)。 |

|

|

SP VLAN |

Service Provider VLAN ID(服务商 VLAN ID)。 |

|

|

名称 |

配置 VLAN 映射条目名称。 |

VLAN 映射列表

选择 勾选条目进行删除,可多选。

端口: 显示 VLAN 端口。

C_VLAN: 显示 C_VLAN 信息。

SP_VLAN: 显示 SP_VLAN 信息。

名称: 显示 VLAN 名称信息。

操作: 点击对应条目【编辑】按键,可以修改该条目的参数。修改

完毕后,点击【修改】按键,修改内容生效。单击<编辑>可以进行 VLAN 映射列表相关配置

图 6-5 VLAN 映射入口配置

![]()

![]()

VLAN VPN 功能的配置过程:

|

|

步骤 |

操作 |

描述 |

|

|

|

模式。 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

创建 SP(服务提供者)VLAN。 |

可选操作。在 VLAN→802.1Q VLAN 页面创建 SP VLAN。创 VLAN 的步骤,请参考 802.1Q VLAN 章节。 |

|

VLAN 映射功能的配置过程:

|

步骤 |

操作 |

描述 |

|

|

|

|

|

|

|

|

|

|

|

|

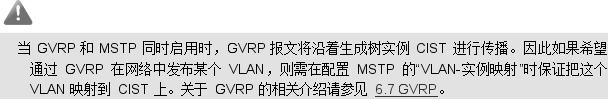

GVRP(GARP VLAN Registration Protocol,GARP VLAN 注册协议)是GARP(Generic Attribute

Registration Protocol,通用属性注册协议)的一种应用。它通过在端口动态注册和注销 VLAN 信息来达到创建或删除 VLAN 的目的,并传播 VLAN 信息到其它交换机中,减少配置 VLAN 时烦琐的手动操作。

GARP 简介

GARP 提供了一种机制,用于协助同一个局域网内的交换成员之间分发、传播和注册某种信息。GARP本身不作为一个实体存在于设备中,遵循 GARP 协议的应用实体称为 GARP 应用,GVRP 就是 GARP的一种应用。当 GARP 应用实体存在于设备的某个端口上时,该端口称为 GARP 应用实体。

网络中的 GARP 应用实体之间通过传递 GARP 消息来完成相关的信息交换,GARP 协议定义有三类消息,分别为 Join 消息、Leave 消息和 LeaveAll 消息,三种消息完成相关属性信息的注册或注销。

Join 消息:当一个 GARP 应用实体希望其它设备注册自己的属性信息时,它将对外发送 Join 消息;当收到其它实体的 Join 消息或本设备静态配置了某些属性,需要其它 GARP 应用实体进行注册时,它也会向外发送Join 消息。

Leave 消息:当一个 GARP 应用实体希望其它设备注销自己的属性信息时,它将对外发送 Leave 消息;当收到其它实体的 Leave 消息注销某些属性或静态注销了某些属性后,它也会向外发送 Leave 消息。

LeaveAll 消息:每个 GARP 应用实体启动后,将同时启动 LeaveAll 定时器。当该定时器超时后, GARP 应用实体将对外发送 LeaveAll 消息,LeaveAll 消息用来注销所有的属性,以使其它 GARP应用实体重新注册本实体上所有的属性信息。

通过消息交互,所有待注册的属性信息可以传播到同一局域网中的所有 GARP 应用实体。

GARP 消息发送的时间间隔通过定时器来控制。GARP 协议定义了四种定时器,用于控制 GARP

消息的发送周期:

Hold 定时器:当 GARP 应用实体接收到其它设备发送的注册信息时,不会立即将该注册信息作为一条 Join 消息对外发送,而是启动 Hold 定时器,当该定时器超时后,GARP 应用实体将此时段内收到的所有注册信息放在同一个Join 消息中向外发送,从而节省带宽资源。

Join 定时器:GARP 应用实体可以通过将每个 Join 消息向外发送两次来保证消息的可靠传输,在第一次发送的 Join 消息没有得到回复的时候,GARP 应用实体会第二次发送 Join 消息。两次 Join消息发送之间的时间间隔用Join 定时器来控制。

Leave 定时器:当一个 GARP 应用实体希望注销某属性信息时,将对外发送 Leave 消息,接收到该消息的 GARP 应用实体启动 Leave 定时器,如果在该定时器超时之前没有收到 Join 消息,则注销该属性信息。

LeaveAll 定时器:每个 GARP 应用实体启动后,将同时启动LeaveAll 定时器,当该定时器超时后,

GARP 应用实体将对外发送LeaveAll 消息,以使其它 GARP 应用实体重新注册本实体上所有的属性信

息。随后再启动LeaveAll 定时器,开始新的一轮循环。

GVRP 简介

GVRP 是 GARP 的一种应用。它基于 GARP 的工作机制,维护设备中的 VLAN 动态注册信息,并传播VLAN 信息到其它设备中。

设备启动 GVRP 特性后,能够接收来自其它设备的 VLAN 注册信息,并动态更新本地的 VLAN 注册信息,包括当前的 VLAN 成员、这些 VLAN 成员可以通过哪个端口到达等;同时设备能够将本地的 VLAN 注册信息向其它设备传播,以便使同一局域网内所有设备的 VLAN 信息一致。GVRP传播的 VLAN 注册信息既包括本地手工配置的静态注册信息,也包括来自其它设备的动态注册信息。

在本交换机中,只有TRUNK 类型端口才能作为GVRP 应用实体,维护交换机的VLAN 注册信息。

GVRP 的端口注册模式有三种:Normal、Fixed 和Forbidden,各模式描述如下:

Normal 模式:允许该端口动态注册、注销VLAN,传播动态VLAN 以及静态VLAN 信息。

Fixed 模式:禁止该端口动态注册、注销 VLAN,只传播静态VLAN 信息,不传播动态VLAN 信息。Fixed 模式的端口只允许本端口所属的静态 VLAN 信息通过。

Forbidden 模式:禁止该端口动态注册、注销 VLAN,不传播除VLAN1 以外的任何的VLAN 信息。

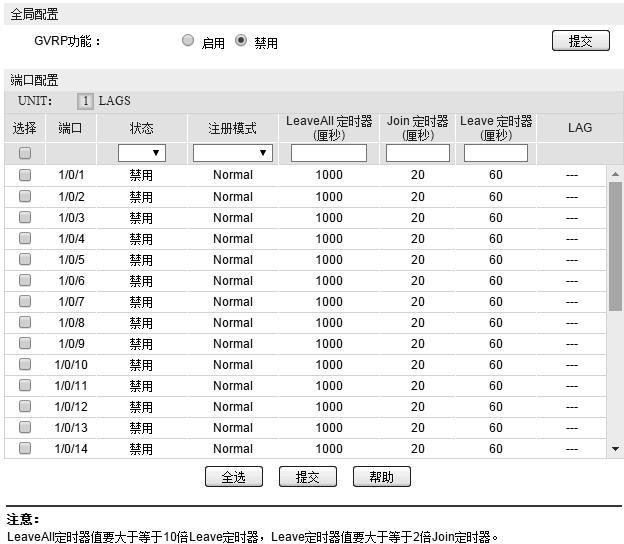

Forbidden 模式的端口,只允许系统默认 VLAN(VLAN1)通过。进入页面的方法:VLAN>>GVRP>>GVRP 配置

图 6-11 配置 GVRP

条目介绍:

全局配置

GVRP 功能: 选择是否启用交换机的 GVRP 功能。

端口配置

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

端口选择: |

点击<选择>按键,可根据所输端口号快速查找相应条目。 |

|

选择: |

勾选端口,配置端口 GVRP 功能参数,可多选。 |

|

端口: |

显示交换机的端口号。 |

|

状态: |

选择是否启用此功能。端口启用 GVRP 功能之前需要将端口类型设 |

|

|

置为 Trunk。 |

|

注册模式: |

选择端口的注册模式。 |

|

|

• Normal 模式:允许该端口动态注册、注销 VLAN,传播动态 VLAN |

|

|

以及静态 VLAN 信息。 |

|

|

• Fixed:禁止该端口动态注册、注销 VLAN,只传播静态 VLAN 信 |

|

|

息,不传播动态 VLAN 信息。 |

|

|

• Forbidden:禁止该端口动态注册、注销 VLAN,只允许缺省 VLAN |

|

|

通过。 |

|

LeaveAll 定时器: |

每个端口启动 GARP 后,同时启动 LeaveAll 定时器,端口将对外循 |

|

|

环发送 LeaveAll 消息,以使其它端口重新注册其所有的属性信息。 |

|

|

LeaveAll 定时器的取值范围为 1000-30000 厘秒。 |

|

Join 定时器: |

GARP 端口可以将每个 Join 数据包向外发送两次来保证消息的可靠 |

|

|

传输,两次发送之间的时间间隔用 Join 定时器来控制。Join 定时器 |

|

|

的取值范围为 20-1000 厘秒。 |

|

Leave 定时器: |

接收到Leave 数据包的 GARP 端口启动Leave 定时器,如果在该 |

|

|

定时器超时之前没有收到 Join 数据包,则注销相应属性信息。Leave |

|

|

定时器的取值范围为 60-3000 厘秒。 |

|

LAG: |

显示端口当前所属的汇聚组。 |

|

LeaveAll 定时器值要大于等于 10 |

倍 Leave 定时器,Leave 定时器值要大于等于 2 倍 Join 定时器。 |

GVRP 配置步骤:

|

步骤 |

操作 |

说明 |

|

|

设置端口类型 |

必选操作。在 VLAN>>802.1Q VLAN>>端口配置页面将端口类型设置为TRUNK。 |

|

|

启用 GVRP 功能 |

必选操作。在 VLAN>>GVRP 页面启用 GVRP 功能。 |

|

|

配置端口的注册模式以及各定时器时长。 |

必选操作。在 VLAN>>GVRP 页面中根据实际应用情况设置端口的参数并启用端口。 |

私有 VLAN 旨在节省 VLAN 资源、防止广播风暴。为保证用户信息安全,易于服务提供商管理,在校园网络中,服务提供者通常要求每个用户是 2 层分离的,VLAN 可以解决这个问题。然而,IEEE

802.1Q 协议规定一个设备最多只能支持 4094 个 VLAN。如果一个服务提供者为每个用户分配一个 VLAN,VLAN 将远远不够,这将导致服务提供者能够支持的用户数量比较有限。

私有 VLAN 采用 2 层 VLAN 结构。私有 VLAN 包含一个主 VLAN 和一个辅助 VLAN,提供一种机制来实现不同端口的 2 层分离。对于上行设备,从下游接收到的所有数据包没有 VLAN 标记,上行设备需要识别主 VLAN 而不是辅助 VLAN。因此,它们可以在不考虑底层 VLAN 配置的情况下节省 VLAN 资源。与此同时,服务提供者可以为每个用户分配一个单独的辅助 VLAN,实现用户 2 层隔离。

私有 VLAN 技术主要用于校园或企业网络实现用户的 2 层分离和节省 VLAN 资源。私有 VLAN 的组成

Promiscuous 端口: Promiscuous 端口与上行设备连接和通信。Promiscuous 端口的PVID 与主

VLAN ID 相同,一个Promiscuous 端口只能加入到一个主 VLAN。

Host 端口:Host 端口与终端设备连接并通信。Host 端口的PVID 与辅助VLAN ID 相同,一个Host

端口只能属于一个私有 VLAN。

主 VLAN:一个私有 VLAN 包括一个主 VLAN 和一个辅助 VLAN。主 VLAN 是上行设备可以识别的用户 VLAN 但不是终端用户所在的实际 VLAN。私有 VLAN 中的每个端口都是主 VLAN 的成员。主 VLAN 的 Promiscuous 端口可以和Host 端口通信,也可以和其他 Promiscuous 端口通信。

辅助 VLAN:辅助VLAN 是终端用户所在的实际VLAN。辅助VLAN 与主 VLAN 相关联,用于从主机到上行设备的通信。辅助 VLAN 有两种类型:

• 隔离 VLAN-与隔离端口相关联的 VLAN 是隔离 VLAN。每个隔离 VLAN 必须绑定一个主

VLAN。

• •

团体 VLAN-与团体端口相关联的 VLAN 是团体 VLAN。每个团体 VLAN 必须绑定一个主

VLAN。

私有 VLAN 特性

一个私有VLAN 包含一个主 VLAN 和一个辅助VLAN。一个VLAN 不能同时被设置为主VLAN 和辅助 VLAN。一个辅助VLAN 只能加入一个私有VLAN。

一个主VLAN 可以与多个辅助VLAN 关联,从而创建多个私有 VLAN。私有 VLAN 的实现

为了确保从上行设备中无法看到辅助 VLAN 信息,并且节省VLAN 资源,私有VLAN(包含一个主 VLAN 和一个辅助VLAN)需要以下特点:

从不同辅助VLAN 转发的数据包可以通过Promiscuous 端口发送到上行设备,并且没有辅助

VLAN 信息。

从主VLAN 转发的数据包可以通过Host 端口发送到终端用户,并且没有主 VLAN 信息。在 PVLAN 配置和端口配置页面上实现了私有 VLAN 的功能。

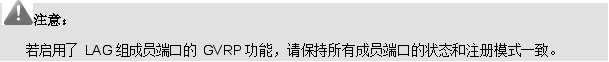

6.9.1PVLAN 配置

在这个页面上,您可以创建私有 VLAN 并查看当前定义的私有VLAN 信息。进入页面的方法:VLAN→私有 VLAN→PVLAN

6-6 新建私有 VLAN

以下的条目会显示在屏幕上:

创建私有 VLAN

|

|

主 VLAN |

填写主 VLAN ID。 |

|

|

辅助 VLAN |

填写辅助 VLAN ID。 |

|

|

辅助 VLAN 类型 |

显示私有 VLAN 的辅助 VLAN 类型。 |

|

• |

查找条目 |

|

|

|

查找选项 |

选择私有 VLAN 的显示规则,可以帮助您快速查找到所需的条目。 |

|

|

全部 |

填写欲查找条目需包含的主 VLAN ID 或辅助 VALN ID。 |

|

|

主 VLAN ID |

填写欲查找条目需包含的主 VLAN ID。 |

|

|

辅助 VLAN ID |

填写欲查找条目需包含的辅助 VLAN ID。 |

|

• |

私有 VLAN 表 |

|

|

|

选择 |

勾选条目进行删除或修改交换机私有 VLAN 配置信息,可多选。 |

|

|

主 VLAN |

显示私有 VLAN 的主 VLAN ID。 |

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

|

辅助 VLAN |

显示私有 VLAN 的辅助 VLAN ID。 |

|

|

端口 |

显示私有 VLAN 的端口号。 |

|

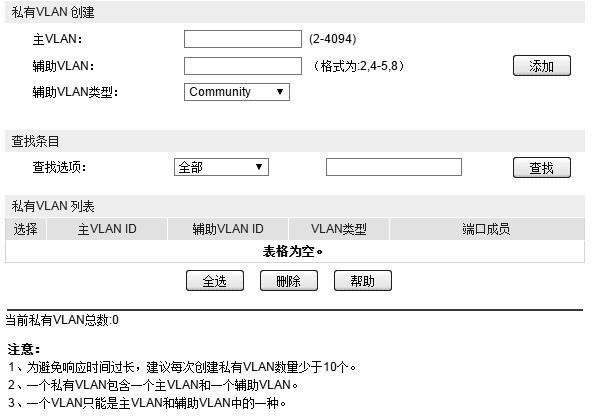

6.9.2端口配置

私有 VLAN 支持的接口类型有两种:Promiscuous 和 Host。一般来说,Promiscuous 端口和上行设备相连,Host 端口和用户端的电脑或者服务器相连。

进入页面的方法:VLAN→私有 VLAN→端口配置

|

|

图 6-7 端口配置 |

|

以下的条目显示在屏幕上: |

|

|

• 端口配置 |

|

|

选择的端口 |

在此处选择需配置的端口号。你可以手动输入一个或者从下面的 |

|

|

端口列表中选择一个。 |

|

端口类型 |

从下拉列表中选择端口类型。 |

|

主 VLAN |

指定端口所属的主 VLAN。 |

|

辅助 VLAN |

指定端口所属的辅助 VLAN。 |

私有 VLAN 端口列表

端口号 显示私有 VLAN 的端口号。

端口类型 显示对应的端口类型。

配置过程:

|

步骤 |

操作 |

描述 |

|

1 |

创建私有 VLAN |

|

|

2 |

添加端口到私有 VLAN |

|

|

3 |

删除 VLAN |

|

STP(Spanning Tree Protocol,生成树协议)是根据 IEEE 802.1D 标准建立的,用于在局域网中消除数据链路层物理环路的协议。运行该协议的设备通过彼此交互信息发现网络中的环路,并有选择的对某些端口进行阻塞,最终将环路网络结构修剪成无环路的树型网络结构,从而防止报文在环路网络中不断增生和无限循环,避免设备由于重复接收相同的报文所造成的报文处理能力下降的问题发生。

STP 采用的协议报文是 BPDU(Bridge Protocol Data Unit,桥协议数据单元),也称为配置消息, BPDU 中包含了足够的信息来保证设备完成生成树的计算过程。STP 即是通过在设备之间传递 BPDU 来确定网络的拓扑结构。

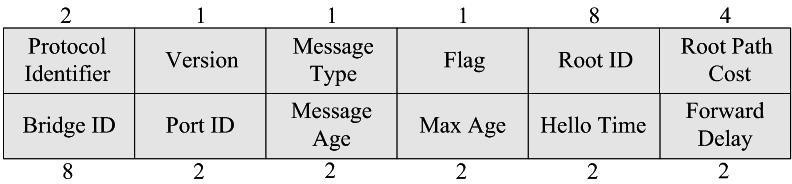

BPDU 格式及字段说明

要实现生成树的功能,交换机之间传递 BPDU 报文实现信息交互,所有支持 STP 协议的交换机都会接收并处理收到的报文。该报文在数据区里携带了用于生成树计算的所有有用信息。

标准生成树的 BPDU 帧格式及字段说明:

Protocol identifier: 协议标识 Version: 协议版本 Message type: BPDU 类型 Flag: 标志位

Root ID: 根桥 ID,由 2 字节的优先级和 6 字节 MAC 地址构成

Root path cost: 根路径开销

Bridge ID: 桥 ID,表示发送 BPDU 的桥的 ID,由 2 字节优先级和 6 字节 MAC 地址构成

Port ID: 端口 ID,标识发出 BPDU 的端口

Message age: BPDU 生存时间

Maximum age: 当前 BPDU 的老化时间,即端口保存 BPDU 的最长时间

Hello time: 根桥发送 BPDU 的周期

Forward delay: 表示在拓扑改变后,交换机在发送数据包前维持在监听和学习状态的时间

STP 的基本概念

ID(Bridge Identifier):桥 ID 是桥的优先级和其 MAC 地址的综合数值,其中桥优先级是一个可以设定的参数。桥 ID 越低,则桥的优先级越高,这样可以增加其成为根桥的可能性。

根桥(Root Bridge):具有最小桥 ID 的交换机是根桥。请将环路中所有交换机当中最好的一台设置为根桥交换机,以保证能够提供最好的网络性能和可靠性。

指定桥(Designated Bridge):在每个网段中,到根桥的路径开销最低的桥将成为指定桥,数据包将通过它转发到该网段。当所有的交换机具有相同的根路径开销时,具有最低的桥 ID 的交换机会被选为指定桥。

根路径开销(Root Path Cost):一台交换机的根路径开销是根端口的路径开销与数据包经过的所有交换机的根路径开销之和。根桥的根路径开销是零。

桥优先级(Bridge Priority):是一个用户可以设定的参数,数值范围从 0 到 61440。设定的值越小,优先级越高。交换机的桥优先级越高,才越有可能成为根桥。

根端口(Root Port):非根桥的交换机上离根桥最近的端口,负责与根桥进行通信,这个端口到根桥的路径开销最低。当多个端口具有相同的到根桥的路径开销时,具有最高端口优先级的端口会成为根端口。

指定端口(Designated Port):指定桥上向本交换机转发数据的端口。

端口优先级(Port Priority):数值范围从 0 到 255,值越小,端口的优先级就越高。端口的优先级越高,才越有可能成为根端口。

路径开销(Path Cost):STP 协议用于选择链路的参考值。STP 协议通过计算路径开销,选择较为“强壮”的链路,阻塞多余的链路,将网络修剪成无环路的树型网络结构。

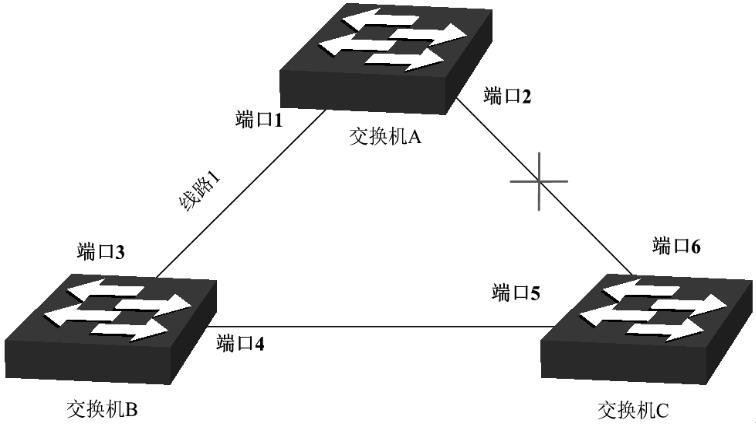

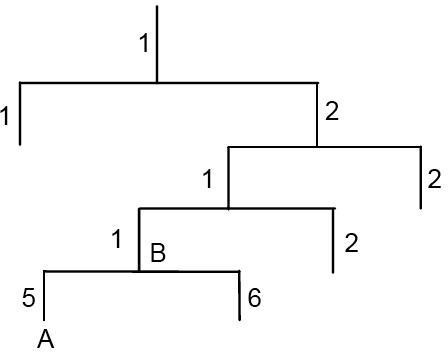

生成树基本概念的组网示意图如图 7-1 所示。交换机 A、B、C 三者顺次相连,经 STP 计算过后,交换机 A 被选为根桥,端口 2 和端口 6 之间的线路被阻塞。

桥:交换机 A 为整个网络的根桥;交换机 B 是交换机 C 的指定桥。

端口:端口 3 和端口 5 分别为交换机 B 和交换机 C 的根端口;端口 1 和端口 4 分别为交换机 A

和交换机 B 的指定端口;端口 6 为交换机 C 的阻塞端口。

图 7-1 生成树基本概念组网图

STP 定时器

联络时间(Hello Time):

数值范围从 1 秒到 10 秒。是指根桥向其它所有交换机发出 BPDU 数据包的时间间隔,用于交换机检测链路是否存在故障。

老化时间(Max. Age):

数值范围从 6 秒到 40 秒。如果在超出老化时间之后,还没有收到根桥发出的 BPDU 数据包,那么交换机将向其它所有的交换机发出 BPDU 数据包,重新计算生成树。

传输时延(Forward Delay):

数值范围从 4 秒到 30 秒。是指交换机的端口状态迁移所用的时间。

当网络故障引发生成树重新计算时,生成树的结构将发生相应的变化。但是重新计算得到的新配置消息无法立刻传遍整个网络,如果端口状态立刻迁移的话,可能会产生暂时性的环路。为此,生成树协议采用了一种状态迁移的机制,新的根端口和指定端口开始数据转发之前要经过 2 倍的传输时延,这个延时保证了新的配置消息已经传遍整个网络。

STP 模式的 BPDU 的优先级比较原则假定有两条 BPDU X 和 Y,则:

如果 X 的根桥 ID 小于 Y 的根桥 ID,则 X 优于 Y

如果 X 和 Y 的根桥 ID 相同,但 X 的根路径开销小于 Y,则 X 优于 Y

如果 X 和 Y 的根桥 ID 和根路径开销相同,但 X 的桥 ID 小于 Y,则 X 优于 Y

如果 X 和 Y 的根桥 ID、根路径开销和桥 ID 相同,但 X 的端口 ID 小于 Y,则 X 优于 Y

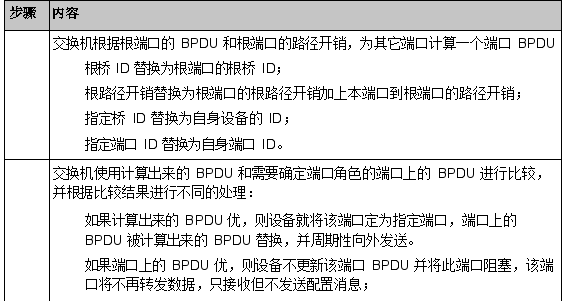

STP 的计算过程初始状态

每台交换机在初始时会生成以自己为根桥的 BPDU,根路径开销为 0,指定桥 ID 为自身设备 ID,指定端口为本端口。

最优 BPDU 的选择

每台交换机都向外发送自己的 BPDU,同时也会收到其它交换机发送的 BPDU。比较过程如下表所述:

|

步骤 |

内容 |

|

|

当端口收到的 BPDU 比本端口 BPDU 的优先级低时,交换机将丢弃接收到的 BPDU,保留该端口的 BPDU;否则,交换机将接收到的 BPDU 替换成为该端口的 BPDU。 |

|

|

交换机将所有端口的 BPDU 进行比较,选出最优的 BPDU 作为本交换机的 BPDU。 |

根桥的选择

7-1最优 BPDU 的选择

通过交换配置消息,设备之间比较根桥 ID,网络中根桥 ID 最小的设备被选为根桥。根端口、指定端口的选择

根端口、指定端口的选择过程如下表所述:

|

步骤 |

内容 |

|

|

非根桥交换机将接收到最优 BPDU 的那个端口指定为根端口。 |

:

:

7-2根端口、指定端口的选择

RSTP

RSTP(Rapid Spanning Tree Protocol,快速生成树协议)是优化版的 STP,他大大缩短了端口进

入转发状态的延时,从而缩短了网络最终达到拓扑稳定所需要的时间。RSTP 的端口状态实现快速迁移的前提如下:

根端口的端口状态快速迁移的条件是:本设备上旧的根端口已经停止转发数据,而且上游指定端口已经开始转发数据。

指定端口的端口状态快速迁移的条件是:指定端口是边缘端口或者指定端口与点对点链路相连。如果指定端口是边缘端口,则指定端口可以直接进入转发状态;如果指定端口连接着点对点链路,则设备可以通过与下游设备握手,得到响应后即刻进入转发状态。

RSTP 的基本概念

边缘端口(Edge Port):直接与终端相连而不是与其它交换机相连的端口。点对点链路:是两台交换机之间直接连接的链路。

MSTP

MSTP(Multiple Spanning Tree Protocol,多生成树协议)是在 STP 和 RSTP 的基础上,根据 IEEE 协会制定的 802.1S 标准建立的,他既可以快速收敛,也能使不同 VLAN 的流量沿各自的路径转发,从而为冗余链路提供了更好的负载分担机制。

MSTP 的特点如下:

MSTP 通过 VLAN-实例映射表,把 VLAN 和生成树联系起来,将多个 VLAN 捆绑到一个实例中,并以实例为基础实现负载均衡。

MSTP 把一个生成树网络划分成多个域,每个域内形成多棵内部生成树,各个生成树之间彼此独立。

MSTP 在数据转发过程中实现 VLAN 数据的负载分担。

MSTP 兼容 STP 和 RSTP。

MSTP 的基本概念

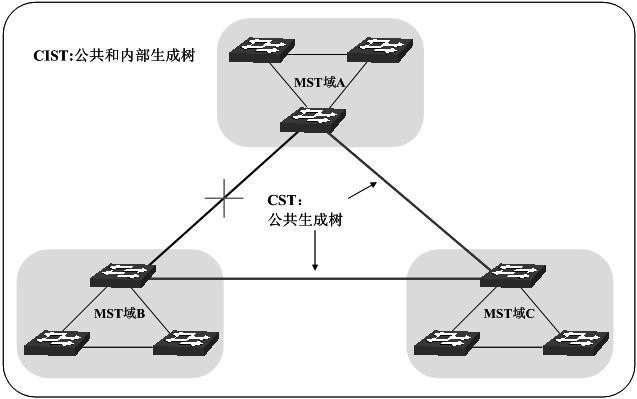

MST 域(Multiple Spanning Tree Region,多生成树域):由具有相同域配置和相同 VLAN-实例映射关系的交换机所构成。

IST(Internal Spanning Tree,内部生成树):MST 域内的一棵生成树。

CST(Common Spanning Tree,公共生成树):连接网络内所有 MST 域的单生成树。

CIST(Common and Internal Spanning Tree,公共和内部生成树):连接网络内所有设备的单生成

树,由 IST 和 CST 共同构成。

MSTP 基本概念的组网图如图 7-2 所示。

7-2 MSTP 基本概念组网图

MSTP 的基本原理

MSTP 将整个网络划分为多个 MST 域,各个域之间通过计算生成 CST;域内则通过计算生成多棵生成树,每棵生成树都被称为是一个多生成树实例。MSTP 同 STP 一样,使用 BPDU 进行生成树的计算,只是 BPDU 中携带的是 MSTP 的配置信息。

MSTP 模式的 BPDU 优先级比较原则假定有两条 MSTP 的 BPDU X 和 Y,则:

如果 X 的总根 ID 小于 Y 的总根 ID,则 X 优于 Y;

如果 X 和 Y 的总根 ID 相同,但 X 的外部路径开销小于 Y,则 X 优于 Y;

如果 X 和 Y 的总根 ID 和外部路径开销相同,但 X 的域根 ID 小于 Y 的域根 ID,则 X 优于 Y;如果 X

和 Y 的总根 ID、外部路径开销和域根 ID 相同,但 X 的内部路径开销小于 Y,则 X 优于 Y;

如果 X 和 Y 的总根 ID、外部路径开销、域根 ID 和内部路径开销相同,但 X 的桥 ID 小于 Y,则 X

优于 Y;

如果 X 和 Y 的总根 ID、外部路径开销、域根 ID、内部路径开销和桥 ID 均相同,但 X 的端口 ID

小于Y,则 X 优于Y。

端口状态

MSTP 中,根据端口是否转发数据和如何处理 BPDU 报文,可将端口状态划分为以下四种:转发:接收并转发数据,接收并发送 BPDU 报文,进行地址学习。

学习:不接收或转发数据,接收并发送 BPDU 报文,进行地址学习。

阻塞:不接收或转发数据,接收但不发送 BPDU 报文,不进行地址学习。断开:物理链路断开。

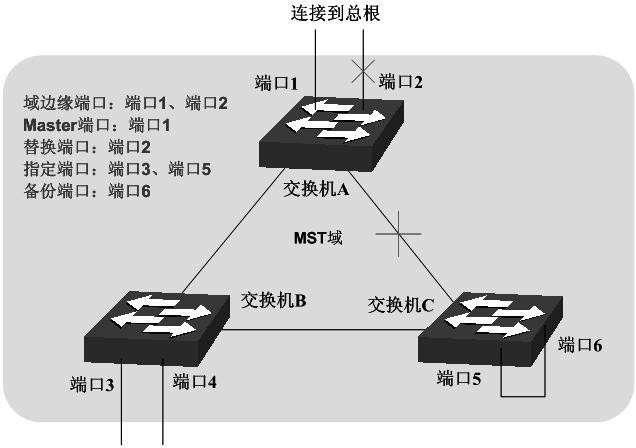

端口角色

MSTP 的端口角色分为以下几种:

根端口:到根桥的路径开销最低,负责向根桥方向转发数据的端口。指定端口:负责向下游网段或设备转发数据的端口。

Master 端口:连接 MST 域到总根的端口,位于整个域到总根的最短路径上。替换端口:根端口和 Master 端口的备份端口。

备份端口:指定端口的备份端口。禁用端口:物理链路断开的端口。

端口角色的示意图如图 7-3 所示。

图 7-3 端口角色示意图

生成树模块主要用于配置交换机的生成树功能,包括基本配置、端口配置、MSTP 实例以及安全配置四个部分。

基本配置用于配置和查看交换机生成树功能的全局属性,本功能包括基本配置和生成树信息两个配置页面。

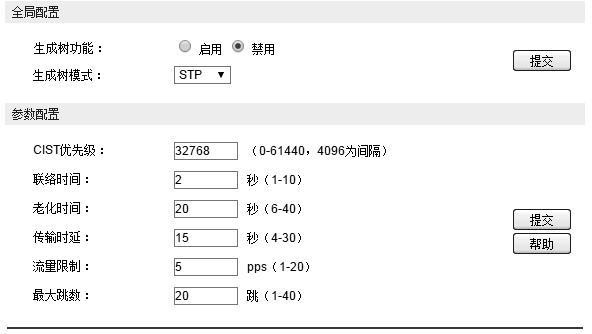

7.1.1基本配置

配置生成树前请明确各交换机在每个生成树实例中的地位,每个生成树实例中只有一台交换机处于根桥地位。配置交换机的生成树功能,首先需要在本页配置交换机生成树的全局功能和相关参数。

进入页面的方法:生成树>>基本配置>>基本配置

图 7-4 基本配置

条目介绍:

|

• • |

全局配置 |

|

|

|

生成树功能: |

选择是否启用交换机的生成树功能。 |

|

|

生成树模式: |

选择交换机的生成树模式。 |

|

|

|

• STP:生成树兼容模式。 |

|

|

|

• RSTP:快速生成树兼容模式。 |

|

|

|

• MSTP:多重生成树模式。 |

|

• |

参数配置 |

|

|

|

CIST 优先级: |

填写交换机的 CIST 优先级。CIST 优先级是确定交换机是否会被选 |

|

|

|

为根桥的重要依据,同等条件下优先级高的交换机将被选为根桥。 |

|

|

|

值越小,表示优先级越高。默认为 32768,且必须是 4096 的倍数。 |

|

|

联络时间: |

填写交换机发送协议报文的周期,用于检测链路是否存在故障。并 |

|

|

|

且,2×(联络时间+1)≤老化时间。默认为 2 秒。 |

|

|

老化时间: |

填写协议报文在交换机中能够保存的最大生存期。默认为 20 秒。 |

|

|

传输时延: |

在网络拓扑改变后,交换机的端口状态迁移的延时时间。并且,2× |

|

|

|

(传输延时-1)≥老化时间。默认为 15 秒。 |

|

|

流量限制: |

填写在每个联络时间内,端口最多能够发送的协议报文的速度。默 |

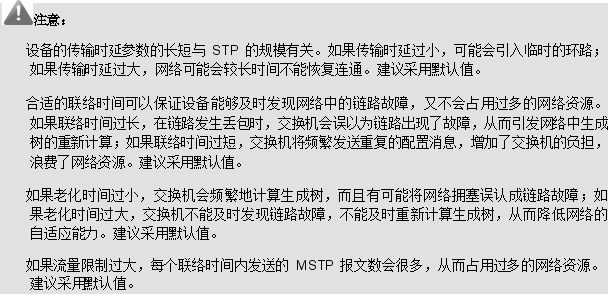

认为 5pps。

最大跳数: 填写协议报文被转发的最大跳数,它限制了生成树的规模。默认为 20 跳。

7.1.2生成树信息

本页用来查看交换机生成树功能的相关参数。

进入页面的方法:生成树>>基本配置>>生成树信息

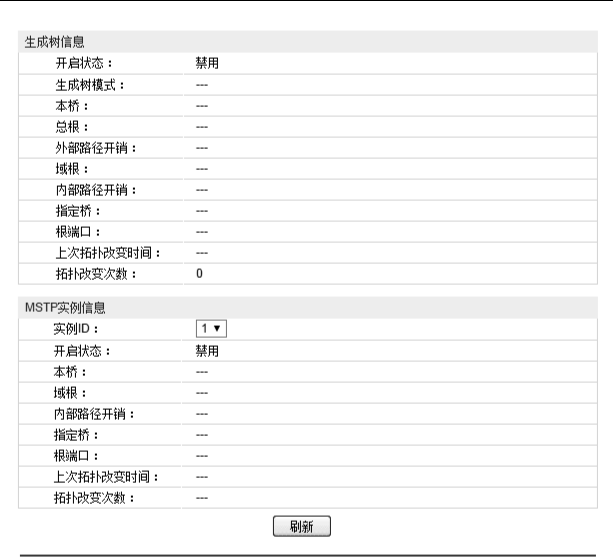

本页用来配置交换机端口的 CIST 参数。

进入页面的方法:生成树>>端口配置>>端口配置

图 7-6 端口配置

条目介绍:

• 端口配置

端口选择: 点击<选择>按键,可根据所输端口号,快速选择相应端口。选择: 勾选端口配置端口 STP 功能,可多选。

端口: 显示交换机的端口号。

状态: 选择该端口是否启用 STP 功能。

优先级: 确定与该端口连接的端口是否会被选为根端口的重要依据。同等条件下优先级高的端口将被选为根端口。值越小,表示优先级越高。默认为 128,范围 0-240,且为 16 的倍数。

外部路径开销: 在不同 MST 域之间的路径上,用于选择路径和计算路径开销的参

考值,同时也是确定该端口是否会被选为根端口的依据。值越小,表示优先级越高。

内部路径开销: 在 MST 域内的路径上,用于选择路径和计算路径开销的参考值,

同时也是确定该端口是否会被选为根端口的依据。值越小,表示优先级越高。

边缘端口: 选择是否启用边缘端口。边缘端口由阻塞状态向转发状态迁移时,可实现快速迁移,无需等待延迟时间。

点对点链路: 选择端口的点对点链路状态。以点对点链路相连的两个端口,如果

为根端口或者指定端口,则可以快速迁移到转发状态,从而减少不必要的转发延迟时间。

协议迁移: 启用端口开始一次协议迁移检查。

工作模式: 显示端口所处的生成树模式。

端口角色: 显示端口在生成树实例中担任的角色。

根端口:到根桥的路径开销最低,负责向根桥方向转发数据的端口。

指定端口:负责向下游网段或设备转发数据的端口。

Master 端口:连接多生成树域到总根的端口,位于整个域到总根的最短路径上。

替换端口:根端口和 Master 端口的备份端口。备份端口:指定端口的备份端口。

禁用端口:物理链路断开的端口。

端口状态: 显示端口所处的工作状态。

转发:接收并转发数据,接收并发送协议报文,进行地址学习。

学习:不接收或转发数据,接收并发送协议报文,进行地址学习。

阻塞:不接收或转发数据,接收但不发送协议报文,不进行地址学习。

断开:物理链路断开。

LAG: 显示端口当前所属的汇聚组。

MSTP 设置了 VLAN-实例映射表(即 VLAN 和生成树的对应关系表),把 VLAN 和生成树联系起来。通过增加 MSTP 实例(将多个 VLAN 整合到一个集合中),将多个 VLAN 捆绑到一个实例中,并以实例为基础实现负载均衡。

只有当多台交换机的 MST 域名、MST 域的修订级别、VLAN-实例映射表完全相同时,它们才能属于同一个 MST 域。本功能包括域配置、实例配置和实例端口三个配置页面。

7.3.1域配置

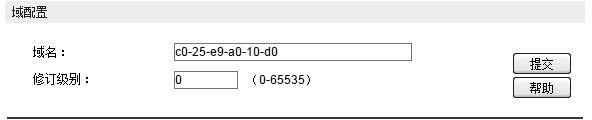

本页用来配置 MST 域的域名和修订级别。

进入页面的方法:生成树>>MSTP 实例>>域配置

图 7-7 域配置

条目介绍:

• 域配置

域名: 填写域名来标识 MST 域,最长可用 32 个字符。

修订级别: 填写修订级别来标识 MST 域。

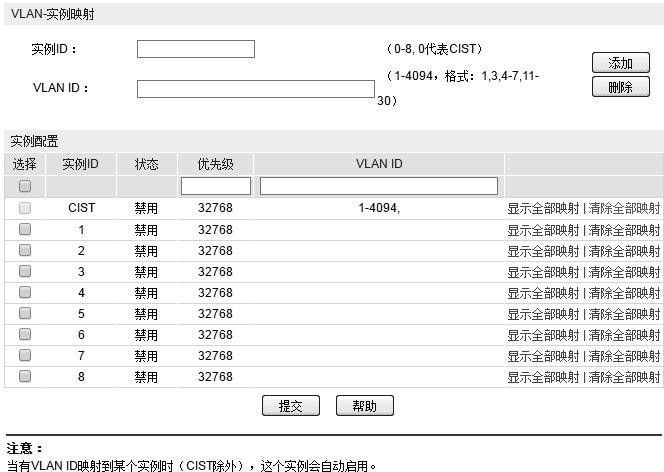

7.3.2实例配置

实例配置是 MST 域的一个属性,用来描述 VLAN 和生成树实例的映射关系。请按需要将 VLAN 分配至不同的实例,每个实例就是一个“VLAN 组”,不受其它实例和公共生成树的影响。

进入页面的方法:生成树>>MSTP 实例>>实例配置

图 7-8 实例配置

|

SW-5024 |

24-Port Gigabit Managed PoE Switch with 4 SFP Slots |

|

条目介绍: |

|

|

• 实例配置 |

|

|

实例 ID 选择: |

点击<选择>按键,可根据所输 ID 号,快速选择相应实例。 |

|

选择: |

勾选条目配置实例状态及优先级,可多选。 |

|

实例 ID: |

显示交换机的实例 ID 号。 |

|

状态: |

选择是否启用相应实例。 |

|

优先级: |

在对应实例 ID 中,确定该交换机是否会被选为根桥的重要依据。默 |

|

|

认为 32768,且必须是 4096 的倍数。 |

|

VLAN ID: |

填写该实例 ID 所包含的 VLAN ID。若之前已存在 VLAN ID,在此 |

|

|

修改后,之前的 VLAN ID 将被清空,并映射至 CIST 中。 |

VLAN-实例映射

VLAN-实例映射

|

VLAN ID: |

填写需要添加的 VLAN ID。若对应实例 ID 中已有 VLAN ID,在此 |

|

|

修改后,新的 VLAN ID 将被添加,而不会将之前的覆盖。 |

|

实例 ID: |

填写实例 ID。 |

|

注意: |

|

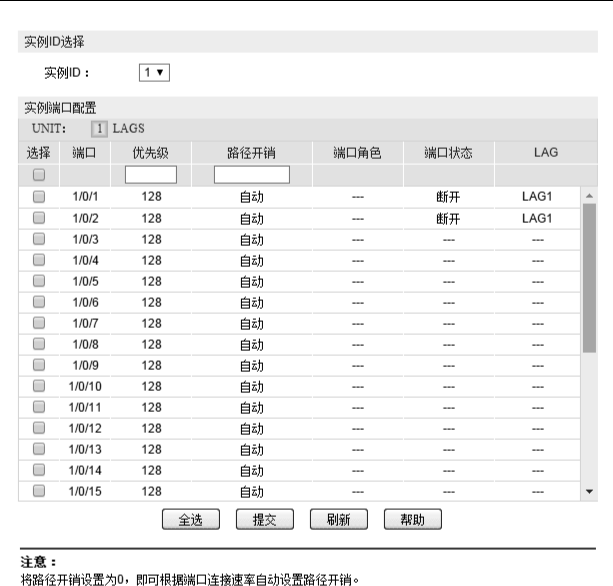

7.3.3实例端口

端口在不同的生成树实例中可以担任不同的角色,本页用来配置不同实例 ID 中的端口的参数,同时在此可以查看端口在特定实例中的状态信息。

进入页面的方法:生成树>>MSTP 实例>>实例端口

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

图 7-9 实例端口

条目介绍:

实例端口配置

实例 ID: 选择需要配置端口属性的实例 ID。

端口选择: 点击<选择>按键,可根据所输端口号,快速选择相应端口。选择: 勾选端口配置端口的优先级和路径开销,可多选。

端口: 显示交换机的端口号。

优先级: 在对应实例 ID 中,确定与该端口连接的端口是否会被选为根端口的

重要依据。默认为 128,范围 0-240,且为 16 的倍数。

路径开销: 在 MST 域内的对应实例中,用于选择路径和计算路径开销的参考

值,同时也是确定该端口是否会被选为根端口的依据。值越小,表示优先级越高。

端口角色: 显示端口在生成树实例中担任的角色。

端口状态: 显示端口所处的工作状态。

LAG: 显示端口当前所属的汇聚组。

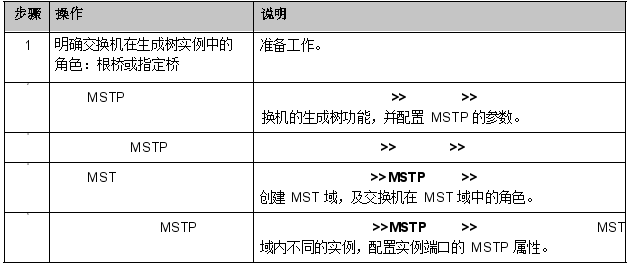

安全树功能全局配置步骤:

配置 的全局参数 必选操作。在生成树 基本配置 基本配置页面,开启交

配置 的全局参数 必选操作。在生成树 基本配置 基本配置页面,开启交

配置端口的 参数 必选操作。生成树 端口配置 端口配置页面进行配置。

配置 域

必选操作。生成树

实例 域配置、实例配置页面,

配置实例端口的

参数 可选操作。生成树

实例 实例端口页面,为

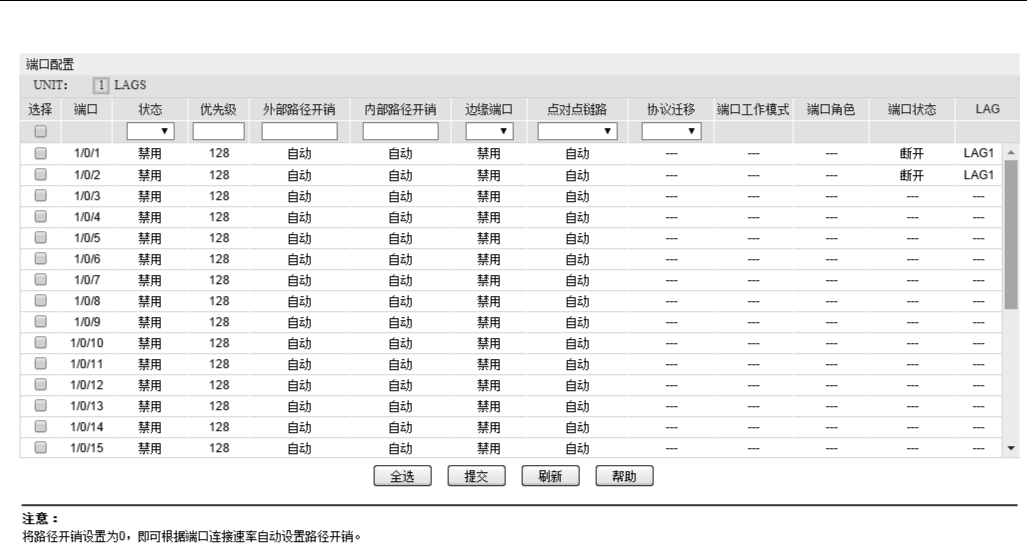

通过配置设备的保护功能,来防止生成树网络中的设备遭受各种形式的恶意攻击。本功能包括端口保护和 TC 保护两个配置页面。

7.4.1端口保护

环路保护:

在网络拓扑稳定时,交换机通过不断接收上游交换机发送的 BPDU 报文,来保持本机各个端口的端口状态。但是当发生链路拥塞或者单向链路故障时,位于下游的交换机无法收到 BPDU 报文,将会重新计算生成树,重新选择端口角色,这时阻塞端口会迁移到转发状态,从而导致网络中产生环路。

环路保护功能会抑制这种环路的产生。对于启用了环路保护的端口,当没有接收到上游交换机发送的 BPDU 报文,引起 STP 重新计算时,不论其端口角色如何,该端口将一直被设置为阻塞状态。

根桥保护:

在设计网络拓扑时,CIST 的根桥和备份根桥大多处于一个高带宽的核心域内。但是,当维护人员错误配置或遭受到网络中的恶意攻击时,网络中的合法根桥有可能会收到优先级更高的 BPDU 报文,致使当前合法根桥失去了根桥的地位,从而导致网络拓扑结构的错误变动。这种错误的变动,使得原来应该通过高速链路的流量被牵引到低速链路上,引起网络拥塞。

为了防止这种情况发生,MSTP 提供根桥保护功能:对于启用了根桥保护功能的端口,他在所有实例上的端口角色只能为“指定端口”。当该端口收到优先级更高的 BPDU 时,立刻将该端口的端口状态转化为“阻塞”状态,不再转发报文(相当于将此端口相连的链路断开)。当在 2 倍的传输时延时间内没有收到更优的配置消息时,端口会恢复原来的正常状态。

TC 保护

交换机收到 TC-BPDU 报文(网络拓扑发生变化的通知报文)后,会将本机的地址表项删除。当有人伪造 TC-BPDU 报文恶意攻击交换机时,交换机短时间内收到大量 TC-BPDU 报文,频繁的删除操作给交换机带来很大负担,给网络的稳定带来很大隐患。通过在交换机上启用 TC 保护功能,可以避免交换机频繁地删除地址表项。

启用 TC 保护功能后,交换机在“TC 保护周期”内,收到 TC-BPDU 的最大数目为“TC 保护阈值”处所设的数目,超过该数目后,交换机在该周期内不再进行地址表删除操作。这样就可以避免频繁地删除转发地址表项。

BPDU 保护

交换机上直接与 PC 或服务器相连的端口会被设置为“边缘端口”,以实现这些端口的快速迁移。当这些端口接收到 BPDU 报文时系统会自动将这些端口设置为非边缘端口,重新计算生成树,引起网络拓扑结构的变化。而这些端口一般情况下不会收到 BPDU 报文。如果有人用伪造的 BPDU 报文恶意攻击交换机,就会引起网络拓扑的震荡。

MSTP 提供 BPDU 保护功能来防止这种攻击:启用了 BPDU 保护功能后,如果边缘端口收到了 BPDU 报文,MSTP 就将这些端口关闭,同时通知网管这些端口被 MSTP 关闭,被关闭的端口只能由网络管理人员来恢复。

BPDU 过滤

BPDU 过滤用来防止恶意的 BPDU 洪泛攻击。交换机收到恶意的 BPDU 报文以后,会向网络中的其它交换机转发,致使网络内的交换机不停的进行 STP 计算,从而导致交换机的 CPU 占用率过高或者 BPDU 报文的协议状态错误等。

启用了 BPDU 报文过滤功能的端口,将不再接收和转发任何 BPDU 报文,但是会向外发送自身的

BPDU 报文,从而防止交换机受到 BPDU 报文的攻击,保证 STP 计算的正确性。

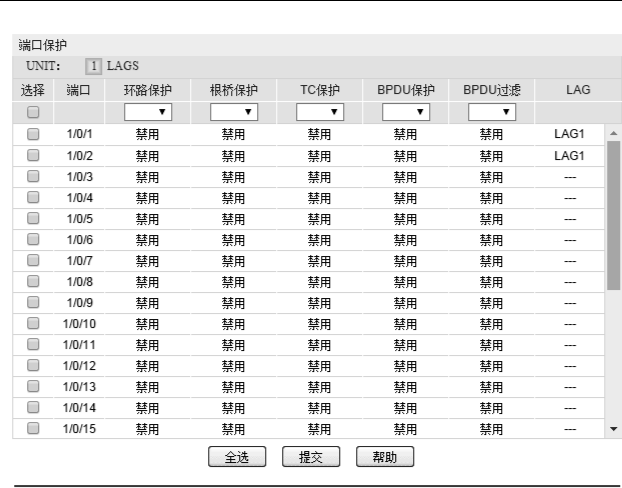

在本页可以对交换机的各个端口配置上述几种保护功能,建议对符合条件的端口启用保护功能。进入页面的方法:生成树>>安全配置>>端口保护

SW-5024 24-Port Gigabit Managed PoE Switch with 4 SFP Slots

|

|

图 7-10 端口保护 |

|

条目介绍: |

|

|

• 端口保护 |

|

|

端口选择: |

点击<选择>按键,可根据所输端口号,快速选择相应端口。 |

|

选择: |

勾选端口配置端口保护功能,可多选。 |

|

端口: |

显示交换机的端口号。 |

|

环路保护: |

防止由于链路拥塞或者单向链路故障,导致下游设备重新计算生成树,由此产 |

|

|

生的网络环路现象。 |

|

根桥保护: |

防止当前合法根桥会失去根桥的地位,引起网络拓扑结构的错误变动。 |

|

TC 保护: |

防止恶意伪造的 TC 报文在 STP 协议网络中传播,导致桥设备的地址表不断清 |

|

|

空,而引起的网络吞吐量下降。 |

|

BPDU 保护: |

防止边缘端口受到恶意伪造的协议报文的攻击。 |

|

BPDU 过滤: |

防止 STP 协议网络中协议报文泛洪。 |

|

LAG: |

显示端口当前所属的汇聚组。 |

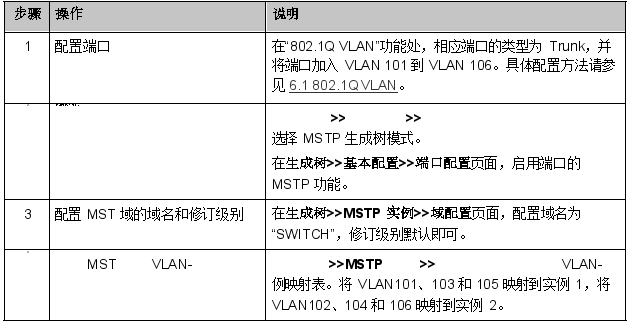

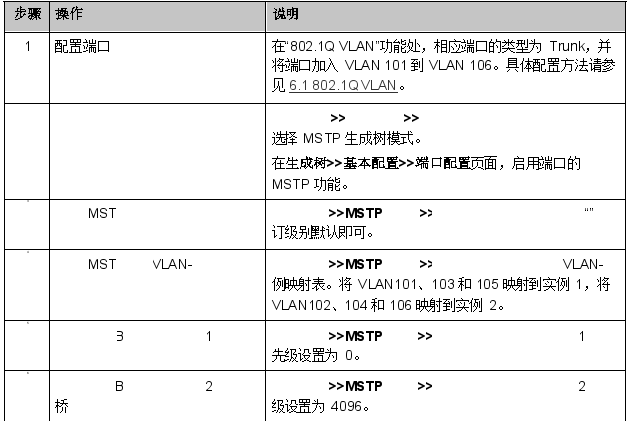

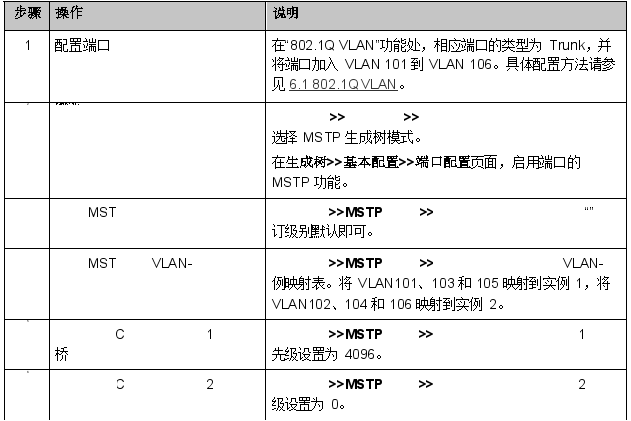

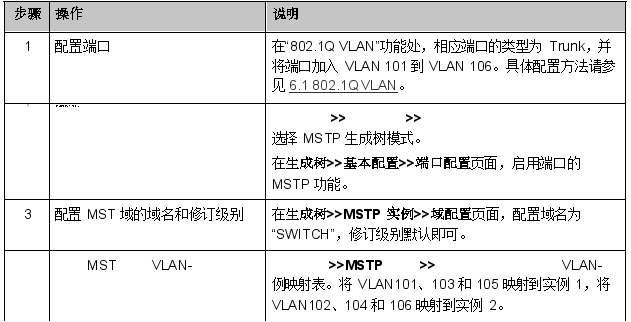

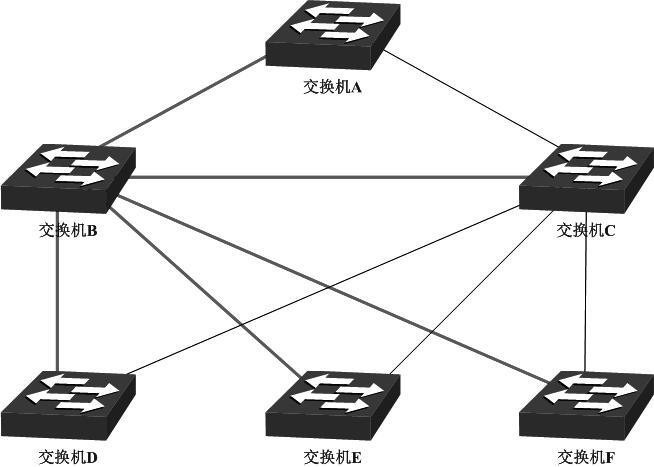

组网需求

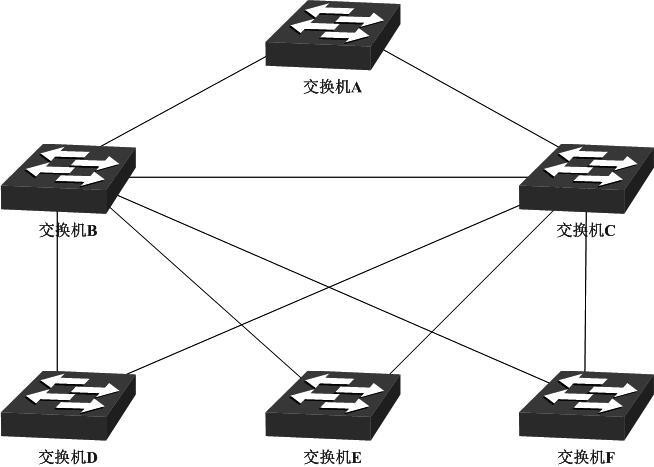

交换机 A、B、C、D、E 均支持 MSTP 功能;

A 为中心交换机;

B、C 为汇聚层交换机,D、E、F 为接入层交换机; 整个网络中共有 6 个 VLAN,为 VLAN101-VLAN106;

所有设备运行 MSTP,并且所有设备均属于同一个 MST 域;

VLAN101、103 和 105 的数据流量以 B 为根桥,VLAN102、104 和 106 的数据流量以 C 为根桥。阻断网络中的环路,并能达到数据转发过程中 VLAN 数据的冗余备份以及负载分担效果。

组网图

配置步骤

配置交换机 A:

配置交换机 A:

在生成树 基本配置 基本配置页面,启用生成树功能,

配置 域的 实例映射

在生成树

实例 实例配置页面,配置 实

配置交换机 B:

2 启用生成树功能。

2 启用生成树功能。

在生成树 基本配置 基本配置页面,启用生成树功能,

配置 域的域名和修订级别

在生成树

实例 域配置页面,配置域名为 ,修

配置 域的

实例映射

在生成树

实例 实例配置页面,配置 实

将交换机

配置为实例

的根桥

在生成树

实例 实例配置页面,将实例 的优

将交换机

配置为实例

的指定

在生成树

实例 实例配置页面,将实例 优先

• 配置交换机 C

在生成树 基本配置 基本配置页面,启用生成树功能,

在生成树 基本配置 基本配置页面,启用生成树功能,

3 配置

域的域名和修订级别

在生成树

实例 域配置页面,配置域名为 ,修

4 配置 域的

实例映射

在生成树

实例 实例配置页面,配置 实

将交换机

配置为实例

的指定

在生成树

实例 实例配置页面,将实例 的优

将交换机

配置为实例

的根桥

在生成树

实例 实例配置页面,将实例 优先

配置交换机 D

在生成树 基本配置 基本配置页面,启用生成树功能,

在生成树 基本配置 基本配置页面,启用生成树功能,

4 配置

域的 实例映射

在生成树

实例 实例配置页面,配置 实

交换机 E 和交换机 F 的配置方法同交换机 D

拓扑稳定以后两个实例所生成的动态拓扑结构

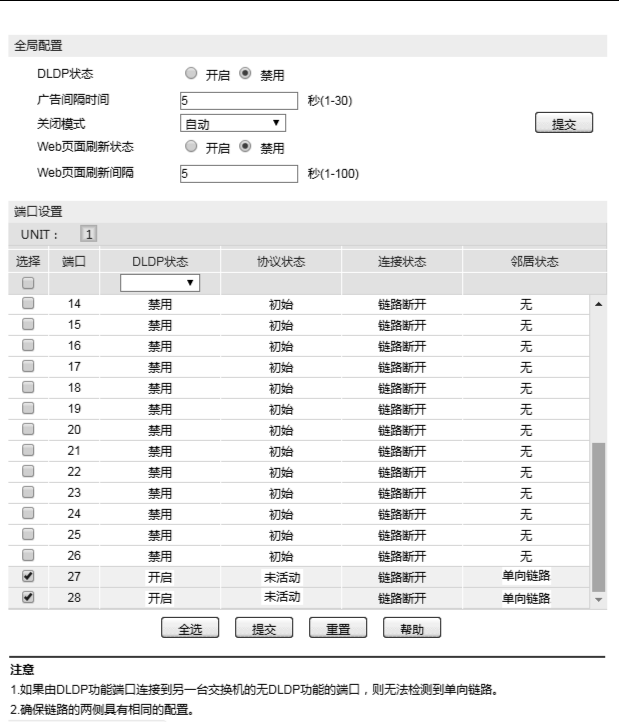

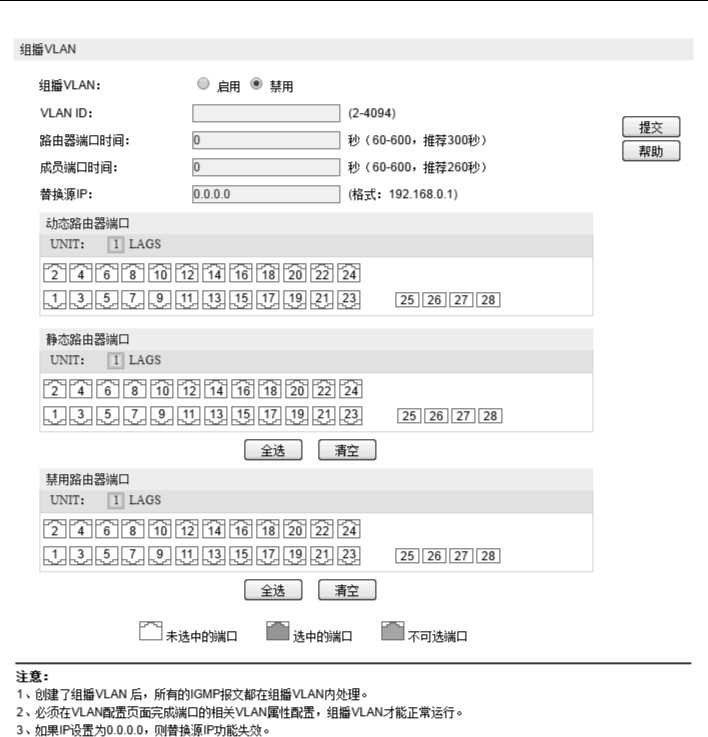

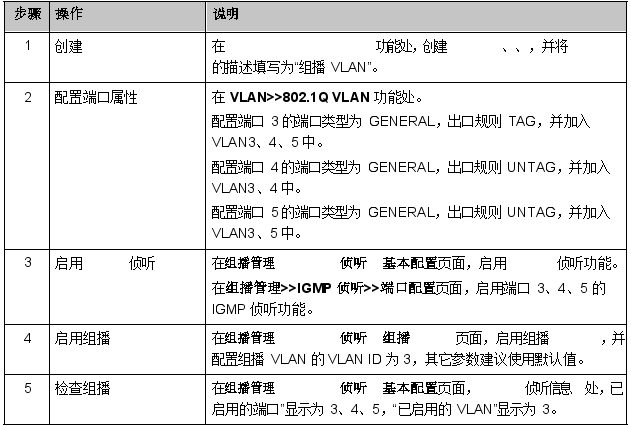

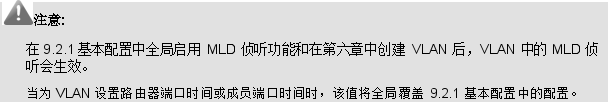

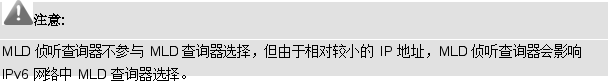

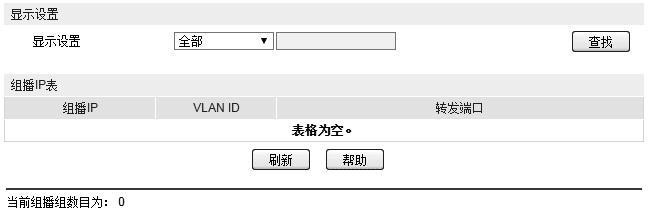

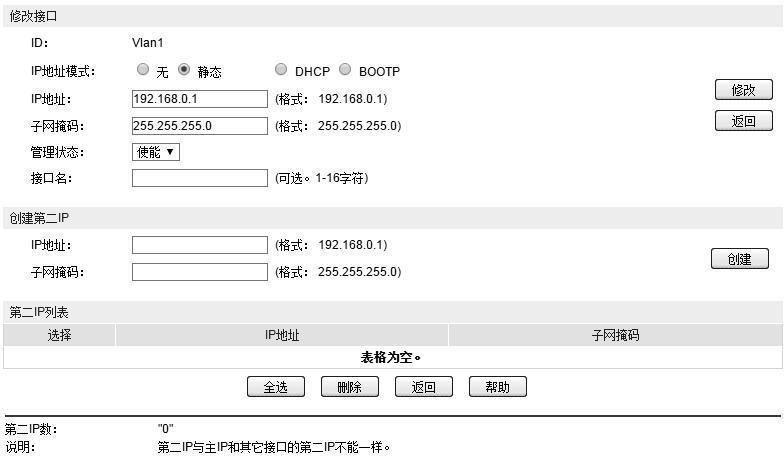

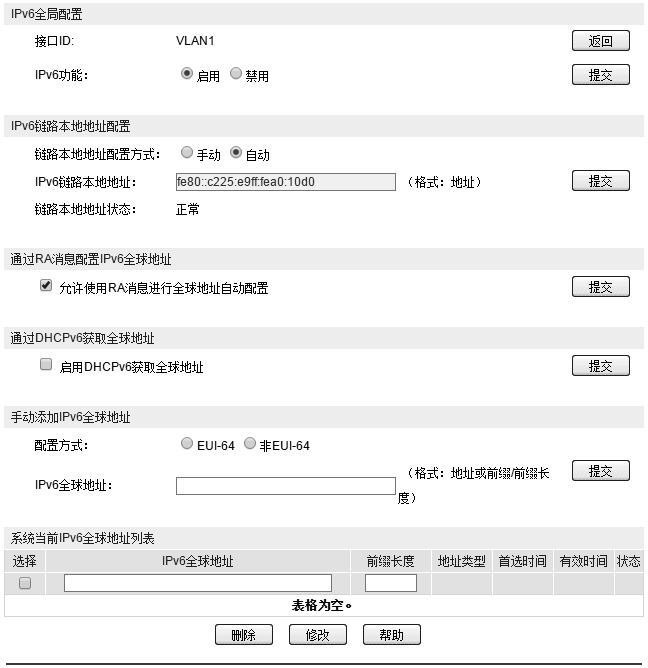

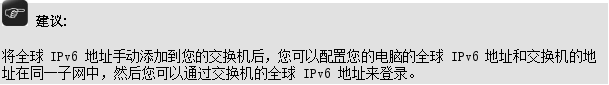

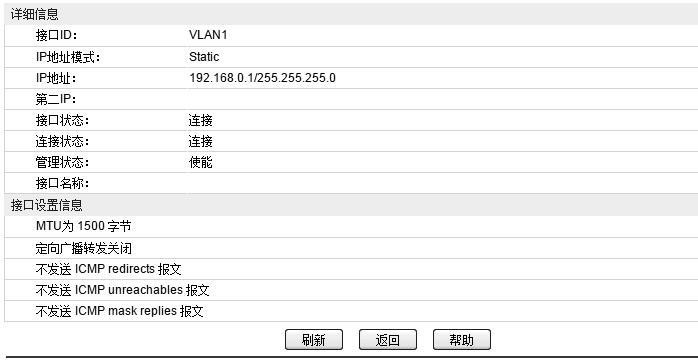

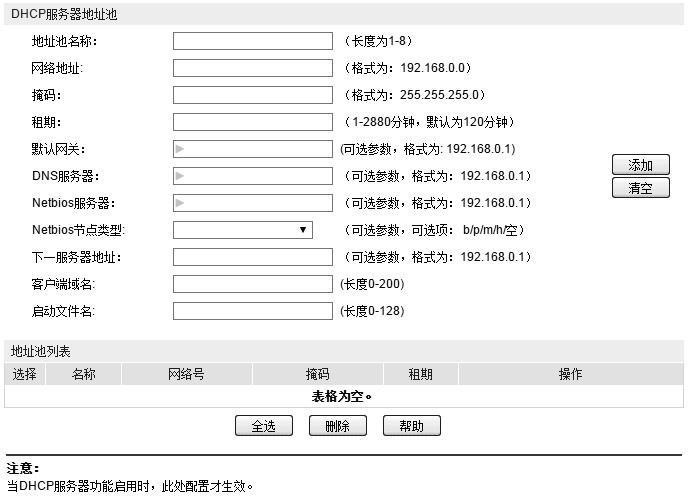

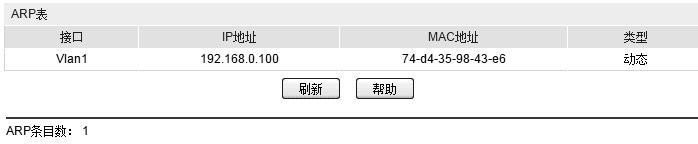

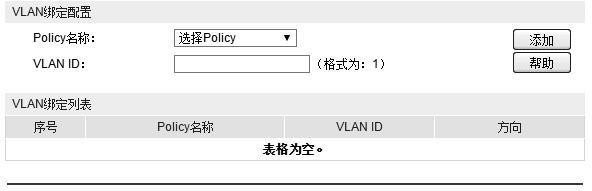

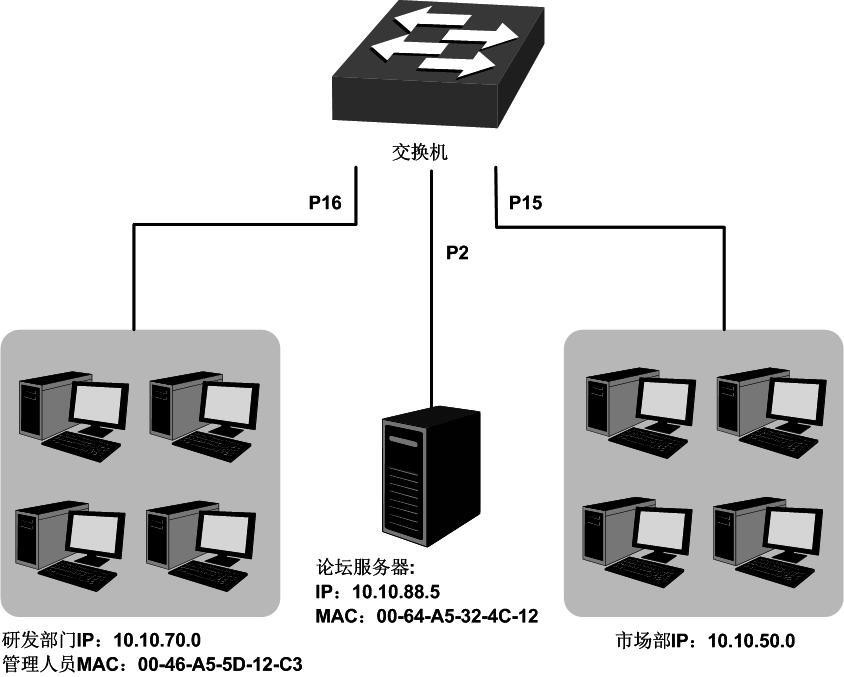

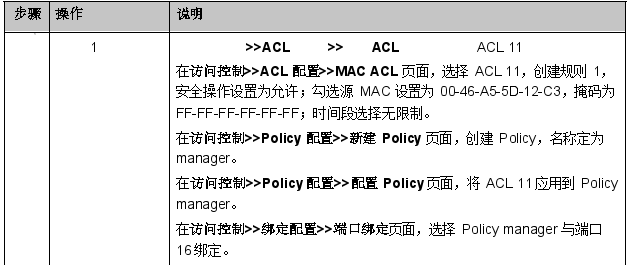

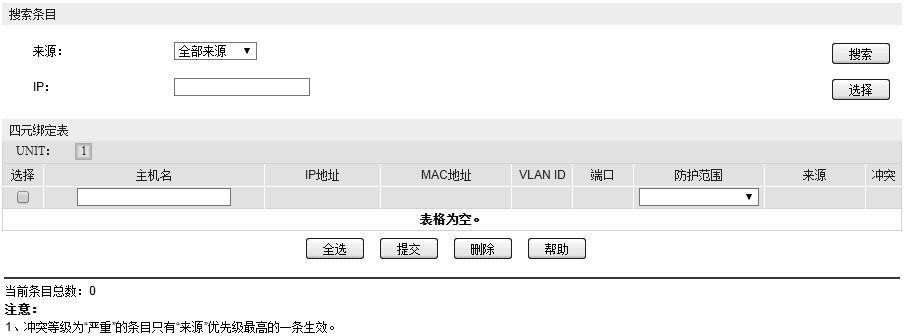

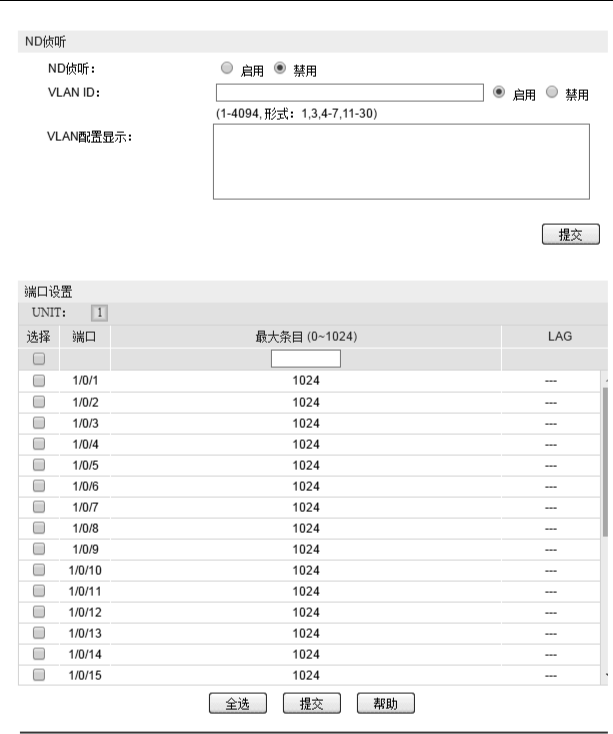

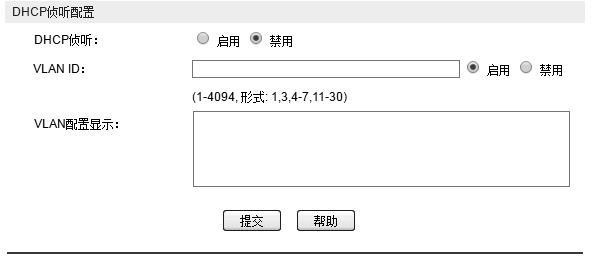

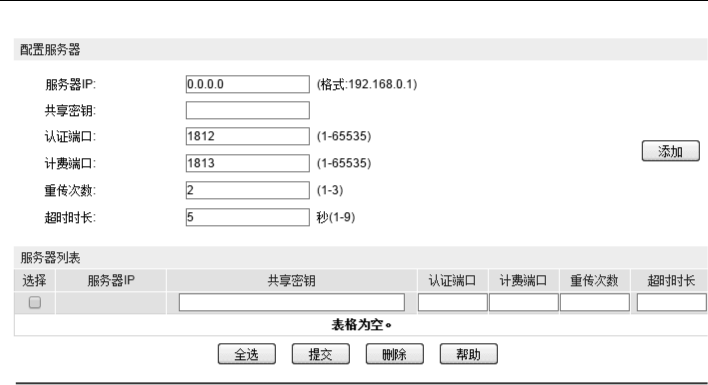

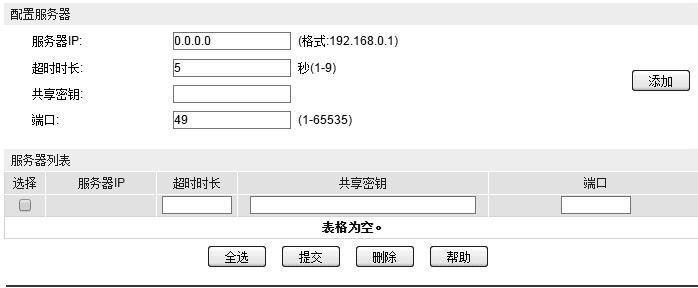

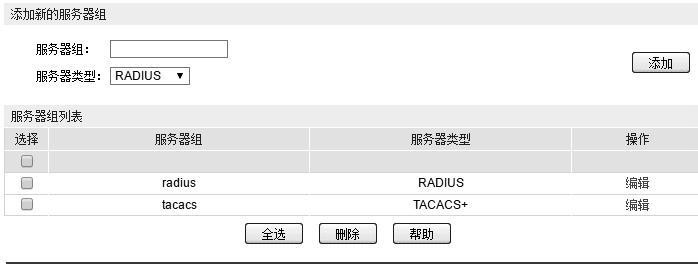

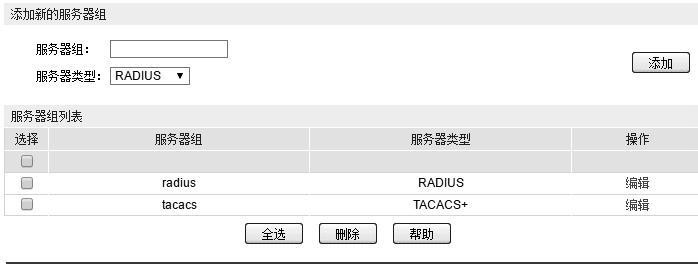

对于实例 1(VLAN 101 103 105)而言,连通的链路为下图中红色的路径,灰色的路径断开。